Мошенники придумали новый способ нападения в реальных условиях, используя специально созданные файлы консоли управления (MSC). Они хотят получить полный контроль над компьютером с помощью консоли управления Microsoft (MMC) и таким образом обойти все средства защиты.

Лаборатория Elastic Security дала этому способу название GrimResource после того, как обнаружила вредоносный файл ("sccm-updater.msc") на платформе сканирования вирусов VirusTotal 6 июня 2024 года.

"Когда мы загружаем вредоносный файл консоли, уязвимость в одной из библиотек MMC позволяет запустить вредоносный код, включая вредоносное ПО", - говорится в сообщении компании, опубликованном на сайте Hacker News.

"Мошенники могут использовать этот метод вместе с DotNetToJScript, чтобы запустить любой код, что может привести к несанкционированному доступу, захвату системы и другим проблемам".

Использование необычных типов файлов для распространения вредоносного ПО считается новой попыткой мошенников обойти меры безопасности, установленные Microsoft в последние годы, включая отключение макросов по умолчанию в файлах Office, загружаемых из интернета.

В прошлом месяце южнокорейская компания по кибербезопасности Genians рассказала о том, как хакерская группа Kimsuky, связанная с Северной Кореей, использовала вредоносный файл MSC для доставки вредоносного ПО.

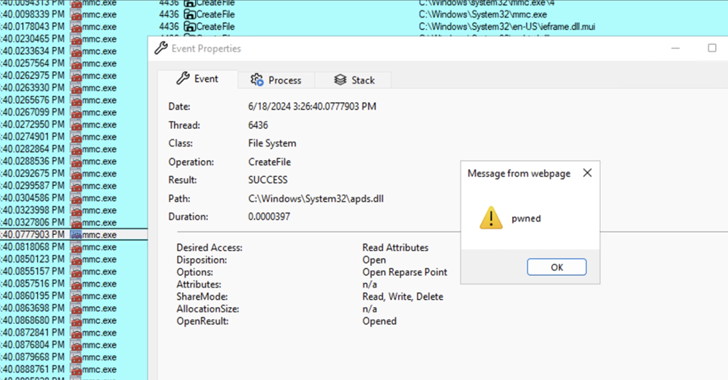

GrimResource использует уязвимость межсайтового скриптинга (XSS), которая есть в библиотеке apds.dll, чтобы запустить произвольный код JavaScript в контексте MMC. О проблеме XSS впервые сообщили Microsoft и Adobe в конце 2018 года, но она до сих пор не решена.

Это делается путем добавления ссылки на уязвимый ресурс APDS в раздел StringTable вредоносного MSC-файла. Когда такой файл открывается с помощью MMC, он запускает выполнение кода JavaScript.

Этот метод не только обходит предупреждения ActiveX, его можно использовать вместе с DotNetToJScript для запуска любого кода. В проанализированном примере этот подход используется для запуска компонента .NET loader под названием PASTALOADER, который в конечном итоге открывает путь для Cobalt Strike.

Лаборатория Elastic Security дала этому способу название GrimResource после того, как обнаружила вредоносный файл ("sccm-updater.msc") на платформе сканирования вирусов VirusTotal 6 июня 2024 года.

"Когда мы загружаем вредоносный файл консоли, уязвимость в одной из библиотек MMC позволяет запустить вредоносный код, включая вредоносное ПО", - говорится в сообщении компании, опубликованном на сайте Hacker News.

"Мошенники могут использовать этот метод вместе с DotNetToJScript, чтобы запустить любой код, что может привести к несанкционированному доступу, захвату системы и другим проблемам".

Использование необычных типов файлов для распространения вредоносного ПО считается новой попыткой мошенников обойти меры безопасности, установленные Microsoft в последние годы, включая отключение макросов по умолчанию в файлах Office, загружаемых из интернета.

В прошлом месяце южнокорейская компания по кибербезопасности Genians рассказала о том, как хакерская группа Kimsuky, связанная с Северной Кореей, использовала вредоносный файл MSC для доставки вредоносного ПО.

GrimResource использует уязвимость межсайтового скриптинга (XSS), которая есть в библиотеке apds.dll, чтобы запустить произвольный код JavaScript в контексте MMC. О проблеме XSS впервые сообщили Microsoft и Adobe в конце 2018 года, но она до сих пор не решена.

Это делается путем добавления ссылки на уязвимый ресурс APDS в раздел StringTable вредоносного MSC-файла. Когда такой файл открывается с помощью MMC, он запускает выполнение кода JavaScript.

Этот метод не только обходит предупреждения ActiveX, его можно использовать вместе с DotNetToJScript для запуска любого кода. В проанализированном примере этот подход используется для запуска компонента .NET loader под названием PASTALOADER, который в конечном итоге открывает путь для Cobalt Strike.

"После того, как Microsoft отключила макросы Office по умолчанию для документов из интернета, популярность других способов заражения, таких как JavaScript, файлы MSI, объекты LNK и ISO, значительно выросла", - говорят исследователи безопасности Джо Десимоне и Самир Буссиден.

"Однако эти другие способы тщательно исследуются защитниками и имеют высокую вероятность обнаружения. Мошенники придумали новый способ для запуска произвольного кода в консоли управления Microsoft с помощью созданных файлов MSC".