Исследователи обнаружили, что в дарквебе появился на продажу исходный код вымогателя INC (также известного как Inc Ransom), который функционировал по модели Ransomware-as-a-Service ("Вымогательство как услуга", RaaS) с августа 2023 года.

Ранее жертвами INC стали такие крупные компании, как американское подразделение Xerox Business Solutions, филиппинское подразделение Yamaha Motor, а также Национальная служба здравоохранения Шотландии (NHS).

Согласно информации, предоставленной изданием Bleeping Computer, которая основана на данных, полученных от аналитиков компании KELA, исходные коды вымогателя не только были выставлены на продажу, но и, возможно, произошел раскол среди членов хакерской группы.

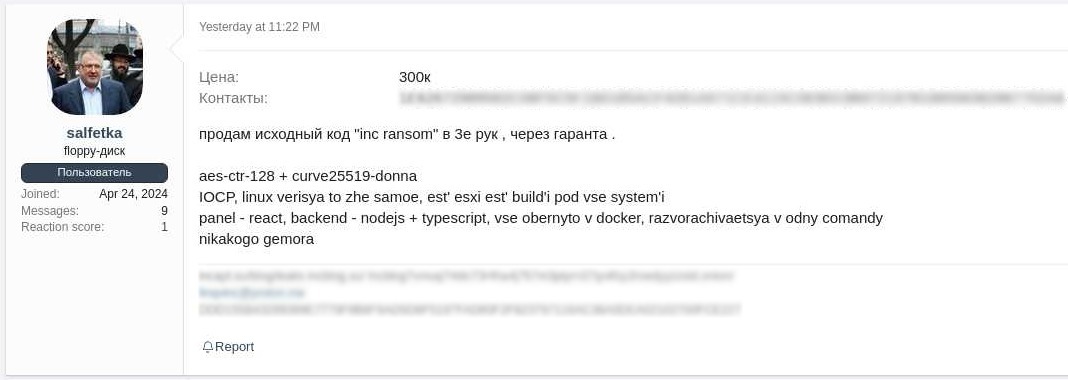

Неизвестный под псевдонимом salfetka объявил о продаже версий INC для операционных систем Windows и Linux/ESXi на хакерских форумах Exploit и XSS, запросив за вредоносное программное обеспечение 300 000 долларов и ограничив количество потенциальных покупателей до трех.

Ранее жертвами INC стали такие крупные компании, как американское подразделение Xerox Business Solutions, филиппинское подразделение Yamaha Motor, а также Национальная служба здравоохранения Шотландии (NHS).

Согласно информации, предоставленной изданием Bleeping Computer, которая основана на данных, полученных от аналитиков компании KELA, исходные коды вымогателя не только были выставлены на продажу, но и, возможно, произошел раскол среди членов хакерской группы.

Неизвестный под псевдонимом salfetka объявил о продаже версий INC для операционных систем Windows и Linux/ESXi на хакерских форумах Exploit и XSS, запросив за вредоносное программное обеспечение 300 000 долларов и ограничив количество потенциальных покупателей до трех.

Согласно данным KELA, технические детали, упомянутые в объявлениях о продаже (включая использование AES-128 в режиме CTR и алгоритма Curve25519 Donna), соответствуют результатам предыдущего публичного анализа образцов INC Ransom.

Эксперты также отметили, что salfetka активен на хакерских форумах с марта 2024 года. Например, ранее он пытался приобрести доступ к сети неназванной организации за 7000 долларов и предлагал продавцу долю от выкупа, который будет получен в результате будущей атаки с использованием вымогательского ПО. Кроме того, в подписи salfetka указаны URL-адреса старых и новых страниц INC Ransom, что свидетельствует о его возможной связи с этим вымогательским ПО.

Однако исследователи не исключают возможность того, что продажа исходных кодов может быть мошеннической схемой, а salfetka специально создавал этот аккаунт на протяжении нескольких месяцев.

На текущий момент ни на старом, ни на новом веб-сайте INC нет никаких публичных заявлений о продаже исходного кода проекта.

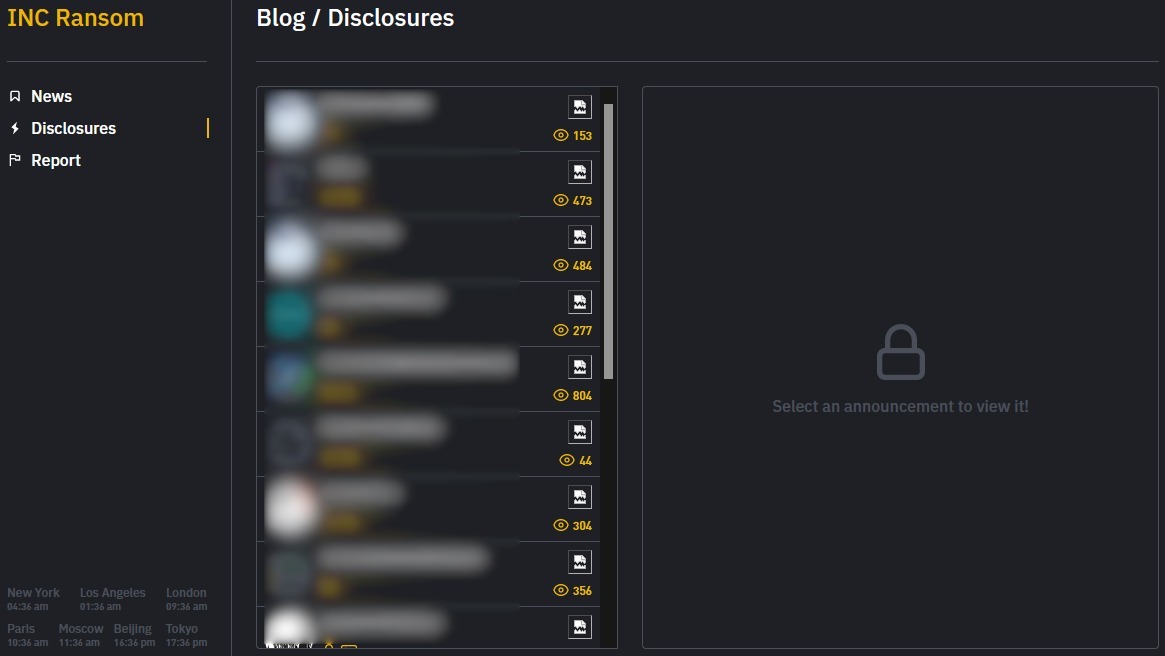

Исследователи пояснили, что 1 мая 2024 года группа заявила на своем старом веб-сайте (слева на иллюстрации) о переезде на новый "блог" и предоставила новый адрес в сети Tor, сообщив, что старый сайт будет закрыт через два-три месяца. Новый веб-сайт (справа на иллюстрации) уже функционирует, и в списке жертв на нем указаны некоторые компании, которые также упоминались на старом ресурсе, однако там представлены данные еще о двенадцати новых жертвах, которых на старом сайте не было.

Эксперты также отметили, что salfetka активен на хакерских форумах с марта 2024 года. Например, ранее он пытался приобрести доступ к сети неназванной организации за 7000 долларов и предлагал продавцу долю от выкупа, который будет получен в результате будущей атаки с использованием вымогательского ПО. Кроме того, в подписи salfetka указаны URL-адреса старых и новых страниц INC Ransom, что свидетельствует о его возможной связи с этим вымогательским ПО.

Однако исследователи не исключают возможность того, что продажа исходных кодов может быть мошеннической схемой, а salfetka специально создавал этот аккаунт на протяжении нескольких месяцев.

На текущий момент ни на старом, ни на новом веб-сайте INC нет никаких публичных заявлений о продаже исходного кода проекта.

Исследователи пояснили, что 1 мая 2024 года группа заявила на своем старом веб-сайте (слева на иллюстрации) о переезде на новый "блог" и предоставила новый адрес в сети Tor, сообщив, что старый сайт будет закрыт через два-три месяца. Новый веб-сайт (справа на иллюстрации) уже функционирует, и в списке жертв на нем указаны некоторые компании, которые также упоминались на старом ресурсе, однако там представлены данные еще о двенадцати новых жертвах, которых на старом сайте не было.

Таким образом, в "блоге" группировки перечислено 64 жертвы (12 новых), в то время как на старом сайте была информация о 91 пострадавшей компании. Другими словами, данные о примерно половине прежних жертв INC исчезли.

"Различия между двумя веб-сайтами могут свидетельствовать о смене руководства или расколе на отдельные группы, - полагают аналитики KELA. - Однако тот факт, что salfetka ссылается на оба сайта, как на свои проекты, указывает на то, что он может быть связан с ними обоими. В таком случае нельзя исключать возможность того, что новый блог был создан с целью получения большей прибыли от продажи".

Специалисты подчеркивают, что в отличие от публичной утечки исходных кодов вредоносного программного обеспечения, которая обычно позволяет аналитикам взломать шифровальщик, частная продажа исходных кодов вымогателя, для которого не существует дешифратора, может привести к множеству проблем для организаций по всему миру.

Как правило, такие "строительные наборы" приобретают высокомотивированные злоумышленники, недавно начавшие заниматься этой деятельностью, или уже сформировавшиеся хакерские группы, стремящиеся увеличить свою эффективность путем использования более надежного и проверенного шифровальщика. Это особенно важно, если в продаже представлена версия для Linux/ESXi, разработку и приобретение которой обычно сложнее осуществить.

Как правило, такие "строительные наборы" приобретают высокомотивированные злоумышленники, недавно начавшие заниматься этой деятельностью, или уже сформировавшиеся хакерские группы, стремящиеся увеличить свою эффективность путем использования более надежного и проверенного шифровальщика. Это особенно важно, если в продаже представлена версия для Linux/ESXi, разработку и приобретение которой обычно сложнее осуществить.