ШОК-КОНТЕНТ

В 2022 году злоумышленники похитили конфиденциальные данные у нескольких десятков российских компаний из-за наличия уязвимости в программном обеспечении почтового сервера.

Взломанные компании оказались из среднего и малого бизнеса. Специалисты по безопасности в компаниях узнавали об утечке лишь по факту получения письма от злоумышленников. Нарушители вымогали денежные средства в сумме до 10000 $ за возврат конфиденциальной информации.

На связи «Экстрим безопасность», мы расскажем о том, как улучшить защиту IT-инфраструктуры.

Взломанные компании оказались из среднего и малого бизнеса. Специалисты по безопасности в компаниях узнавали об утечке лишь по факту получения письма от злоумышленников. Нарушители вымогали денежные средства в сумме до 10000 $ за возврат конфиденциальной информации.

На связи «Экстрим безопасность», мы расскажем о том, как улучшить защиту IT-инфраструктуры.

ОРГАНИЗАЦИОННЫЕ РАМКИ

Для кого статья: Руководители компаний, начальники служб ИТ.

Время на чтение: 6 минут.

Выгода: Узнаете о том, как защитить слабые места в IT-инфраструктуре.

Время на чтение: 6 минут.

Выгода: Узнаете о том, как защитить слабые места в IT-инфраструктуре.

УЯЗВИМОСТИ – ЧТО ЭТО?

Уязвимость — этолюбая характеристика или свойство информационной системы, программного продукта или сервиса, которые могут быть использованы злоумышленником для атаки.

Если приводить пример из жизни, то уязвимость – это дверь, которую забыли закрыть или оставленный под ковриком ключ, которым можно эту дверь открыть.

Если приводить пример из жизни, то уязвимость – это дверь, которую забыли закрыть или оставленный под ковриком ключ, которым можно эту дверь открыть.

ЧТО С НИМИ ДЕЛАТЬ?

Секрет экспертов - не все уязвимости нужно срочно закрывать. Одни уязвимости неоправданно сложно использовать, другие при их использовании дадут незначительный эффект.

Например, смена языка в почтовом клиенте с русского на китайский не повлияет на основные процессы в компании. Тогда как уязвимость с рейтингом «критический» может привести к ситуации с утечкой данных, о которой мы писали вначале. А это репутационные риски, остановка деятельности, потеря прибыли.

Помимо того, что нужно расставить приоритеты на закрытие уязвимостей, нужно еще учитывать то, что для устранения некоторых из них необходимо останавливать основные бизнес-процессы. А если остановка бизнес-процесса приводит к потере дохода, согласовать его остановку будет проблематично.

Важно спланировать и зафиксировать подход, который будет учитывать:

· Определение значимости уязвимого сервиса;

· Рейтинг уязвимости;

· Активность и возможность эксплуатации уязвимости;

· Взаимодействие служб ИБ и ИТ.

Название этого подхода - управление уязвимостями. В среде специалистов IT чаще звучит как - vulnerability management.

Например, смена языка в почтовом клиенте с русского на китайский не повлияет на основные процессы в компании. Тогда как уязвимость с рейтингом «критический» может привести к ситуации с утечкой данных, о которой мы писали вначале. А это репутационные риски, остановка деятельности, потеря прибыли.

Помимо того, что нужно расставить приоритеты на закрытие уязвимостей, нужно еще учитывать то, что для устранения некоторых из них необходимо останавливать основные бизнес-процессы. А если остановка бизнес-процесса приводит к потере дохода, согласовать его остановку будет проблематично.

Важно спланировать и зафиксировать подход, который будет учитывать:

· Определение значимости уязвимого сервиса;

· Рейтинг уязвимости;

· Активность и возможность эксплуатации уязвимости;

· Взаимодействие служб ИБ и ИТ.

Название этого подхода - управление уязвимостями. В среде специалистов IT чаще звучит как - vulnerability management.

КАК УПРАВЛЯТЬ УЯЗВИМОСТЯМИ?

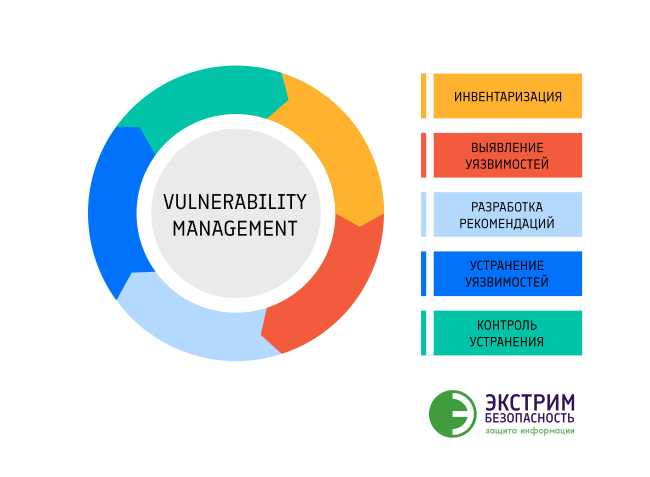

Управление уязвимостями – это постоянный и циклический процесс по выявлению, контролю и устранению уязвимостей.

Представим процесс управления уязвимостями в виде цикла из пяти этапов:

Коротко по каждому этапу.

Инвентаризация.

Обследование IT-инфраструктуры и выявление активов: серверы, рабочие станции, сервисы, которые имеют ценность для компании и определение их значимости.

Выявление уязвимостей.

Сканирование активов, выявление уязвимостей и определение приоритетов их устранения.

На этом этапе нужно обращать внимание на множество параметров:

· Критичность актива;

· Рейтинг уязвимости;

· Наличие публично доступного средства использования уязвимости;

· Наличие обновления у производителя, которое устраняет уязвимость;

· Архитектуру сети и взаимосвязь активов;

· Настроенные механизмы защиты;

· Иные параметры, исходящие из специфики деятельности компании.

Разработка рекомендаций.

Это наиболее сложный этап. От тщательной оценки возможных рисков зависит состояние защищенности и непрерывность работы организации.

Рекомендации можно разделить на три группы:

· Установка обновлений – устранят ли обновления найденные уязвимости, не нарушат ли работу системы и не нарушат ли они взаимодействие с другими системами;

· Смягчающие/компенсирующие меры – временные решения, которые необходимы в случае невозможности установки обновлений. Они не устраняют, но усложняют возможность использования уязвимостей;

· Принятие рисков эксплуатации – оценка рисков и возможных последствий использования уязвимостей как допустимых, в этом случае уязвимости не устраняются.

Устранение уязвимостей – воплощение в жизнь сформированных рекомендаций.

Контроль устранения уязвимостей – повторное сканирование активов, чтобы удостовериться в реализации рекомендаций.

Чтобы поддерживать безопасность IT-инфраструктуры, необходимо регулярно следить за обнаружением уязвимостей.

- Инвентаризация;

- Выявление уязвимостей;

- Разработка рекомендаций;

- Устранение уязвимостей;

- Контроль устранения уязвимостей

Коротко по каждому этапу.

Инвентаризация.

Обследование IT-инфраструктуры и выявление активов: серверы, рабочие станции, сервисы, которые имеют ценность для компании и определение их значимости.

Выявление уязвимостей.

Сканирование активов, выявление уязвимостей и определение приоритетов их устранения.

На этом этапе нужно обращать внимание на множество параметров:

· Критичность актива;

· Рейтинг уязвимости;

· Наличие публично доступного средства использования уязвимости;

· Наличие обновления у производителя, которое устраняет уязвимость;

· Архитектуру сети и взаимосвязь активов;

· Настроенные механизмы защиты;

· Иные параметры, исходящие из специфики деятельности компании.

Разработка рекомендаций.

Это наиболее сложный этап. От тщательной оценки возможных рисков зависит состояние защищенности и непрерывность работы организации.

Рекомендации можно разделить на три группы:

· Установка обновлений – устранят ли обновления найденные уязвимости, не нарушат ли работу системы и не нарушат ли они взаимодействие с другими системами;

· Смягчающие/компенсирующие меры – временные решения, которые необходимы в случае невозможности установки обновлений. Они не устраняют, но усложняют возможность использования уязвимостей;

· Принятие рисков эксплуатации – оценка рисков и возможных последствий использования уязвимостей как допустимых, в этом случае уязвимости не устраняются.

Устранение уязвимостей – воплощение в жизнь сформированных рекомендаций.

Контроль устранения уязвимостей – повторное сканирование активов, чтобы удостовериться в реализации рекомендаций.

Чтобы поддерживать безопасность IT-инфраструктуры, необходимо регулярно следить за обнаружением уязвимостей.

ЕСТЬ ИНСТРУМЕНТЫ В ПОМОЩЬ?

Существует множество инструментов, которые помогают специалистам выполнять отдельные этапы цикла по управлению уязвимостями.

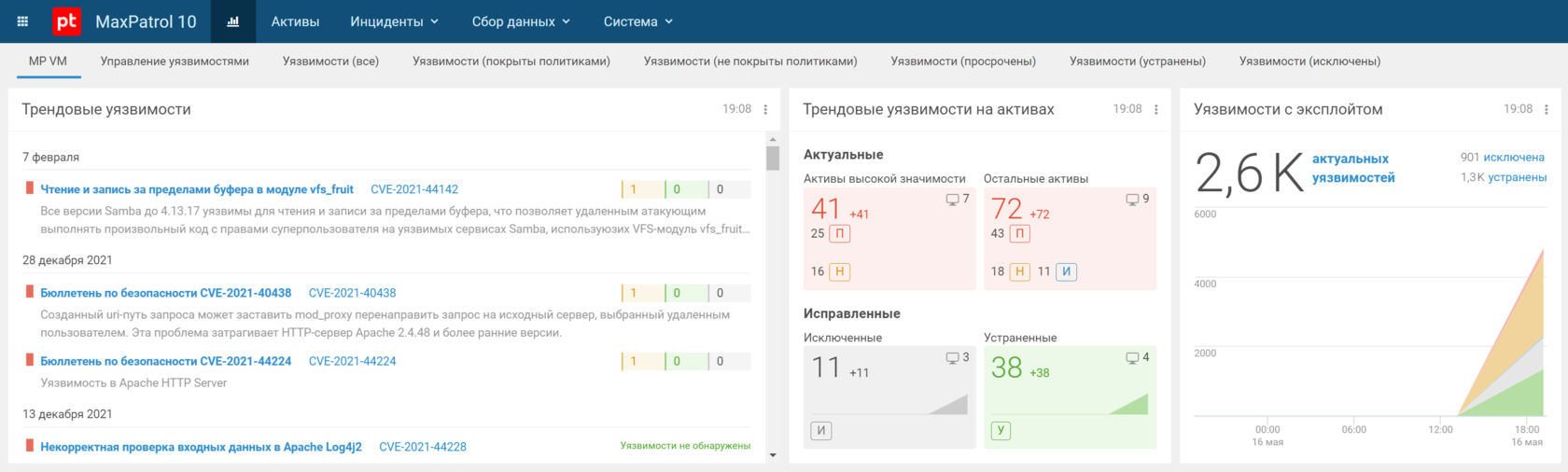

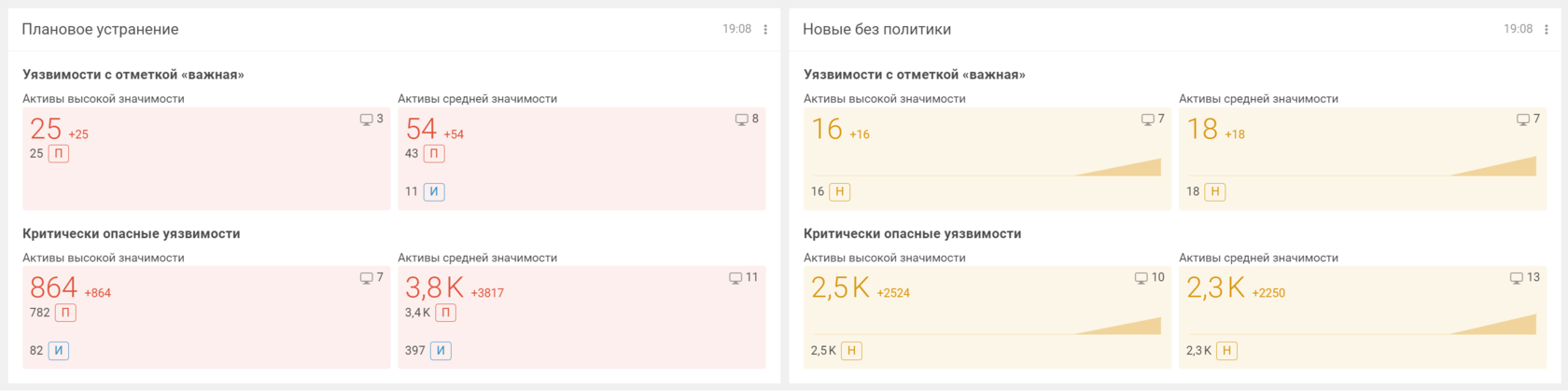

Наиболее широко охватывает все этапы цикла MaxPatrol VM,

разработанный Positive Technologies.

Наиболее широко охватывает все этапы цикла MaxPatrol VM,

разработанный Positive Technologies.

MaxPatrol VM – активоцентрическая система. Это значит, что вся деятельность строится вокруг актива и его состояния. Система автоматически формирует список активов, которые обнаруживаются при сканировании. При этом система позволяет получать активы из сторонних систем или добавлять вручную.Особенности системы:

Уникальность MaxPatrol VM заключается в существовании исследовательского центра PT Expert Security Center, эксперты которого непрерывно отслеживают деятельность злоумышленников и пополняют базы уязвимостей. Регулярное обновление баз позволяет оперативно получать информацию от исследовательского центра в MaxPatrol VM.

- Активы можно ранжировать, назначать им степень важности. Это поможет выстроить процесс работы и уделять активам с высоким уровнем значимости больше внимания.

- Интерфейс MaxPatrol VM позволяет оперировать важностью уязвимостей. Уязвимости, которые активно используются, в системе MaxPatrol VM отмечаются как Трендовые.

Уникальность MaxPatrol VM заключается в существовании исследовательского центра PT Expert Security Center, эксперты которого непрерывно отслеживают деятельность злоумышленников и пополняют базы уязвимостей. Регулярное обновление баз позволяет оперативно получать информацию от исследовательского центра в MaxPatrol VM.

- MaxPatrol VM автоматически проводит ретроспективный анализ.

ПРИМЕР ИЗ ЖИЗНИ

Мы просканировали актив и получили информацию об установленных компонентах и версиях программ. На компьютере бухгалтера установлена программа «Почтовый клиент» версии 4.0. Эта информация сохраняется в системе MaxPatrol VM.

Спустя время, в MaxPatrol VM поступает информация о том, что эта версия программы уязвима. Умный помощник MaxPatrol VM соотнесет этот факт без необходимости повторного сканирования.

В этом и заключается функция ретроспективного анализа. MaxPatrol VM значительно экономит время специалиста и освобождает его для других важных задач.

Спустя время, в MaxPatrol VM поступает информация о том, что эта версия программы уязвима. Умный помощник MaxPatrol VM соотнесет этот факт без необходимости повторного сканирования.

В этом и заключается функция ретроспективного анализа. MaxPatrol VM значительно экономит время специалиста и освобождает его для других важных задач.

ПЛАТИТЬ ИЛИ РАСПЛАЧИВАТЬСЯ

В Компании «Экстрим безопасность» работают эксперты в области информационной безопасности. Они найдут оптимальное и качественное решение для любой отрасли. Покажут наличие уязвимостей в IT-инфраструктуре и дадут рекомендации, как можно их устранить. Проведут пилотный проект с MaxPatrol VM или другими продуктами и докажут профессионализм в деле.

Подумайте, какие события в IT-инфраструктуре недопустимы для вашей компании и дайте нам знать об этом. Мы обеспечим надежную защиту, а вы достигайте поставленных целей в бизнесе!

Звоните: +7 (343) 222-13-32 - Екатеринбург, +7 (978) 214-29-87 - Севастополь

Пишите: order@xrm.ru - Екатеринбург, 978@xrm.ru - Севастополь

Подумайте, какие события в IT-инфраструктуре недопустимы для вашей компании и дайте нам знать об этом. Мы обеспечим надежную защиту, а вы достигайте поставленных целей в бизнесе!

Звоните: +7 (343) 222-13-32 - Екатеринбург, +7 (978) 214-29-87 - Севастополь

Пишите: order@xrm.ru - Екатеринбург, 978@xrm.ru - Севастополь