Специалисты "Доктор Веб" обнаружили новый бэкдор, получивший название Android.Vo1d, который заразил почти 1 300 000 ТВ-приставок на базе Android в 197 странах мира. Вредонос способен скрытно загружать и устанавливать на устройства стороннее ПО, представляя серьезную угрозу для пользователей.

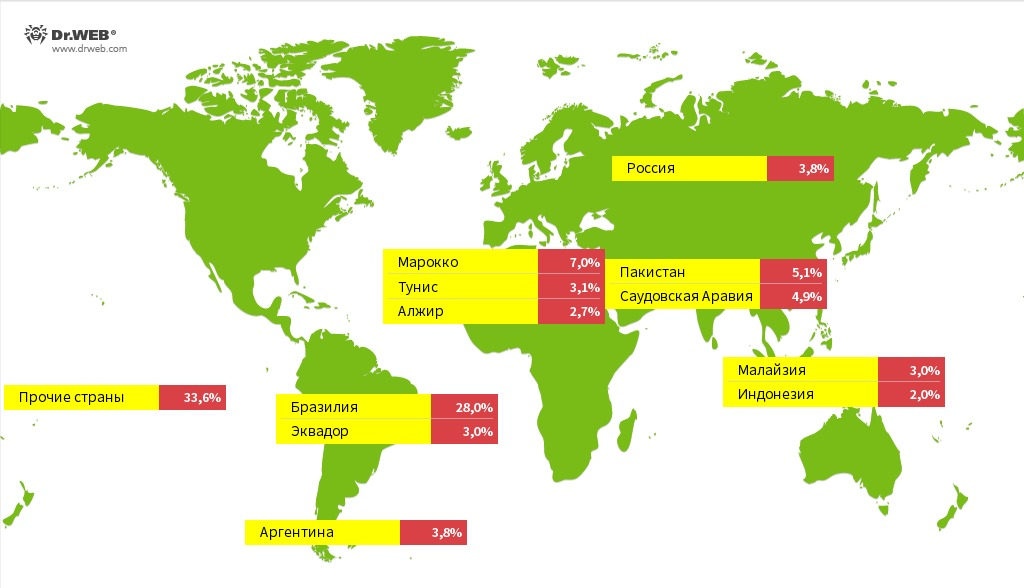

Малварь распространился практически по всему миру, затронув около 200 стран. Наиболее сильно пострадали: Бразилия, Марокко, Пакистан, Саудовская Аравия, Россия, Аргентина, Эквадор, Тунис, Малайзия, Алжир, Индонезия.

Android.Vo1d внедряет свои компоненты в системную область устройства. Это позволяет ему оставаться незаметным для стандартных антивирусных средств. По команде злоумышленников он может:

Скрытно загружать и устанавливать стороннее ПО. Это может быть любое ПО, от рекламных приложений до шпионских программ.

Получать доступ к данным пользователя. Вредонос может перехватывать личную информацию, пароли, банковские данные и т.д.

Управлять устройством. Может изменять настройки устройства, запускать приложения, перенаправлять трафик и т.д.

Скрытно загружать и устанавливать стороннее ПО. Это может быть любое ПО, от рекламных приложений до шпионских программ.

Получать доступ к данным пользователя. Вредонос может перехватывать личную информацию, пароли, банковские данные и т.д.

Управлять устройством. Может изменять настройки устройства, запускать приложения, перенаправлять трафик и т.д.

Это произошло со следующими моделями приставок:

R4 - Android 7.1.2; R4 Build/NHG47K

TV BOX - Android 12.1; TV BOX Build/NHG47K

KJ-SMART4KVIP - Android 10.1; KJ-SMART4KVIP Build/NHG47K

Во всех случаях признаки заражения оказались схожими. Так, на одной из затронутых приставок, были изменены объекты install-recovery.sh и daemonsu. Кроме того, в файловой системе появилось четыре новых файла:

Файлы vo1d и wd — это компоненты выявленной малвари, которую компания отслеживает как Android.Vo1d.

- /system/xbin/vo1d

- /system/xbin/wd

- /system/bin/debuggerd

- /system/bin/debuggerd_real

Файлы vo1d и wd — это компоненты выявленной малвари, которую компания отслеживает как Android.Vo1d.

«Авторы трояна, вероятно, пытались замаскировать один из его компонентов под системную программу /system/bin/vold, назвав его схожим именем “vo1d” (подменив строчную букву “l” цифрой “1”). По имени этого файла вредоносная программа и получила свое наименование. При этом такое написание созвучно со словом “void” (англ. “пустота”)», — пишут исследователи.