Инструмент Figma столкнулся с серьёзной угрозой безопасности из-за бага в протоколе интеграции с искусственным интеллектом. Уязвимость обнаружена в Framelink Figma Model Context Protocol (MCP) Server — проекте с открытым исходным кодом.

Проект является одним из самых популярных MCP-серверов и помогает разработчикам оптимизировать рабочие процессы.

MCP – это платформа для совместной работы в режиме реального времени. Такие серверы работают как локальные сервисы на компьютерах разработчиков или размещаются в облачных средах.

Летом 2025 года специалисты компании Imperva выявили критическую уязвимость в механизме обработки запросов к серверу MCP. Несмотря на то, что проблема оперативно исправлена разработчиками, на момент обнаружения она позволяла злоумышленникам удалённо запускать команды на серверах Figma.

Проект является одним из самых популярных MCP-серверов и помогает разработчикам оптимизировать рабочие процессы.

MCP – это платформа для совместной работы в режиме реального времени. Такие серверы работают как локальные сервисы на компьютерах разработчиков или размещаются в облачных средах.

Летом 2025 года специалисты компании Imperva выявили критическую уязвимость в механизме обработки запросов к серверу MCP. Несмотря на то, что проблема оперативно исправлена разработчиками, на момент обнаружения она позволяла злоумышленникам удалённо запускать команды на серверах Figma.

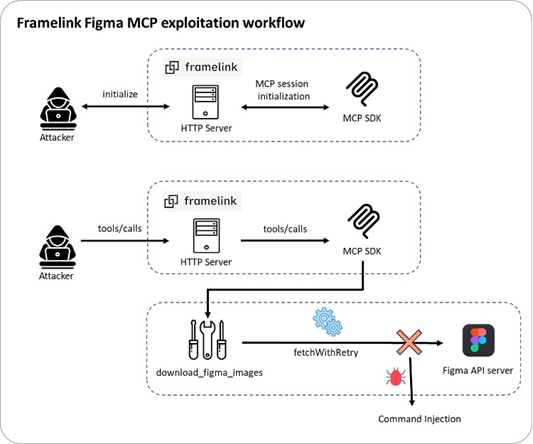

Эксплуатация уязвимости происходит в два этапа: установление сеанса и запуск инструмента.

По протоколу MCP, клиент направляет запрос на сервер MCP, получая идентификатор сессии (mcp-session-id). Он служит ключом для дальнейшего взаимодействия с сервером и позволяет клиенту подключаться к различным инструментам. Важно отметить, что этот процесс идентификации не является способом аутентификации пользователя или приложения.

Далее клиент посылает на сервер MCP запрос формата JSONRPC с указанием метода tools/call. Клиенту доступен выбор из двух возможных инструментов:

Ошибка проявляется в файле src/utils/fetch-with-retry.ts. Здесь функция fetchWithRetry пытается извлечь данные с использованием стандартного API fetch. В случае неудачи, вызванной проблемами сети, ошибками SSL или ограничениями корпоративного прокси, она прибегает к альтернативному методу — выполнению команды curl через child_process.exec.

Применение стандарта передачи данных через STDIO снижает шансы успешной эксплуатации уязвимостей, но угроза остаётся актуальной. Она перемещается с непосредственной отправки сетевых запросов на методы введения подсказок (prompt injection). Даже если доступ к локальным ресурсам ограничен, эксплуатация уязвимого компонента MCP возможна непрямым путем, например, если языковая модель (LLM) подвержена введению вредоносных подсказок, инициирующих выполнение небезопасных запросов к MCP.

Важно усилять меры безопасности для современных платформ разработки, особенно тех, которые активно интегрируются с технологиями искусственного интеллекта. Поскольку подобные компоненты часто воспринимаются как внутренние и доверенные, существует риск потенциальных угроз и возникновения новых слабых мест инфраструктуры.

По протоколу MCP, клиент направляет запрос на сервер MCP, получая идентификатор сессии (mcp-session-id). Он служит ключом для дальнейшего взаимодействия с сервером и позволяет клиенту подключаться к различным инструментам. Важно отметить, что этот процесс идентификации не является способом аутентификации пользователя или приложения.

Далее клиент посылает на сервер MCP запрос формата JSONRPC с указанием метода tools/call. Клиенту доступен выбор из двух возможных инструментов:

- get_figma_data: извлекает структуру файла Figma.

- download_figma_images: скачивает изображения SVG и PNG, которые содержатся в файле Figma, используя идентификаторы соответствующих графических элементов.

Ошибка проявляется в файле src/utils/fetch-with-retry.ts. Здесь функция fetchWithRetry пытается извлечь данные с использованием стандартного API fetch. В случае неудачи, вызванной проблемами сети, ошибками SSL или ограничениями корпоративного прокси, она прибегает к альтернативному методу — выполнению команды curl через child_process.exec.

Применение стандарта передачи данных через STDIO снижает шансы успешной эксплуатации уязвимостей, но угроза остаётся актуальной. Она перемещается с непосредственной отправки сетевых запросов на методы введения подсказок (prompt injection). Даже если доступ к локальным ресурсам ограничен, эксплуатация уязвимого компонента MCP возможна непрямым путем, например, если языковая модель (LLM) подвержена введению вредоносных подсказок, инициирующих выполнение небезопасных запросов к MCP.

Важно усилять меры безопасности для современных платформ разработки, особенно тех, которые активно интегрируются с технологиями искусственного интеллекта. Поскольку подобные компоненты часто воспринимаются как внутренние и доверенные, существует риск потенциальных угроз и возникновения новых слабых мест инфраструктуры.

Мы внедряем системы информационной безопасности в Свердловской области и Севастополе!

Благодаря многолетнему опыту и команде экспертов, знаем, что важно для IT-инфраструктуры и как защититься от киберугроз во всех сферах деятельности.

Оставьте свой контакт на главной странице и мы поможем с решением проблемы любой сложности!

+7 (343) 222-13-32 — Екатеринбург

+7 (978) 214 29 87 — Севастополь

Благодаря многолетнему опыту и команде экспертов, знаем, что важно для IT-инфраструктуры и как защититься от киберугроз во всех сферах деятельности.

Оставьте свой контакт на главной странице и мы поможем с решением проблемы любой сложности!

+7 (343) 222-13-32 — Екатеринбург

+7 (978) 214 29 87 — Севастополь