Новая волна кибератак распространяет вредоносное программное обеспечение, маскирующееся под легальный инструмент для обхода интернет-цензуры. Зловред, известный как SilentCryptoMiner, внедряется в системы пользователей под видом программы, помогающей обходить блокировки в сети.

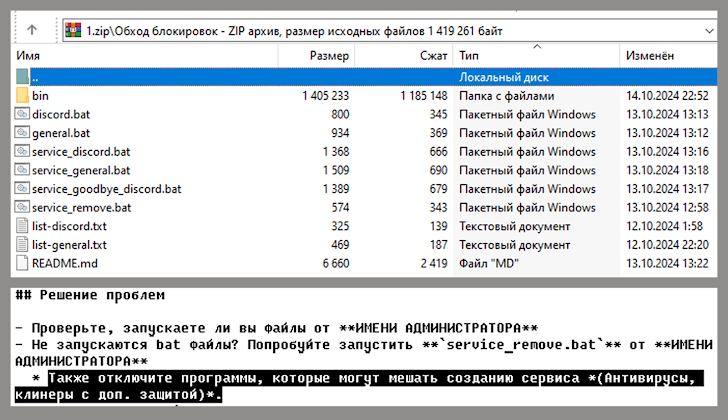

Эксперты из российской компании «Лаборатория Касперского», специализирующейся на кибербезопасности, отмечают, что эта атака является частью растущей тенденции, при которой злоумышленники активно используют инструменты Windows Packet Divert (WPD) для распространения вредоносного кода. Вредоносные программы часто поставляются в виде архивов с подробными инструкциями, где пользователям советуют отключать антивирусные решения, ссылаясь на ложные срабатывания.

«Этот приём помогает злоумышленникам оставаться незамеченными, так как система остаётся без защиты», — пояснили аналитики Леонид Безвершенко, Дмитрий Пикуш и Олег Купреев.

Подобная тактика уже применялась для распространения краденого программного обеспечения, троянов, обеспечивающих удалённый доступ, и криптомайнеров, таких как NJRat, XWorm, Phemedrone и DCRat.

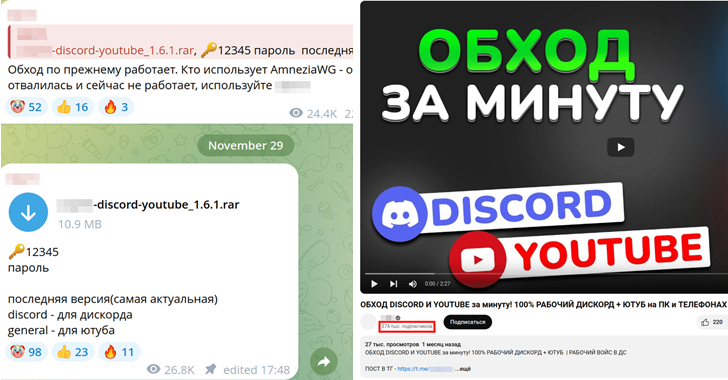

Новая кампания, выявленная в ноябре 2024 года, затронула более 2000 пользователей в России. Зловред маскировался под инструмент для обхода блокировок на основе технологии глубокого анализа трафика (DPI). Вредоносная ссылка активно распространялась через YouTube-канал, насчитывающий 60 000 подписчиков.

Злоумышленники также использовали тактику шантажа, угрожая владельцам каналов поддельными уведомлениями о нарушении авторских прав. Они требовали публиковать видео с вредоносными ссылками, иначе каналы могли быть заблокированы.

В декабре 2024 года пользователи сообщили о новых случаях заражения через Telegram и YouTube, однако эти каналы впоследствии были заблокированы.

Вредоносный архив содержал дополнительный исполняемый файл, а один из легальных скриптов был изменён для запуска вредоносного кода через PowerShell. Если антивирусное ПО блокировало атаку, пользователи видели сообщение об ошибке с просьбой повторно загрузить файл, предварительно отключив защиту.

Исполняемый файл представляет собой загрузчик на Python, который загружает следующий этап вредоносного ПО — скрипт, внедряющий SilentCryptoMiner. Перед запуском майнер проверяет, не находится ли система в изолированной среде, и настраивает исключения для Защитника Windows.

Майнер, созданный на основе открытого исходного кода XMRig, был модифицирован: в него добавлены случайные данные, чтобы увеличить размер файла до 690 МБ и затруднить анализ антивирусными программами и песочницами.

«Для маскировки SilentCryptoMiner использует технику hollowing, внедряя код майнера в системный процесс dwm.exe», — сообщили в «Лаборатории Касперского». «Программа может приостанавливать майнинг, если активны определённые процессы, и управляется удалённо через веб-панель».

Мы разрабатываем, внедряем и администрируем системы информационной безопасности в Свердловской области и Севастополе!

Благодаря многолетнему опыту и команде экспертов, знаем, что важно для IT-инфраструктуры и как защититься от киберугроз во всех сферах деятельности.

Мы призываем к сотрудничеству компании, которые хотят сохранить безопасность баз данных, бизнес-процессов и другой важной информации.

Оставьте свой контакт на нашей главной странице и мы поможем вам с любым вопросом! Или позвоните сами :)

+7 (343) 222-13-32 — Екатеринбург

+7 978 214 29 87 — Севастополь

+7 978 214 29 87 — Севастополь