Общее описание пилотного проекта

Пилотный проект продукта «Спектр» - класс решений DCAP, контроль и управление доступом к неструктурированным данным. Пилотный проект проводили в инфраструктуре организации из сферы производства. Организация имеет развитую ИТ-инфраструктуру, защитные механизмы от внешних проникновений, защиту на рабочих местах, систему для контроля за утечкой информации и средства для обеспечения защищенных каналов связи.

Цель пилотного проекта

Анализ файловых ресурсов организации и расположенных на них данных с точки зрения рисков, связанных с особенностями существующей структуры прав доступа.

Назначение системы «Спектр»:

Система позволяет анализировать содержимое документов на наличие заданных категорий данных, включая распознавание изображений и разбор архивных файлов неограниченной вложенности.

Пилотируемые платформы:

- Служба каталогов AD

- Файловый сервер на Windows

Результаты пилотного проекта

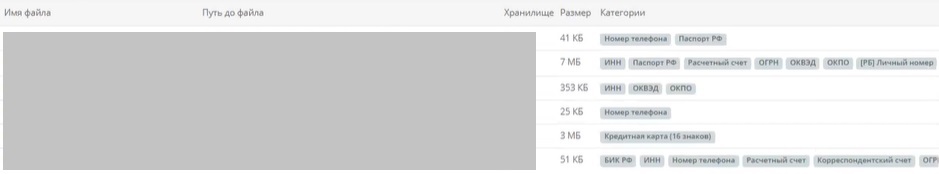

1. Обнаружены критичные данные в свободном доступе

Обнаружены конфиденциальные данные доступные любому сотруднику организации как минимум с правами на чтение. Такая политика может привести к их последующей утечке.

Количество обнаруженных файлов с потенциально критичными общедоступными данными: 46377 штук.

Обнаруженные категории: БИК, ИНН, Расчетный счет, Корреспондентский счет, ОГРН, ОКВЭД, номер телефона, ОКПО, паспорт РФ.

Рекомендации по устранению рисков сложившейся ситуации:

- Выявить места расположения критичных данных в открытых каталогах на файловых ресурсах и удалить или переместить их в каталоги ограниченного доступа в зависимости от типа категории данных.

- Настроить автоматический перенос новых конфиденциальных данных в свободном доступе в специальную зону карантина с уведомлением сотрудников отдела информационной безопасности в виде инцидента.

- Задать политики расположения критичных данных и настроить уведомления об их нарушении.

2. Обнаружено несогласованное расположение критичных данных

Нарушение политик размещения той или иной информации не ограничивается лишь нахождением ее в открытом доступе – так же важно соблюдать политики размещения конфиденциальных данных определенных категорий внутри соответствующих департаментов и отделов, и отслеживать их появление в местах несогласованного хранения. В противном случае это может привести к утечке информации не смотря на отсутствие общего доступа к такой информации.

Количество обнаруженных файлов, попадающих под заданные в системе правила классификации и расположение которых, необходимо контролировать: 223118 штук.

Обнаруженные категории: Номер телефона, паспорт РФ, ИНН, расчетный счет, ОГРН, ОКВЭД, ОКПО, личный номер, кредитная карта, БИК.

Рекомендации по устранению рисков:

- Согласовать и утвердить политики размещения информации в зависимости от ее категории.

- Выявить места расположения критичных данных на файловых ресурсах и переместить их в каталоги ограниченного доступа в соответствии с политиками.

- Настроить уведомления о нарушении утвержденных политик для контроля новых случаев.

3. Обнаружены общедоступные папки

Каталоги, доступные всем или большинству сотрудников организации, часто являются точками утечки данных, так как в данные каталоги пользователи выкладывают самую разную информацию, в том числе конфиденциального характера, с целью последующего обмена.

Количество обнаруженных общедоступных каталогов: 28843 штук.

Рекомендации по устранению рисков:

- Избегать единого глобального каталога обмена данными для всех пользователей и разбивать его на обособленные директории, располагающиеся в структуре управлений и отделов.

- Настроить политики автоматической чистки общих папок каждый день/неделю.

- Данные для ознакомления, такие как нормативные документы, шаблоны документов, инструкции и так далее, должны находиться в отдельных каталогах, доступных всем пользователям только на чтение, и не содержать конфиденциальную информацию.

- Настроить политики уведомления отдела информационной безопасности о появлении конфиденциальных данных в открытых каталогах и автоматический перенос данных в зону карантина пока происходит расследование инцидента.

4. Обнаружены полные права у сотрудников, не являющихся администраторами инфраструктуры

Случаи наличия полных прав у сотрудников чаще всего являются прямым следствием незакрытых рисков, связанных с создателем-владельцем. Вторая по распространенности причина – ошибки администраторов, выдавших пользователю или группе полные привилегии на каталог. Последствия при этом одинаковы – сотрудники могут самостоятельно изменять привилегии без ведома администраторов.

Количество обнаруженных пользователей с привилегиями на изменение прав доступа к каталогам и файлам: 476 штук.

Рекомендации по устранению рисков:

- Закрыть риски с создателем-владельцем.

- Удалить разрешения у сотрудников, включая прямые разрешения (не через группу).

- Настроить политики безопасности на уведомление о появлении новых случаев.

5. Обнаружены прямые разрешения сотрудникам

Наличие разрешений в обход групп безопасности означает, что данные права на практике никем не отслеживаются, зачастую являются излишними и мешают пониманию реальных матриц доступа сотрудников к ресурсам. Удаление сотрудника из групп доступа при этом не приведет к ожидаемому отзыву разрешений. Кроме этого, наличие дополнительных записей в списках доступа превращает объект в уникальный, то есть в еще один элемент для контроля, количество которых очень быстро начинает превышать возможности по управлению со стороны сотрудников информационной безопасности и информационных технологий.

Количество обнаруженных папок с прямыми разрешениями: 105649 штук.

Рекомендации по устранению рисков:

- Удалить прямые разрешения из списков доступа, убедившись, что у пользователя не пропадет доступ к объекту при условии его необходимости.

- Настроить политики безопасности на уведомление о появлении новых случаев прямых разрешений.

6. Обнаружены папки с уникальными правами ниже заданного уровня вложенности

Разделение прав доступа должно осуществляться только до заранее определенного уровня вложенности с полным наследованием разрешений ниже него. Объекты с уникальными разрешениями, расположенные глубоко в структуре файловых серверов, никогда не отслеживаются на практике. Такое усложнение структуры прав также затрудняет ее понимание, управление и контроль.

Количество обнаруженных каталогов с уникальными разрешениями: 10 штук.

Количество обнаруженных каталогов с прерванным наследованием прав: 55 штук.

Количество обнаруженных каталогов с прерванным наследованием прав: 55 штук.

Рекомендации по устранению рисков:

- Сформировать и применить общую структуру прав доступа для файловых серверов, зафиксировать уровень ее распространения, настроить полное наследование на все нижерасположенные объекты.

- В случае необходимости разделения доступа на глубоко расположенный объект рекомендуется перенести его на уровни выше, где происходит разделение привилегий.

- Настроить политики безопасности на уведомление о появлении новых случаев глубоко расположенных уникальных разрешений.

7. Обнаружены неуправляемые папки

Неуправляемые папки – директории, к которым нет прямого доступа у администраторов файлового ресурса. Чаще всего данные ситуации возникают при миграции с другого сервера, при наличии большого числа административных групп и отсутствия единой политики или при сложной доменной структуре. Несмотря на то, что администраторы всегда могут получить доступ к любому ресурсу вручную, именно необходимость человеческого вмешательства в каждый из случаев создает проблемы: например, сервисная учетная запись, ответственная за резервное копирование, не сможет полностью выполнить свою работу из-за недостатка прав в часть каталогов. Также на неуправляемые папки не смогут распространиться изменения прав доступа, если администратор решит поменять их через вышестоящую директорию. В результате получаются ресурсы без единого управления или проблемы с доступами у служб.

Количество обнаруженных каталогов без прямого доступа: 137 штук.

Рекомендации по устранению рисков:

- Выбрать и зафиксировать административную группу безопасности, через которую будет осуществляться управление файловым ресурсом.

- Добавить данную группу в права доступа на все ресурсы сервера без исключения с полными привилегиями.

- Настроить политики безопасности на уведомление о появлении новых случаем неуправляемых ресурсов.

8. Обнаружены постоянные пароли

Постоянные пароли являются прямой угрозой безопасности, если в инфраструктуре не используются сторонние решения по их управлению или замещению. Особенно остро стоит проблема в случае слабых парольных политик, что позволяет злоумышленникам проводить разные типы атак, включая вариации полного перебора.

Количество обнаруженных пользователей с постоянными паролями: 101 штука.

Рекомендации по устранению рисков:

- В случае отсутствия разрешения по управлению/замещению паролей, полностью исключить у пользовательских учетных записей постоянных паролей.

- Усложнить парольные политики как минимум до 10 символов для обычных пользователей, 13-15 символов для административных пользователей используя Fine-Grained Password Policies.

- Перейти на использование MSA/gMSA для сервисных учетных записей.

- Настроить политики безопасности на уведомление о появлении новых учетных записей с постоянными паролями.

9. Обнаружены учетные записи без подчинения парольным политикам

Учетные записи с установленным флагом PASSWS_NOTREQD в атрибуте UserAccountControl позволяет пользователю не подчиняться парольным политикам домена и обладать абсолютно любым паролем, включая пустой. Чаще всего это является следствием работы IDM/IAM-системы или самописных скриптов.

Количество обнаруженных учетных записей с возможностью иметь любой пароль: 2 штуки.

Рекомендации по устранению рисков:

- Снять флаг PASSWS_NOTREQD у всех учетных записей и форсировать сброс пароля.

- Убедиться, что «Гость» отключен политиками домена.

- Настроить политики безопасности на уведомления о появлении новых учетных записей, не требующих пароль для входа.

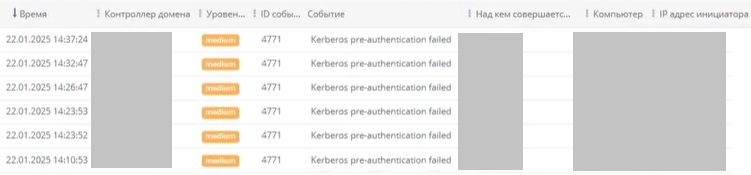

10. Обнаружены массовые неуспешные попытки аутентификации

Массовые неуспешные события аутентификации обычно свидетельствуют об истекшем сроке действия пароля пользователя и попытках системы подключиться со старыми данными входа. Зачастую причиной может являться использование учетной записи пользователя или администратора для работы службы или приложения вместо собственного сервисного аккаунта. В некоторых случаях неуспешные аутентификации – действительно действующая brute-force атака в попытке подбора пароля к одной или нескольким учетным записям.

Количество обнаруженных неуспешных попыток аутентификации с группировкой по пользователям:

- Пользователь № 1 – 1431 попытка.

- Пользователь № 2 – 38 попыток.

- Пользователь № 3 – 31 попытка.

- Пользователь № 4 – 28 попыток.

- Пользователь № 5 – 27 попыток.

- Пользователь № 6 – 18 попыток.

Рекомендации по устранению рисков:

- Для каждой службы или приложения использовать отдельную сервисную учетную запись с отдельно настроенными парольными политиками, постоянными паролями, MSA/gMSA аккаунтами или сторонними средствами контроля ротации паролей.

- Настроить политики безопасности на уведомление о массовых неуспешных аутентификациях для выявления brute-force атак.

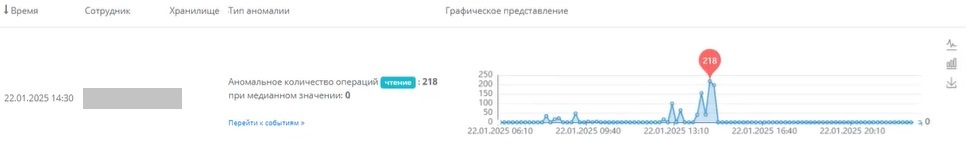

11. Обнаружено аномальное поведение пользователей

Массовые операции чтения могут свидетельствовать о попытках копирования данных на рабочую станцию перед увольнением. Массовые операции удаления могут свидетельствовать о попытках пользователя намеренно нарушить доступ к данным. Массовые операции изменения могут свидетельствовать о работе программ, закачки информации на файловый сервер или действий вирусов-шифровальщиков.

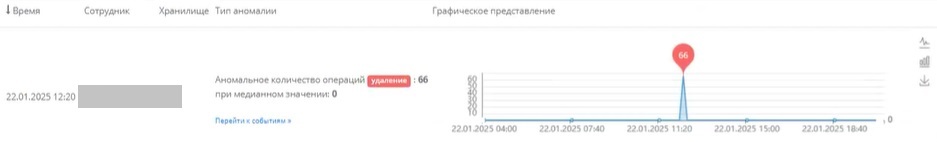

Количество обнаруженных аномальных операций чтения данных: 218 штук.

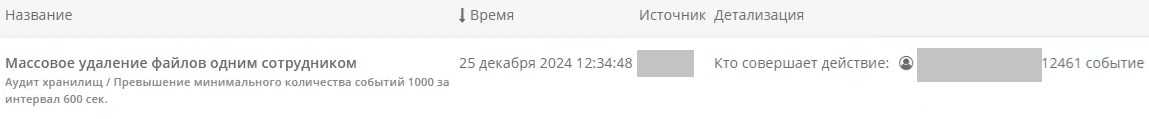

Количество обнаруженных аномальных операций удаления данных: 66 штук. Из них выявлен всплеск активности одного из пользователей с массовым удалением свыше 1000 файлов за 10 минут.

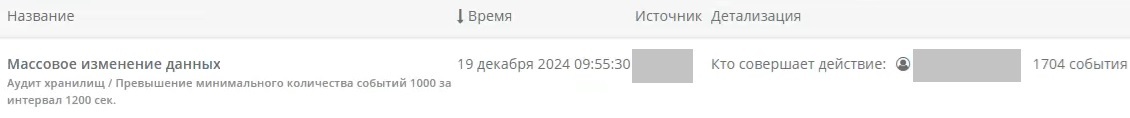

Количество обнаруженных аномальных операций изменения данных: 1704 штуки. Из них выявлен всплеск активности одного из пользователей с массовым изменением свыше 1000 файлов за 20 минут.

В результате проведенного пилотного проекта можно выделить основные моменты, на которые необходимо обратить внимание:

- Отсутствие автоматических средств контроля критичных данных.

- Наличие рисков на файловых ресурсах, связанных с отсутствием фиксированной структуры прав доступа, полных или прямых прав у обычных сотрудников. Отсутствие инструментария по контролю и оптимизации разрешений.

- Присутствие рисков в доменной структуре, связанных с особенностями настройки Active Directory, в результате которых злоумышленники могут проводить те или иные типы атак.

- Необходимость использования машинного обучения для выявления аномальной активности пользователей в связи с большим количеством событий и отсутствием возможности у отдела информационной безопасности выделять ресурсы для глубокого анализа накопления данных.

Пилотный проект продемонстрировал высокую эффективность системы «Спектр» в обнаружении и устранении потенциальных угроз информационной безопасности. Продукт позволил обнаружить многочисленные уязвимости, касающиеся управления доступом к критическим данным, и предложил конкретные меры по минимизации рисков.

Хотите повысить уровень защиты ваших данных? Современные методика поможет вам своевременно выявлять и устранять угрозы, предотвращая возможные утечки информации, а наш массивный опыт интегратора даст возможность провести аудит на высшем уровне. Запустите собственный пилотный проект уже сегодня и обеспечьте безопасность вашей организации!

Хотите повысить уровень защиты ваших данных? Современные методика поможет вам своевременно выявлять и устранять угрозы, предотвращая возможные утечки информации, а наш массивный опыт интегратора даст возможность провести аудит на высшем уровне. Запустите собственный пилотный проект уже сегодня и обеспечьте безопасность вашей организации!