Пилотный проект системы контроля и управления доступом к неструктурированным данным «Спектр|DAG/DCAP» в инфраструктуре строительной компании.

В рамках пилотного проекта проводился анализ файловых ресурсов организации и расположенных на них данных с точки зрения рисков, связанных с особенностями существующей структуры прав доступа.

Система «Спектр|DAG/DCAP» позволяет:

- выявлять существующие риски на хранилищах и в AD;

- организовывать систематизированное управление и контроль за неструктурированными данными;

- формировать и применять четкую методологию сокращения прав доступа сотрудников до минимально необходимых привилегий;

- автоматизировать процессы контроля за данными и рутинные действия сотрудников ИТ и ИБ;

- внедрять поведенческую аналитику для повышения эффективность детектирования аномалий и вредоносной деятельности;

- оптимизировать систему хранения данных для сокращения стоимости обслуживания и расходов на расширение.

- организовывать систематизированное управление и контроль за неструктурированными данными;

- формировать и применять четкую методологию сокращения прав доступа сотрудников до минимально необходимых привилегий;

- автоматизировать процессы контроля за данными и рутинные действия сотрудников ИТ и ИБ;

- внедрять поведенческую аналитику для повышения эффективность детектирования аномалий и вредоносной деятельности;

- оптимизировать систему хранения данных для сокращения стоимости обслуживания и расходов на расширение.

Пилотируемые платформы: служба каталогов MS AD и файловый сервер Windows.

Перейдем к результатам пилотного тестирования.

АНАЛИЗ КРИТИЧНЫХ ДАННЫХ

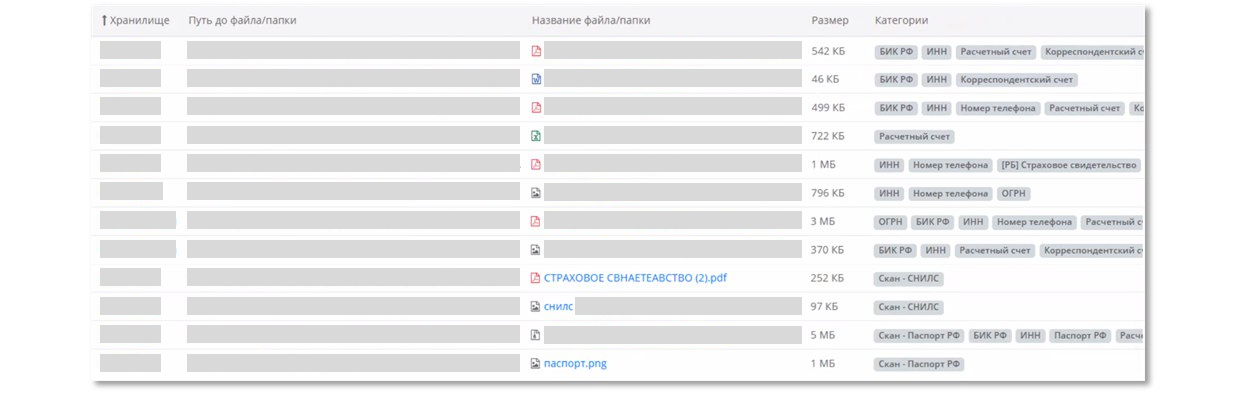

Система позволяет анализировать содержимое документов на наличие заданных категорий, включая распознавание изображений и разбор архивных файлов неограниченной вложенности.

За время пилотного проекта на всех подключенных хранилищах данных были обнаружены категории критичных данных.

За время пилотного проекта на всех подключенных хранилищах данных были обнаружены категории критичных данных.

1) Критичные данные в свободном доступе

Обнаружены конфиденциальные данные в свободном доступе, т.е. доступные любому сотруднику организации. Это может привести к их утечке информации.

Количество файлов с потенциально критичными данными, которые находятся в общедоступных каталогах: 1 664 051.

Обнаруженные категории: БИК РФ, ИНН, расчетный счет, корреспондентский счет, номер телефона, страховое свидетельство, ОГРН, скан – СНИЛС, скан – паспорт РФ, паспорт РФ.

Рекомендуется выявить места расположения критичных данных и удалить/переместить в каталоги ограниченного доступа. Настроить автоматический перенос новых конфиденциальных данных в свободном доступе в специальную зону карантина с уведомлением сотрудников отдела ИБ в виде инцидента. Задать политики расположения критичных данных и настроить уведомления об их нарушении.

Обнаруженные категории: БИК РФ, ИНН, расчетный счет, корреспондентский счет, номер телефона, страховое свидетельство, ОГРН, скан – СНИЛС, скан – паспорт РФ, паспорт РФ.

Рекомендуется выявить места расположения критичных данных и удалить/переместить в каталоги ограниченного доступа. Настроить автоматический перенос новых конфиденциальных данных в свободном доступе в специальную зону карантина с уведомлением сотрудников отдела ИБ в виде инцидента. Задать политики расположения критичных данных и настроить уведомления об их нарушении.

2) Несогласованное расположение критичных данных

Важно соблюдать политики размещения конфиденциальных данных определенных категорий и отслеживать их появление в местах несогласованного хранения. Иначе может произойти утечка несмотря на отсутствие общего доступа к такой информации.

Обнаружено 2 297 501 файлов, которые попадают под заданные правила классификации. Необходимо контролировать их расположение.

Обнаружено 2 297 501 файлов, которые попадают под заданные правила классификации. Необходимо контролировать их расположение.

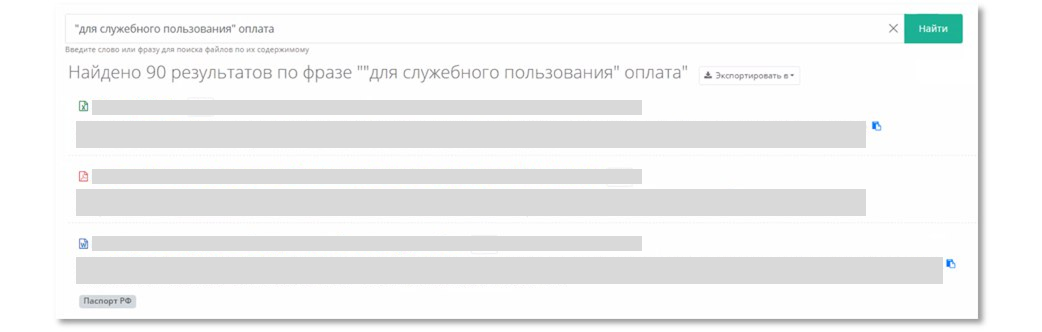

3) Поиск критичных данных

Выявление конфиденциальных данных не ограничивается заранее заданными правилами классификации и часто могут возникать запросы на оперативный поиск определенной информации. Возможность динамического поиска по всем хранилищам позволяет быстро обнаруживать эту информацию и места ее хранения и принять соответствующие меры.

С помощью запроса, который одновременно содержал «для служебного пользования» и «оплата», было обнаружено 90 файлов с полным указанием пути расположения.

Для выявления критичных данных рекомендуется использовать возможности поиска и создать категорию данных для полнотекстовой классификации.

Для выявления критичных данных рекомендуется использовать возможности поиска и создать категорию данных для полнотекстовой классификации.

АНАЛИЗ ФАЙЛОВЫХ РЕСУРСОВ

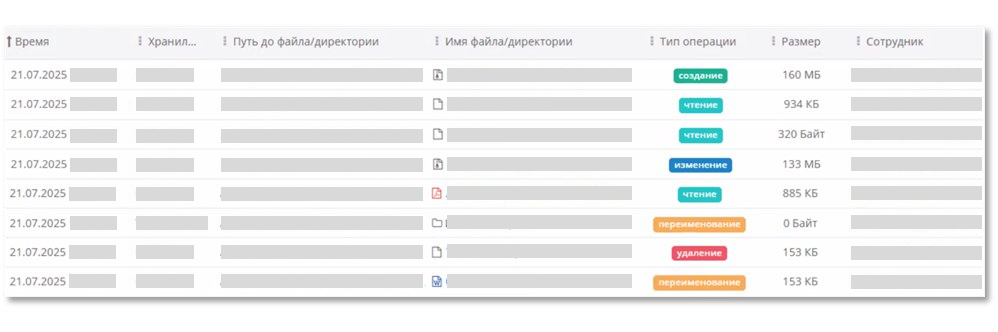

Система отслеживает любые действия любой учетной записи на файловых ресурсах и предоставляет возможность анализа в лаконичном виде с возможностью фильтрации и отправки во внешние системы.

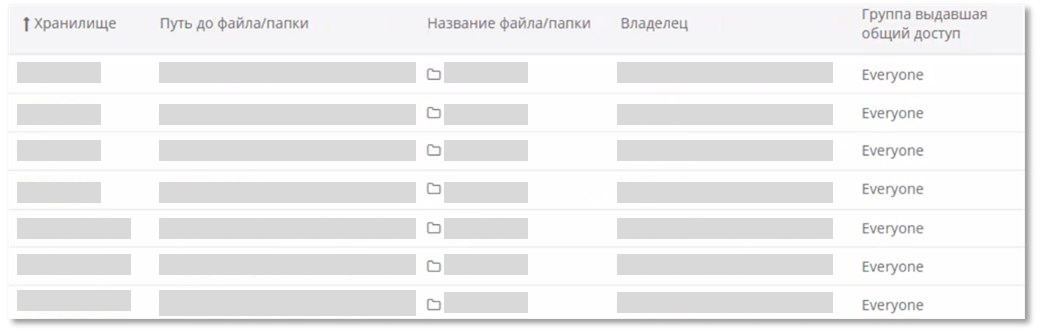

1) Общедоступные папки

Часто точками утечки данных являются каталоги, которые доступны большинству сотрудников. В них пользователи выкладывают разную информацию, в т.ч. конфиденциального характера.

За время пилотного тестирования обнаружено 616 492 общедоступных каталога.

За время пилотного тестирования обнаружено 616 492 общедоступных каталога.

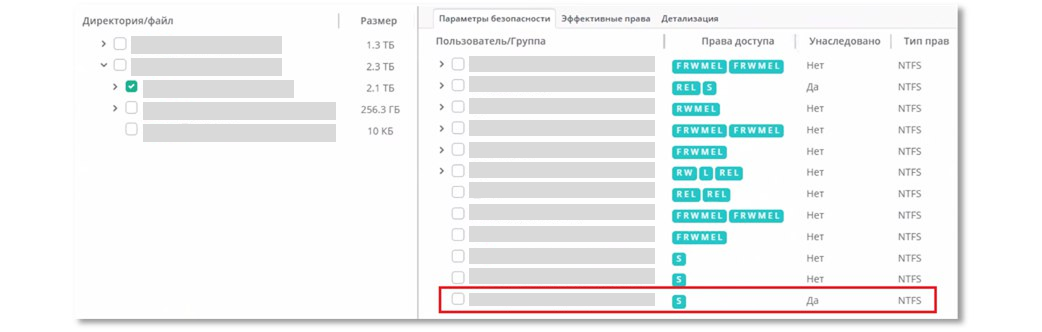

2) Наличие создателей-владельцев

При создании файла или папки сотрудник по умолчанию автоматически становится обладателем полных привилегий на объект. Доступ к объекту будет работать по прямой ссылке вне зависимости от того, где он находится и какие разрешения настроены на родительском каталоге, что означает возможность доступа неавторизованного круга лиц.

Рекомендуется полностью удалить сущность «Создатель-владелец», добавить сущность «Права владельца» с привилегиями уровня модификации данных (RWMEL) и настроить политики безопасности с уведомлением о появлении новых случаев создателей-владельцев.

3) Полные права у не-администраторов

Случаи наличия полных прав у обычных сотрудников чаще всего являются прямым следствием незакрытых рисков, связанных с создателем-владельцем. Вторая по распространённости причина – ошибки администраторов, выдавших пользователю или группе полные привилегии на каталог. Последствия при этом одинаковы – сотрудники могут самостоятельно изменять привилегии без ведома администраторов.

Обнаружено 7 769 пользователей с привилегиями на изменения прав доступа к каталогам и файлам.

Обнаружено 7 769 пользователей с привилегиями на изменения прав доступа к каталогам и файлам.

4) Прямые разрешения

Наличие разрешений в обход групп безопасности означает, что данные права на практике никем не отслеживаются, зачастую являются излишними и мешают пониманию реальных матриц доступа сотрудников к ресурсам.

696 229 папок на файловых ресурсах имеют прямые разрешения. Рекомендуется управлять правами доступа через группы безопасности и удалять прямые разрешения из списков доступа.

696 229 папок на файловых ресурсах имеют прямые разрешения. Рекомендуется управлять правами доступа через группы безопасности и удалять прямые разрешения из списков доступа.

5) Папки с уникальными правами ниже заданного уровня вложенности

Объекты с уникальными разрешениями, расположенные глубоко в структуре файловых серверов, никогда не отслеживаются на практике. Такое усложнение структуры прав также затрудняет её понимание, управление и последующий контроль.

Количество обнаруженных каталогов с уникальными разрешениями ниже 6 уровня вложенности: 29.

Количество обнаруженных каталогов с прерванным наследованием прав ниже 6 уровня вложенности: 125.

Количество обнаруженных каталогов с уникальными разрешениями ниже 6 уровня вложенности: 29.

Количество обнаруженных каталогов с прерванным наследованием прав ниже 6 уровня вложенности: 125.

6) Неуправляемые папки

Неуправляемыми папками называются директории, к которым нет прямого доступа у администраторов файлового ресурса. Чаще всего данные ситуации возникают при миграции с другого сервера, при наличии большого числа административных групп или при сложной доменной структуре.

Обнаружено 4 каталога без прямого доступа администраторов сервера.

Обнаружено 4 каталога без прямого доступа администраторов сервера.

АНАЛИЗ ACTIVE DIRECTORY

Система отслеживает любые изменения в Active Directory: взаимодействие с объектами AD, изменение членства в группах, факты успешной и неуспешной аутентификации и авторизации пользователей и т. д. Дополнительно система анализирует риски, связанные с особенностями настройки AD, и позволяет их отслеживать в качестве метрик.

1) Постоянные пароли

Если в инфраструктуре не используются решения по управлению или замещению паролей (сертификаты, токены и т.д.), то постоянные пароли являются прямой угрозой безопасности.

Количество обнаруженных пользователей с постоянными паролями: 1 468.

Необходимо исключить наличие постоянных паролей, усложнить парольные политики и перейти на использование MSA/gMSA для всех сервисных учетных записей.

Количество обнаруженных пользователей с постоянными паролями: 1 468.

Необходимо исключить наличие постоянных паролей, усложнить парольные политики и перейти на использование MSA/gMSA для всех сервисных учетных записей.

2) Учетные записи с отключенной пре-аутентификацией Kerberos

Отсутствие опции пре-аутентификации на учётной записи делает её уязвимой для атаки AS-REP Roasting с перебором хэша пароля пользователя в оффлайн режиме.

За время пилотного тестирования обнаружена 1 учетная запись с отключённой пре-аутентификацией Kerberos.

За время пилотного тестирования обнаружена 1 учетная запись с отключённой пре-аутентификацией Kerberos.

3) Для входа не требуется пароль

Учётные записи с установленным флагом PASSWD_NOTREQD в атрибуте UserAccountControl позволяет пользователю не подчиняться парольным политикам домена, в том числе обладать пустым паролем. Чаще всего это является следствием работы IDM/IAM-системы или самописных скриптов.

Обнаружено 56 аккаунтов с возможность иметь любой пароль.

Обнаружено 56 аккаунтов с возможность иметь любой пароль.

4) Административные учетные записи с настроенным SPN

Наличие учетных записей с прописанным SPN административных привилегий делает её первоочередной целью любого злоумышленника: с помощью атаки Kerberoasting можно легитимно запросить TGS-билет и затем попытаться подобрать пароль в оффлайн режиме.

За время пилотного проекта аккаунтов с административными правами и настроенным SPN не обнаружено.

За время пилотного проекта аккаунтов с административными правами и настроенным SPN не обнаружено.

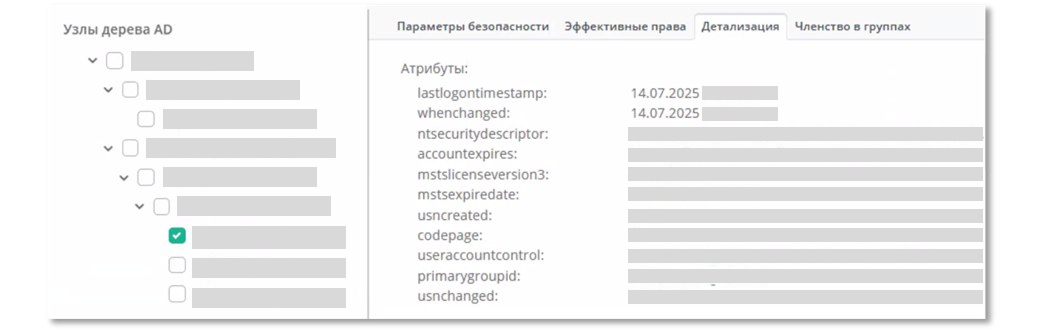

5) Нарушение целостности основной группы

Основная группа – это права доступа, которые будут всегда у объекта вне зависимости от его фактического членства в группах безопасности. Даже если учётную запись или компьютер удалить из всех групп, права от основной группы всё равно продолжат действовать.

Обнаружено 3 объекта AD с нестандартной основной группой.

Обнаружено 3 объекта AD с нестандартной основной группой.

6) Защищенные учетные записи, не входящие в защищенные группы

Всем учетным записям из защищённых групп присваивается атрибут AdminCount равный 1, а на сам объект AD назначаются специальные ACL от объекта AdminSDHolder, что ограничивает круг управляющих лиц. Наследование прав выключается, а старые списки доступа – удаляются.

Если учетные записи вывести из защищаемой группы, то атрибут AdminCount не возвращается в значение 0, ACL остаются без изменений, наследование не включается.

Количество обнаруженных учетных записей с атрибутом AdminCount без вхождения в защищённые группы: 117.

Если учетные записи вывести из защищаемой группы, то атрибут AdminCount не возвращается в значение 0, ACL остаются без изменений, наследование не включается.

Количество обнаруженных учетных записей с атрибутом AdminCount без вхождения в защищённые группы: 117.

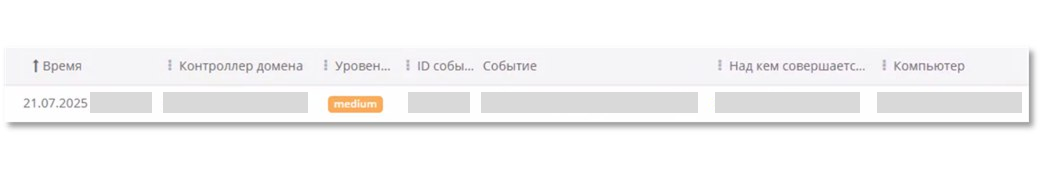

7) Неуспешные попытки входа в систему

Массовые неуспешные события аутентификации обычно свидетельствуют об истёкшем сроке действия пароля пользователя и попытках системы подключиться со старыми данными входа. В некоторых случаях неуспешные аутентификации – это действительно действующая brute-force атака в попытке подбора пароля к одной или нескольким учётным записям.

В связи с тем, что на время пилотного сбор событий из службы каталогов Active Directory производился только с 1 контроллера домена, пример статистики взят с тестового стенда разработчика.

В связи с тем, что на время пилотного сбор событий из службы каталогов Active Directory производился только с 1 контроллера домена, пример статистики взят с тестового стенда разработчика.

АНАЛИЗ ПОВЕДЕНИЯ ПОЛЬЗОВАТЕЛЕЙ

Система обладает встроенным анализом поведения пользователей и выявлением отклонений от стандартного поведения каждой учётной записи, по результатам которых генерируются аномалии для последующего анализа сотрудником ИБ.

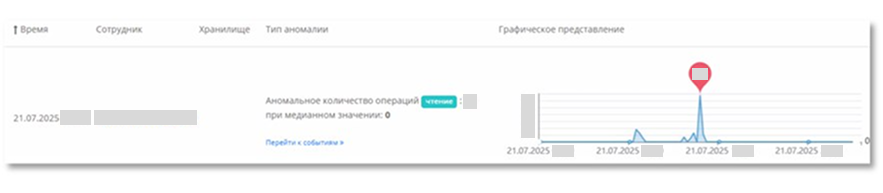

1) Обнаруженные аномалии: массовые операции чтения и удаления

Массовые операции чтения могут свидетельствовать о попытках копирования данных на рабочую станцию перед увольнением, поиске или легитимной активности пользователя.

Пример всплеска активности одного из пользователей с массовым чтением большого числа файлов:

Пример всплеска активности одного из пользователей с массовым чтением большого числа файлов:

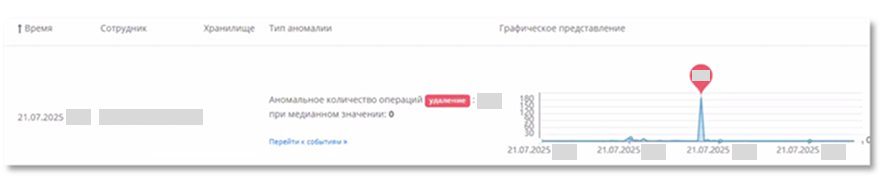

Массовые операции удаления могут свидетельствовать о попытках пользователя намеренно нарушить доступ к данным, действиях злоумышленника или легитимной активности.

Пример всплеска активности одного из пользователей с массовым удалением большого числа файлов:

Пример всплеска активности одного из пользователей с массовым удалением большого числа файлов:

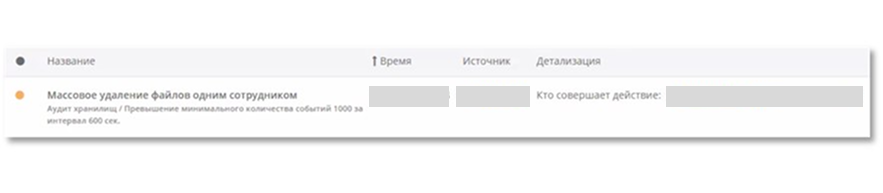

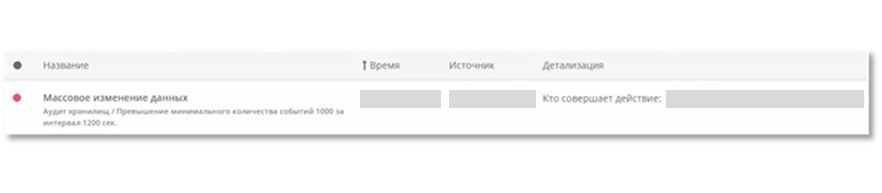

2) Обнаруженные инциденты: массовые операции удаления и изменение данных

Массовые операции удаления могут свидетельствовать о попытках пользователя намеренно нарушить доступ к данным, действиях злоумышленника или легитимной активности.

Пример резкого всплеска легитимной активности одного из пользователей с массовым удалением свыше 1 000 файлов за 10 минут:

Пример резкого всплеска легитимной активности одного из пользователей с массовым удалением свыше 1 000 файлов за 10 минут:

Массовые операции изменения могут свидетельствовать о работе программ, закачке информации на файловый сервер или действий вирусов-шифровальщиков.

Пример резкого всплеска легитимной активности одного из пользователей с массовым изменением свыше 1 000 файлов за 20 минут:

Пример резкого всплеска легитимной активности одного из пользователей с массовым изменением свыше 1 000 файлов за 20 минут:

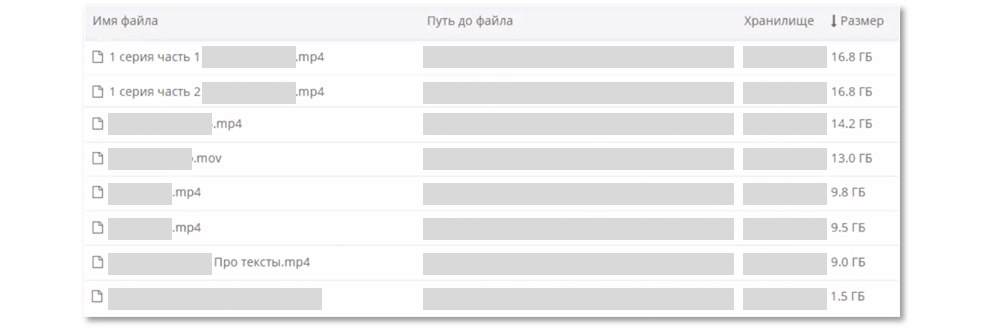

ОПТИМИЗАЦИЯ СХД

Система помогает решать различные ИТ-задачи, такие как оптимизация СХД посредством глубокого анализа хранящихся на ней данных, их использования и классификации по типам.

Избавиться от нежелательной информации помогает выявление видео:

Избавиться от нежелательной информации помогает выявление видео:

Быстрый способ расширить доступный объем СХД – выявить дубликаты:

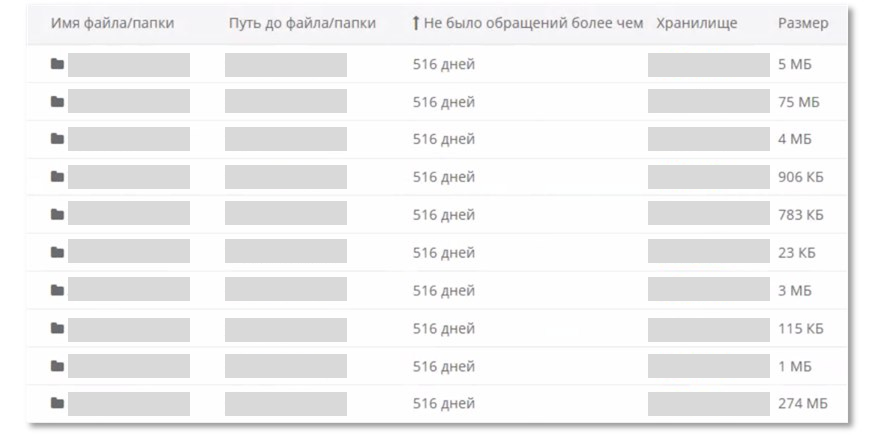

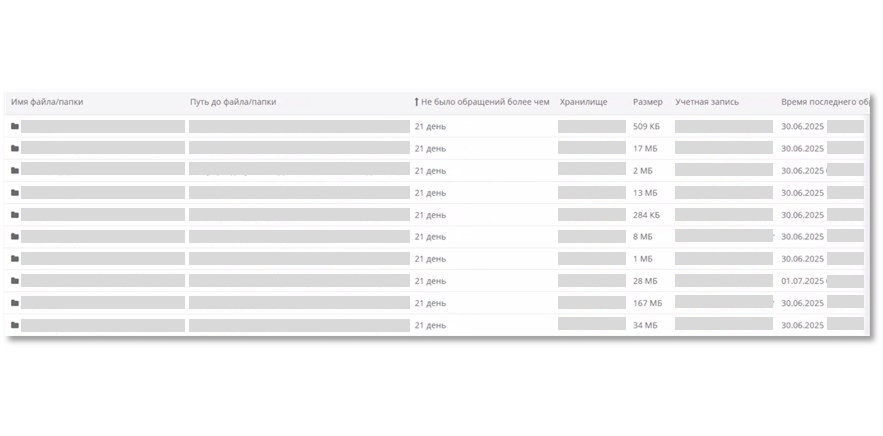

Система может выдавать отчёты по неиспользуемым данным как на базе меток Modify date на объектах, так и на базе накопленного аудита событий.

В результате проведённого аудита можно выделить ключевые аспекты:

- Наличие критичных данных в доступе у большого числа сотрудников и отсутствие автоматических средств их контроля.

- Наличие рисков на файловых ресурсах, связанных с отсутствием фиксированной структуры прав доступа, использованием сущностей создателя-владельца, полных или прямых прав у обычных сотрудников. Отсутствие инструментария по контролю и оптимизации разрешений.

- Риски в доменной структуре, связанных с особенностями настройки Active Directory. Отсутствие средств мониторинга и уведомления о появлении данных рисков.

- Необходимость использования машинного обучения для выявления аномальной активности пользователей в связи с большим количеством событий и отсутствием возможности у отдела ИБ выделять ресурсы для глубокого анализа накопленных данных.