PT Network Attack Discovery (PT NAD) — решение класса NTA для выявления следов компрометации в сетевом трафике и расследования атак. PT NAD захватывает и разбирает сетевой трафик на внешнем и внутреннем периметрах. Это позволяет выявлять активность атакующих извне и внутренних нарушителей. Служба ИБ или внешние эксперты анализируют в системе метаданные и сырой трафик, что помогает выявлять следы компрометации, подтверждать их, проводить расследования и собирать доказательную базу.

Пилот проходил в структуре промышленной автоматики. А теперь по порядку о том, что мы нашли у нашего клиента на последнем пилоте PT NAD.

- ПО AmmyAdmin

- ПО AeroAdmin

- LLMNR and NetBios

- VPN-туннель PPTP

- OpenVpn

- Socks5 proxy

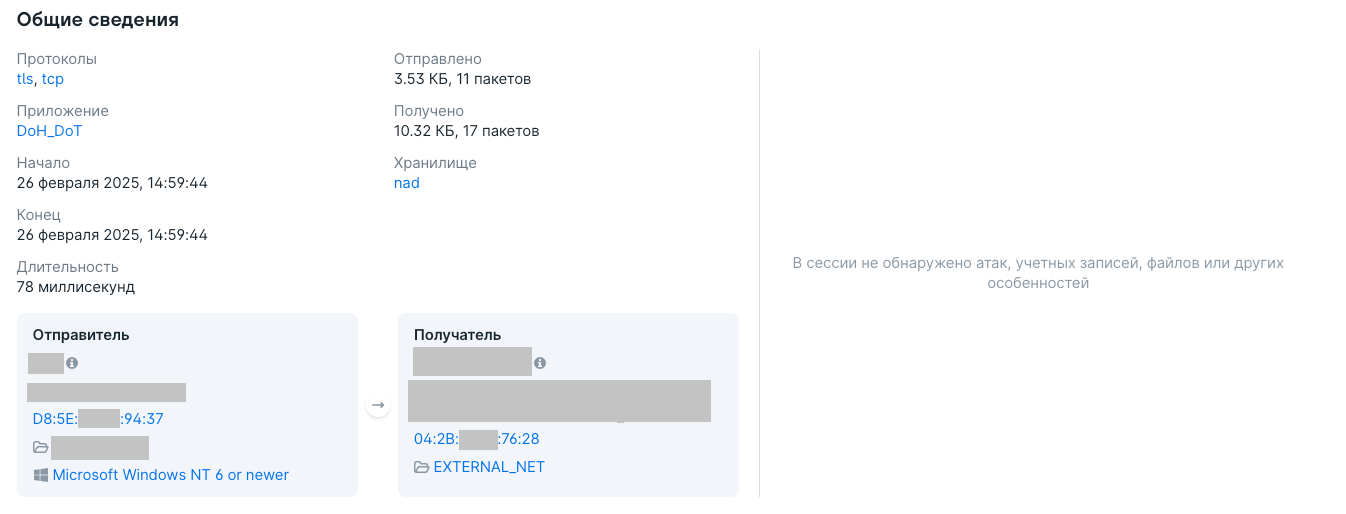

- DoH/DoT

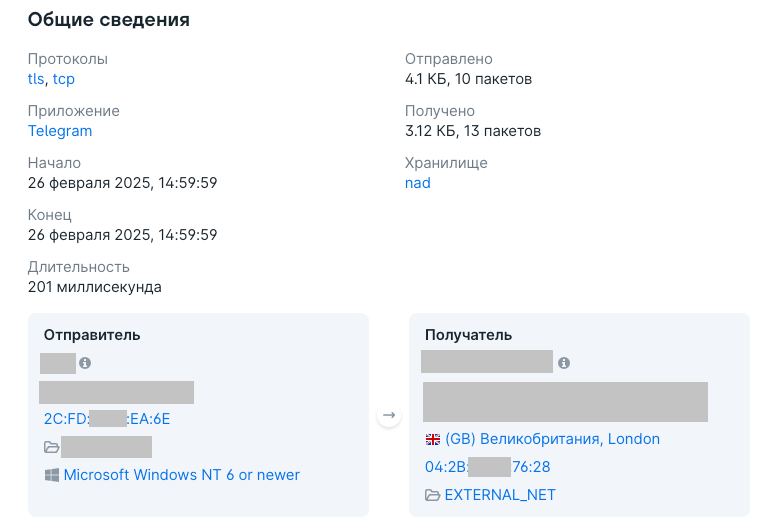

- Telegram Messenger

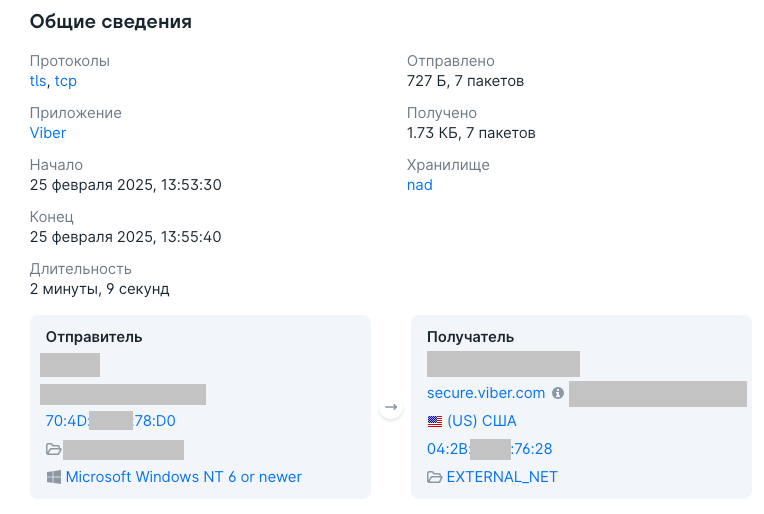

- Viber

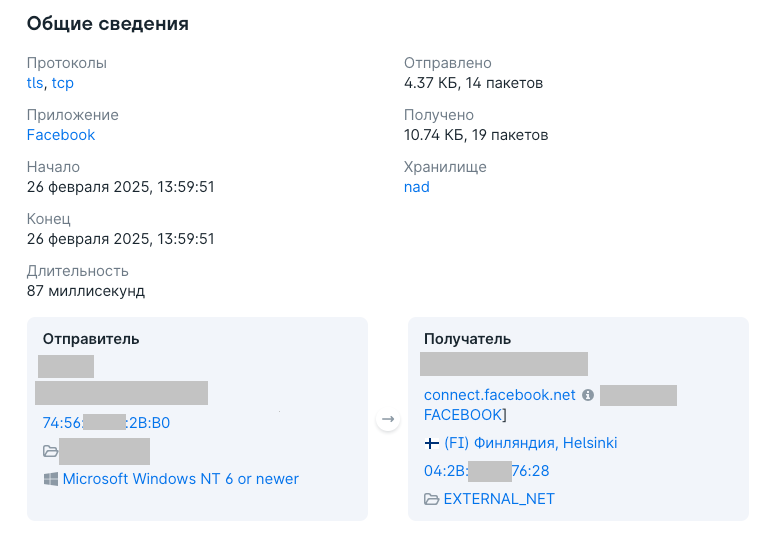

- Facebook*

- Instagram*

- BitTorrent

- HTTP credentials

- LDAP credentials

- Словарные пароли

- Подключение из внешней сети с открытми учетными данными и машинно-сгенерированной учетной записью

- Lifting Zmiy

- Psiphon3 VPN connection

- Apache HTTP Server 2.4.49 / 2.4.50 / RCE attempt / Directory Traversal (CVE-2021-41773, CVE-2021-42013)

- Realtek Jungle SDK RCE (CVE-2021-35394)

- ZyWALL/USG (CVE-2023-28771)

- D-LinkDIR-645 Linux command injection RCE Attempt (CVE-2015-2051)

- GLPI htmLawed Command Injection RCE (CVE-2022-35914)

- PHP CGI Argument Injection RCE (CVE-2024-4577)

- GPON Home Gateway RCE (CVE-2018-10561, CVE-2018-10562)

- WebShell / WGET

ИНЦИДЕНТЫ ИБ

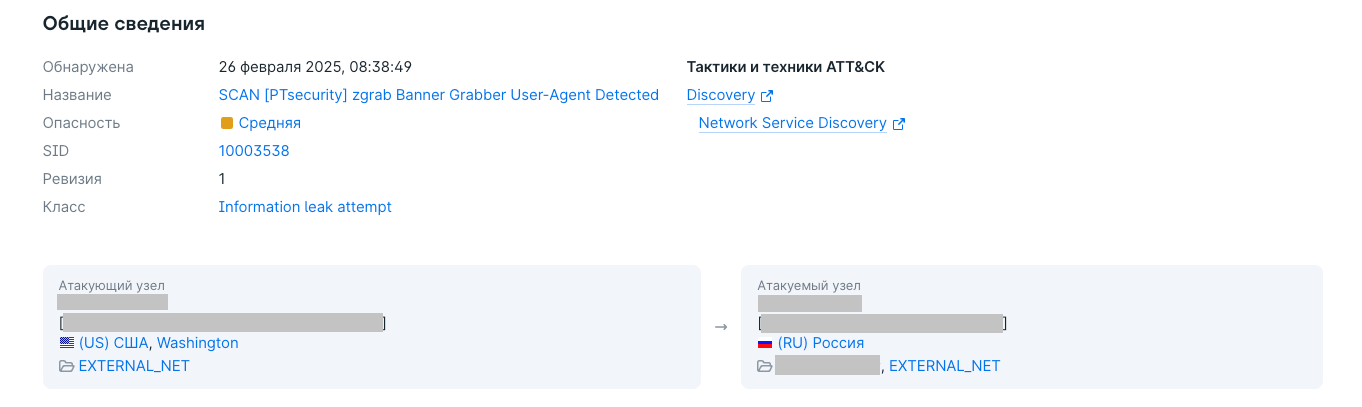

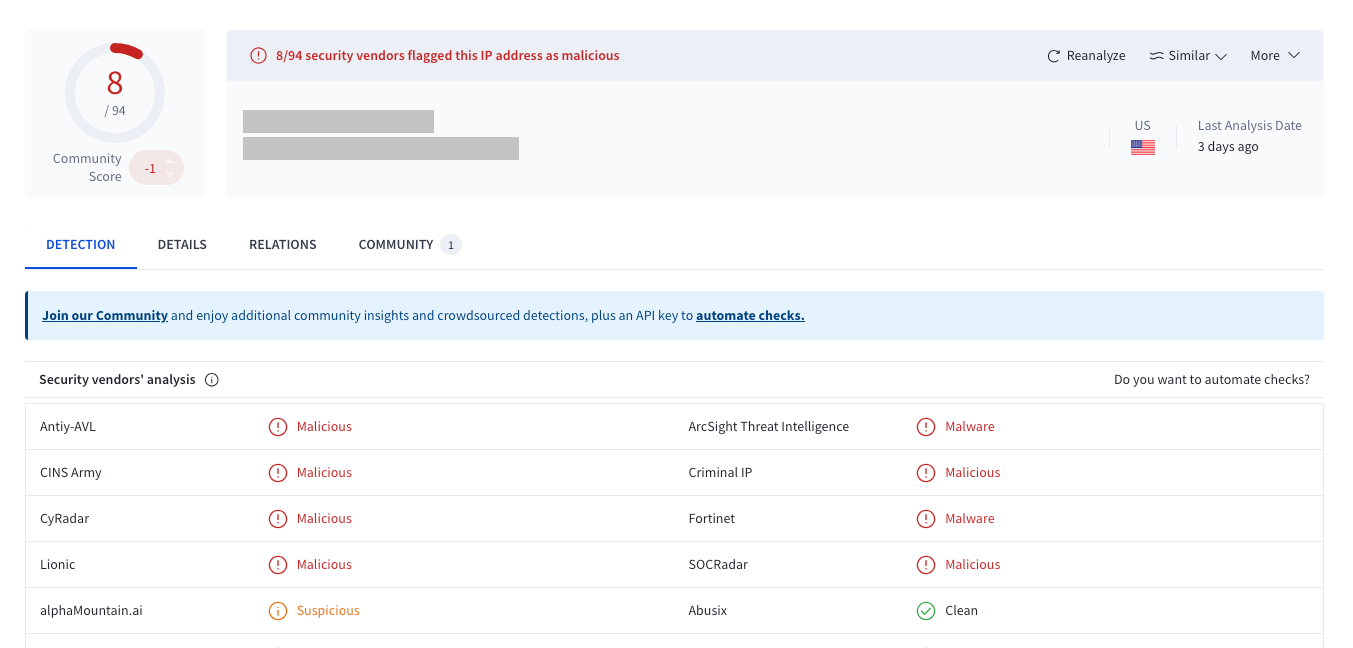

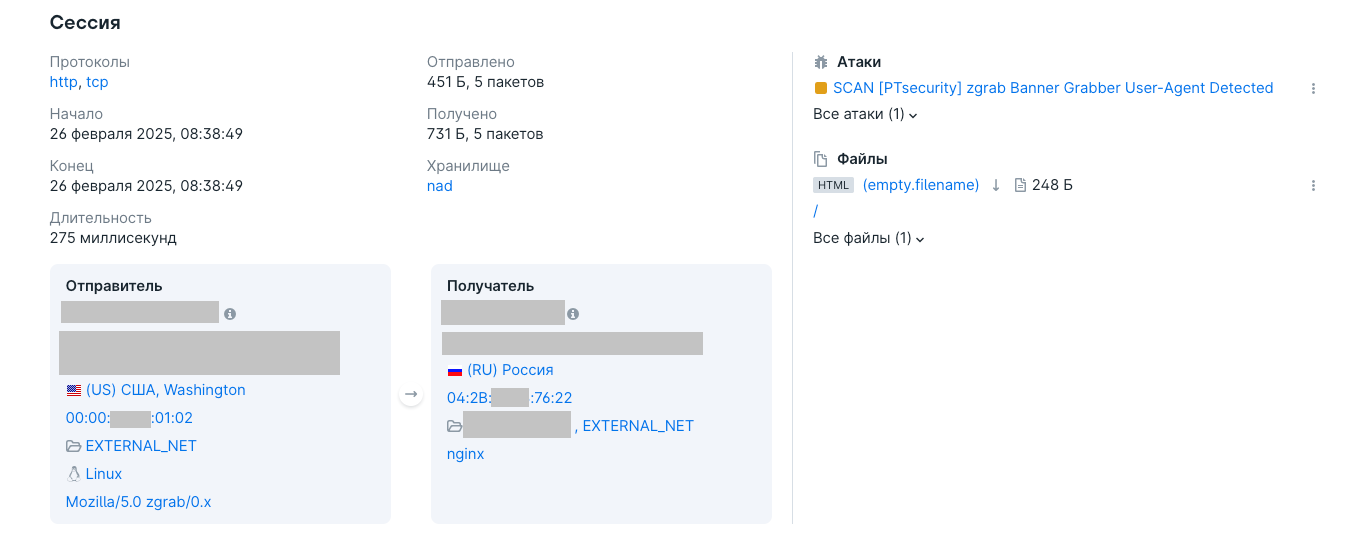

1. Захват баннеров с помощью ZGrab

Описание: захват баннеров - метод, который используется для сбора информации о запущенных службах на сервере. Злоумышленники могут в своих интересах воспользоваться данными, находящимися в баннере, получив тем самым конкретные номера версий используемых служб, что значительно облегчит им задачу проведения разведки и планирования взлома. В данном случае для этих целей использовался инструментарий для сканирования ZGrab.

Рекомендации: убедиться в легитимности выполняемого сканирования. Большинство подобных запросов поступает из интернета и не представляет особой угрозы. Подобная активность внутри сети может быть результатом работы сканеров безопасности или сетевых администраторов.

Описание: захват баннеров - метод, который используется для сбора информации о запущенных службах на сервере. Злоумышленники могут в своих интересах воспользоваться данными, находящимися в баннере, получив тем самым конкретные номера версий используемых служб, что значительно облегчит им задачу проведения разведки и планирования взлома. В данном случае для этих целей использовался инструментарий для сканирования ZGrab.

Рекомендации: убедиться в легитимности выполняемого сканирования. Большинство подобных запросов поступает из интернета и не представляет особой угрозы. Подобная активность внутри сети может быть результатом работы сканеров безопасности или сетевых администраторов.

Все зафиксированные сработки этого типа происходили во внешнем контуре. Сканировался внешний IP-адрес межсетевого экрана.

Итог разбора: по рекомендации системные порты, открытые по умолчанию, были закрыты.

Итог разбора: по рекомендации системные порты, открытые по умолчанию, были закрыты.

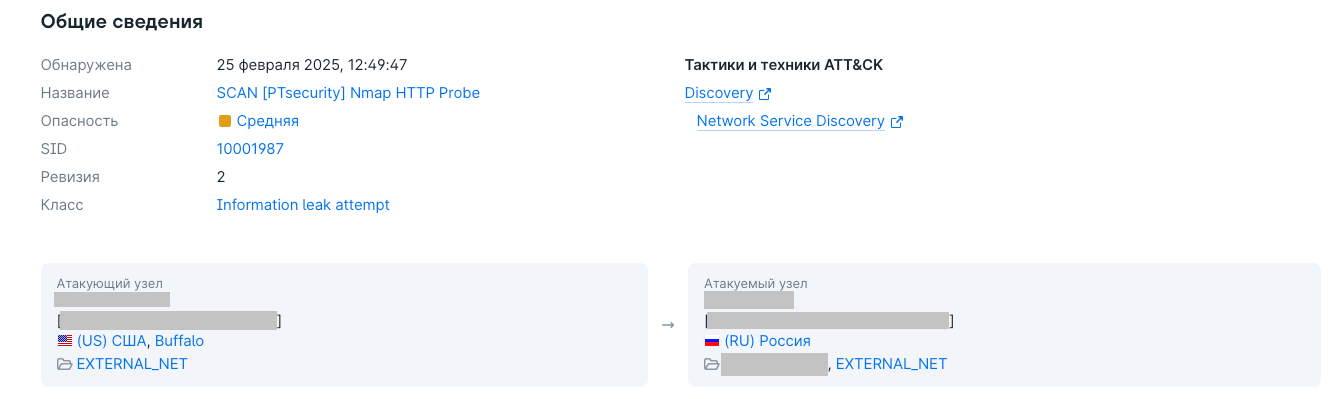

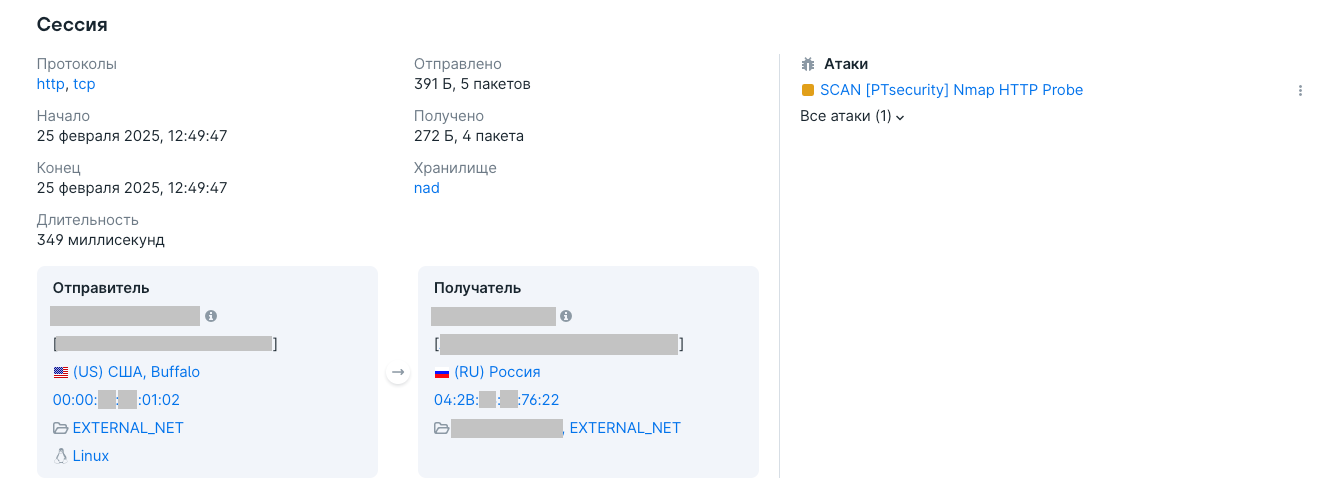

2. Сетевое сканирование HTTP утилитой Nmap

Описание: обнаружено сканирование сети утилитой Nmap. Утилита используется злоумышленниками для сбора информации о сети, которая может быть использована при планировании атак.

Рекомендации: убедиться, что обнаруженная активность не связана с работой сетевого администратора или проверкой работы системы в рамках пилотного проекта. Если источник активности находится внутри сети и легитимность выполняемых операций не подтверждается - данный узел используется злоумышленником. Необходимо изолировать скомпрометированный узел и провести расследование.

Описание: обнаружено сканирование сети утилитой Nmap. Утилита используется злоумышленниками для сбора информации о сети, которая может быть использована при планировании атак.

Рекомендации: убедиться, что обнаруженная активность не связана с работой сетевого администратора или проверкой работы системы в рамках пилотного проекта. Если источник активности находится внутри сети и легитимность выполняемых операций не подтверждается - данный узел используется злоумышленником. Необходимо изолировать скомпрометированный узел и провести расследование.

Все зафиксированные сработки этого типа происходили во внешнем контуре. Сканировался внешний IP адрес межсетевого экрана.

Итог разбора: порт является системным, служит для VPN PPTP. Протокол настроен и используется, но только с одного статического внешнего IP, соответственно разрешающее правило настроено так, что только этот IP адрес имеет право подключаться, а остальные запросы отражаются межсетевым экраном. Считаем, что это легитимная активность.

Итог разбора: порт является системным, служит для VPN PPTP. Протокол настроен и используется, но только с одного статического внешнего IP, соответственно разрешающее правило настроено так, что только этот IP адрес имеет право подключаться, а остальные запросы отражаются межсетевым экраном. Считаем, что это легитимная активность.

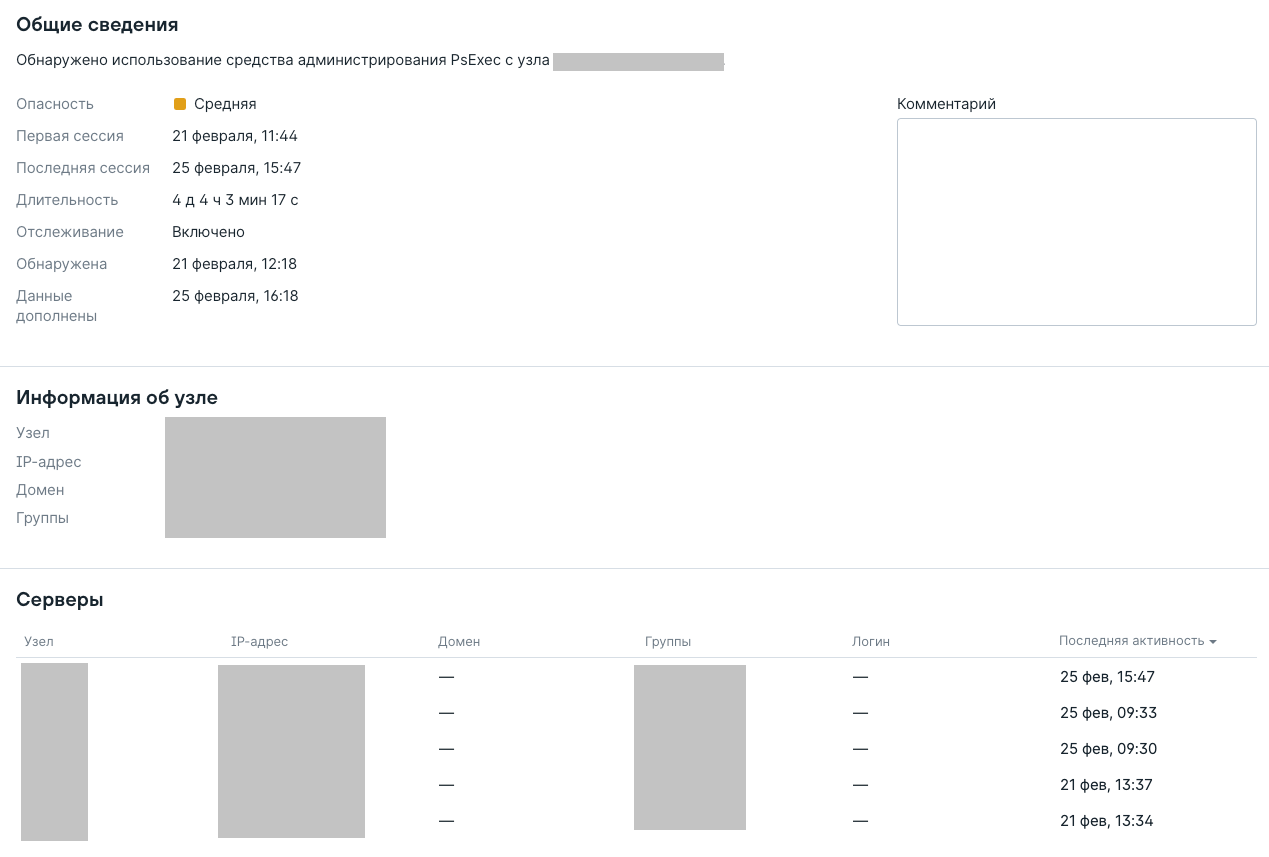

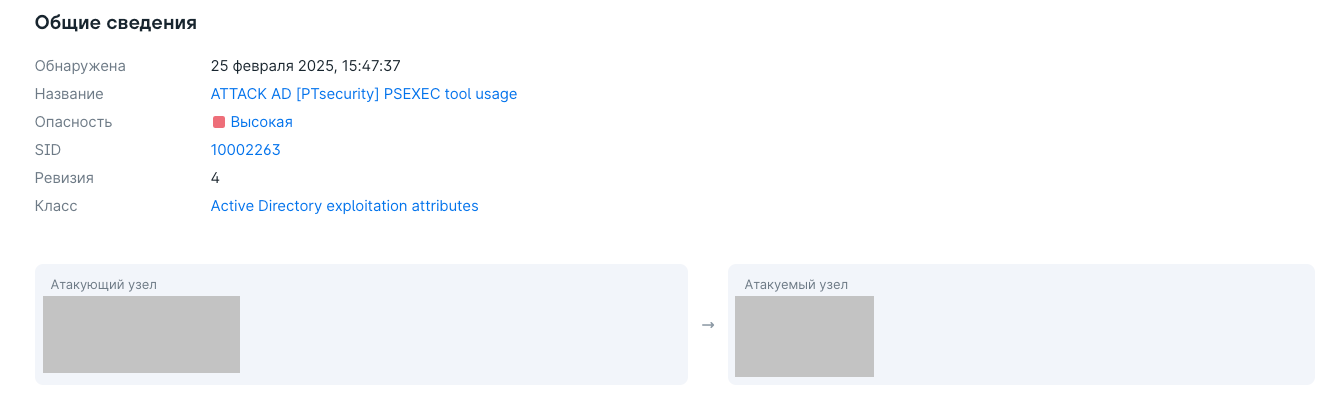

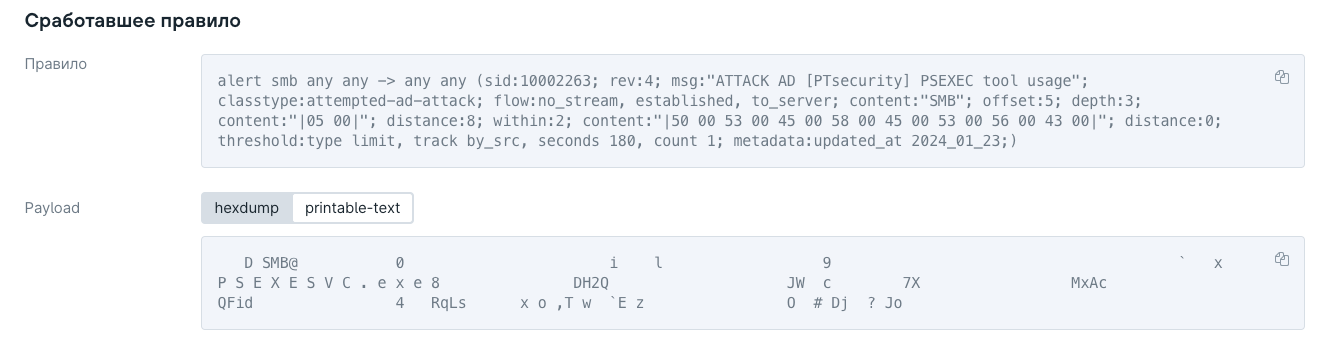

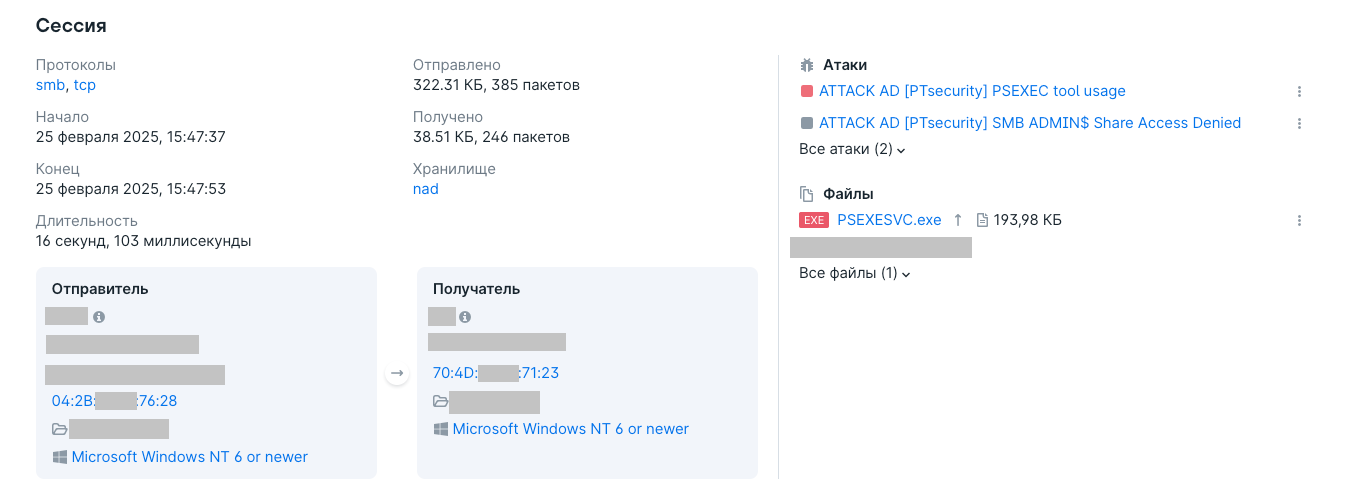

3. PsExec

Описание: обнаружено использование средства администрирование PsExec, позволяющего удаленно выполнять команды. Данный инструмент может использоваться как администраторами, так и злоумышленниками.

Рекомендации: проверить список выполненных команд и легитимность удаленного выполнения команд данными узлами.

Описание: обнаружено использование средства администрирование PsExec, позволяющего удаленно выполнять команды. Данный инструмент может использоваться как администраторами, так и злоумышленниками.

Рекомендации: проверить список выполненных команд и легитимность удаленного выполнения команд данными узлами.

Итог разбора: все зафиксированные случаи были легитимной активностью системного администратора. Активность связана с установкой ПО. Текущие средства защиты не могли обнаружить данную активность.

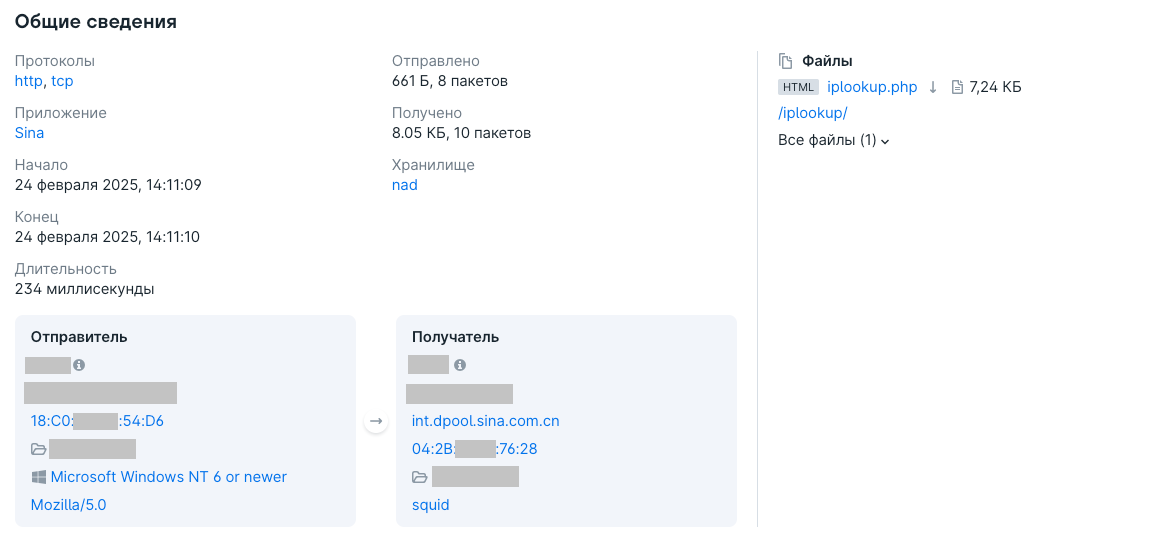

4. ПО Sina

Описание: обнаружена сетевая активность ПО Sina. Sina Corp — китайская интернет-компания. Является сетью общения между китайскими диаспорами по всему миру. Имеет четыре направления деятельности: Sina Weibo, Sina Mobile, Sina Online и Sina.net. Объединяет более 100 миллионов пользователей по всему миру.

Рекомендации: проверить легитимность использования этого ПО.

Описание: обнаружена сетевая активность ПО Sina. Sina Corp — китайская интернет-компания. Является сетью общения между китайскими диаспорами по всему миру. Имеет четыре направления деятельности: Sina Weibo, Sina Mobile, Sina Online и Sina.net. Объединяет более 100 миллионов пользователей по всему миру.

Рекомендации: проверить легитимность использования этого ПО.

Подключения происходили с адресов, которые по функционалу являются прокси-серверами.

На все сессии вернулся ответ Forbidden 403. Предположительно блокируется NGFW.

Итог разбора: по результатам проведенной проверки вредоносного ПО обнаружено не было. Предполагаемый источник - WPSOffice, пока не запустили WPS активности не было, возможно программа улучшения качества.

Итог разбора: по результатам проведенной проверки вредоносного ПО обнаружено не было. Предполагаемый источник - WPSOffice, пока не запустили WPS активности не было, возможно программа улучшения качества.

На данный момент checkbox сняли и оставили под наблюдением. NGFW может блокировать активность. Есть сомнения в возможностях оперативного обнаружения подобных активностей средствами только лишь NGFW.

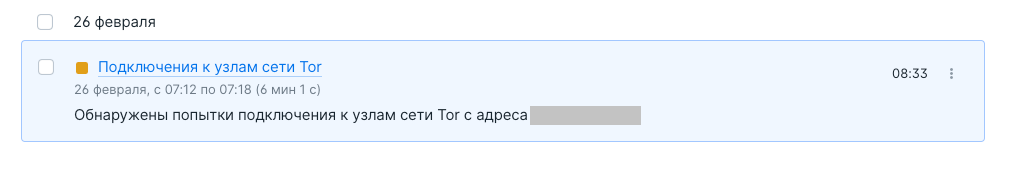

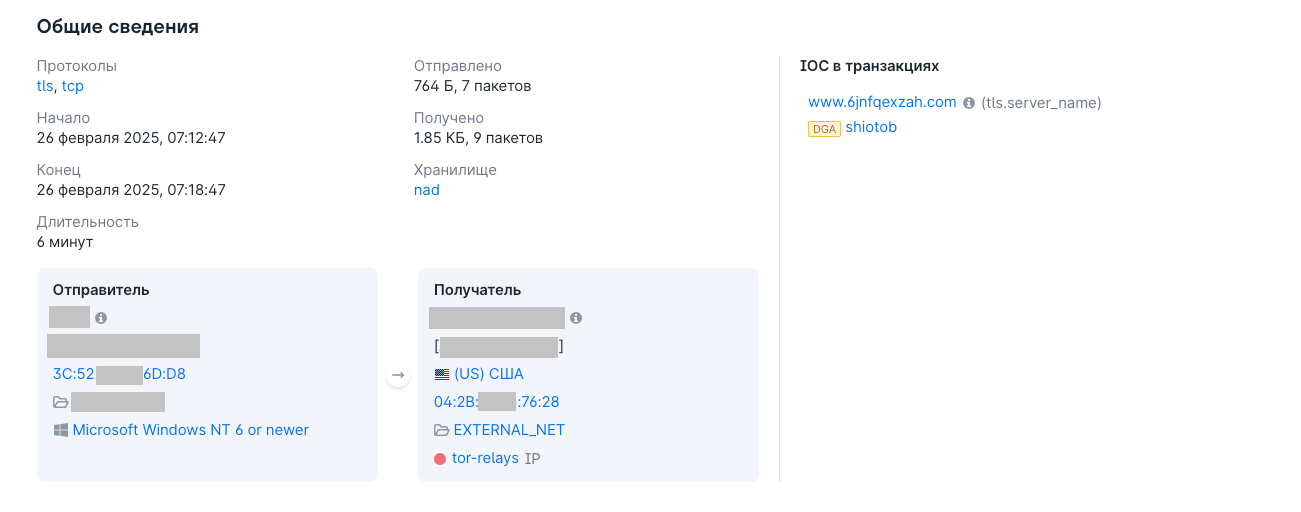

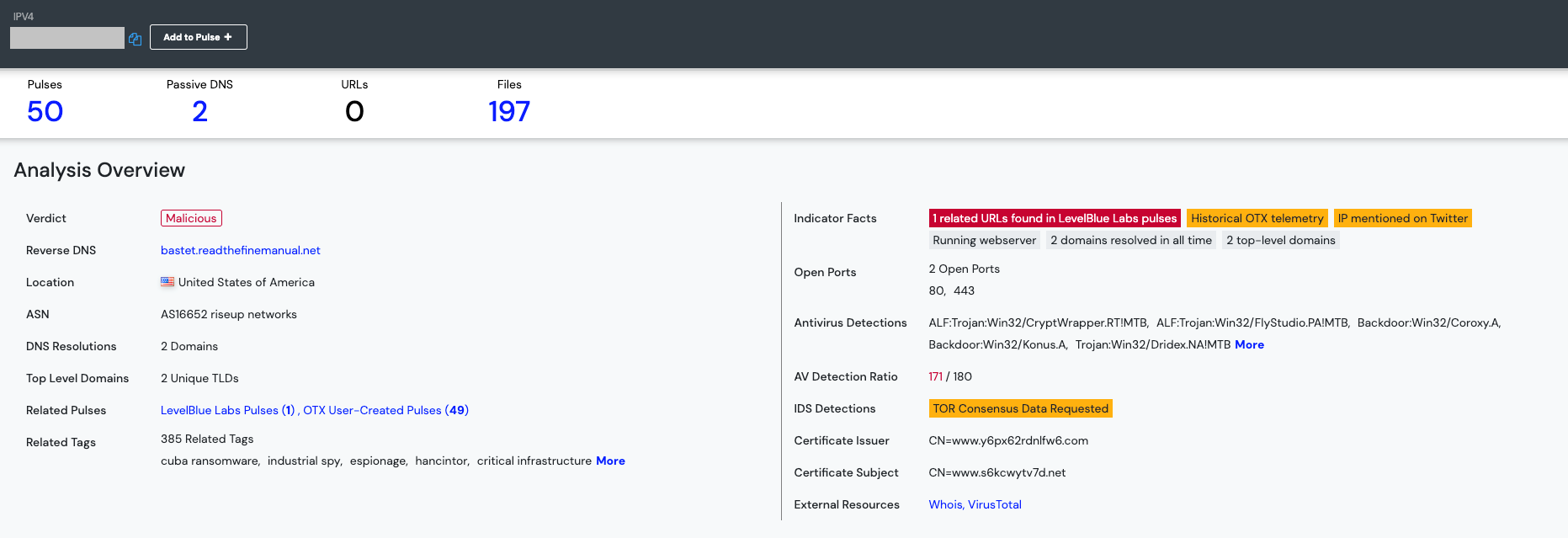

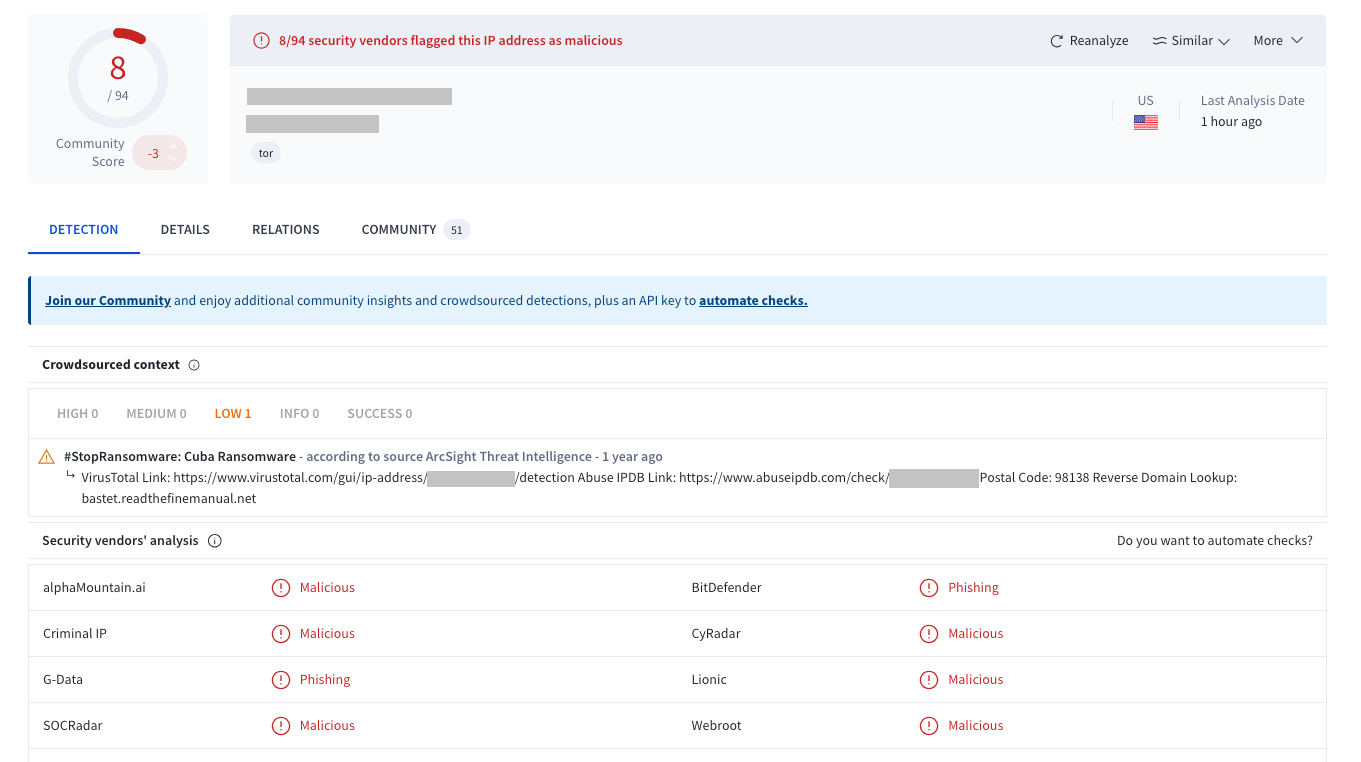

5. TOR

Описание:обнаружено подключение к нодам сети TOR, исходящие из внутренней сети заказчика. Данная сетевая активность может быть следствием работы вредоносного ПО или действий злоумышленников. Также сеть TOR может использоваться для скрытой передачи конфиденциальных данных.

Рекомендации: выполнить проверку узлов с целью установки источника данной сетевой активности.

Описание:обнаружено подключение к нодам сети TOR, исходящие из внутренней сети заказчика. Данная сетевая активность может быть следствием работы вредоносного ПО или действий злоумышленников. Также сеть TOR может использоваться для скрытой передачи конфиденциальных данных.

Рекомендации: выполнить проверку узлов с целью установки источника данной сетевой активности.

Итог разбора: в целях безопасности сети предприятия, были усилены правила обхода межсетевого экрана трафиком через различные VPN протоколы, Proxy, DoH и т.д. В случае с TOR – это постоянная гонка "брони и снаряда", на текущий момент условно можно закрыться NGFW и различными другими мерами, но нет гарантии, что не найдутся новые способы обхода, которые имеющимися средствами невозможно закрыть и/или обнаружить.

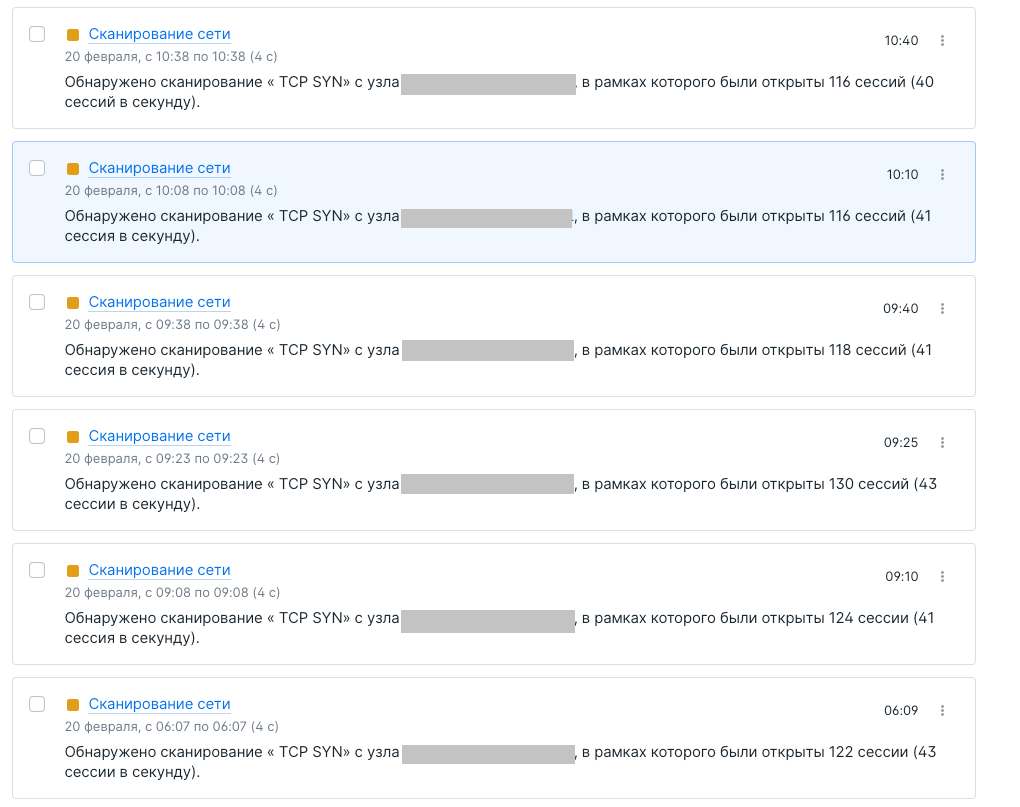

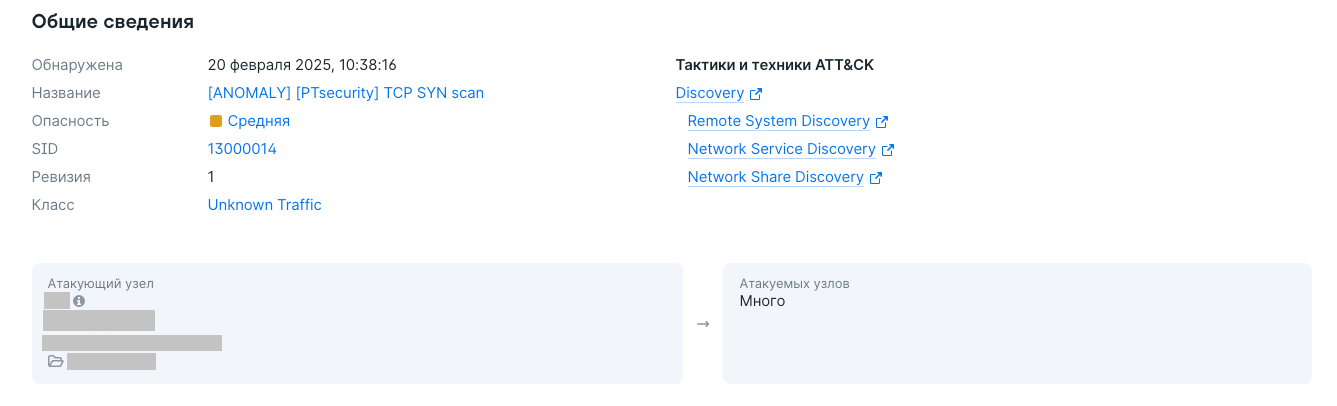

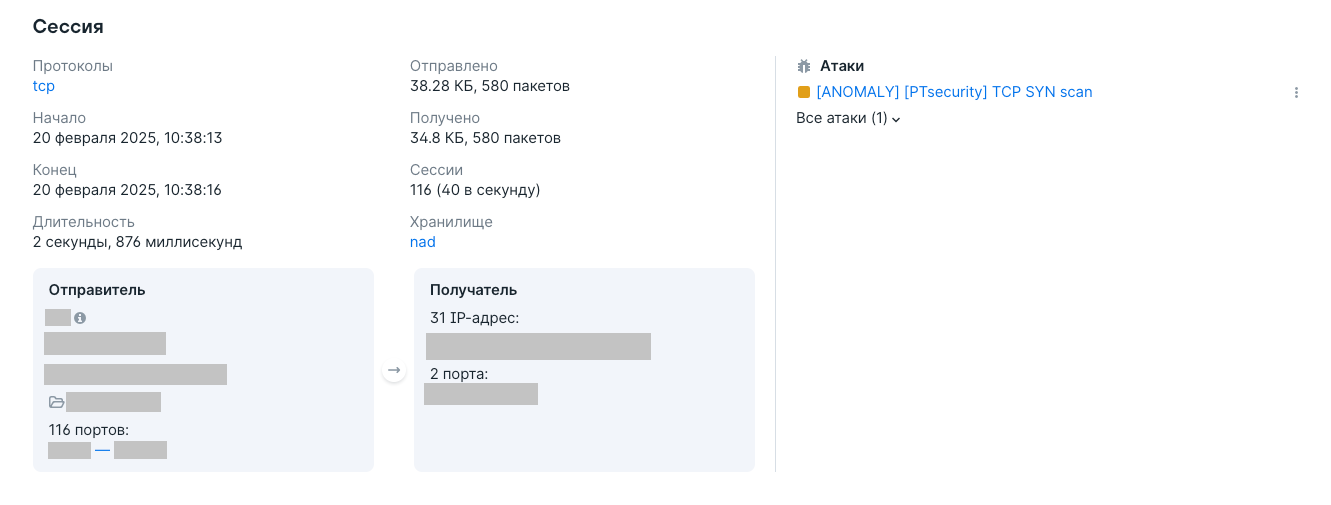

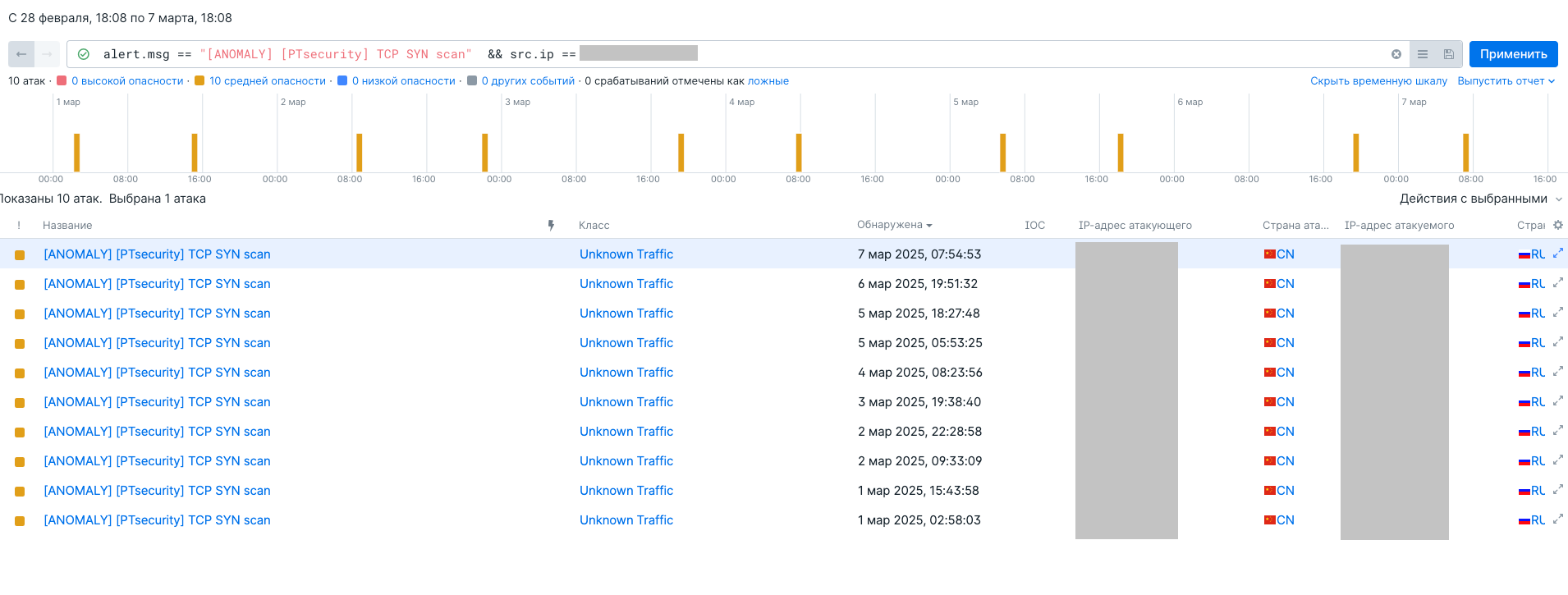

6. Сетевое сканирование (TCP SYN scan)

Описание:обнаружен способ сканирования сети TCP SYN scan. Это может говорить о проведении злоумышленником сетевой разведки.

Рекомендации: определить источник, проверить сетевую активность и системные события на этом узле на наличие следов первоначального доступа или перемещения злоумышленника внутри инфраструктуры.

Описание:обнаружен способ сканирования сети TCP SYN scan. Это может говорить о проведении злоумышленником сетевой разведки.

Рекомендации: определить источник, проверить сетевую активность и системные события на этом узле на наличие следов первоначального доступа или перемещения злоумышленника внутри инфраструктуры.

Сканирование из интернета происходит на регулярной основе.

Итог разбора: был усилен профиль безопасности. Правила по умолчанию, настроенные только на предупреждение о сканировании сети, теперь блокируют соединение. При корректной настройке достаточно текущих средств защиты.

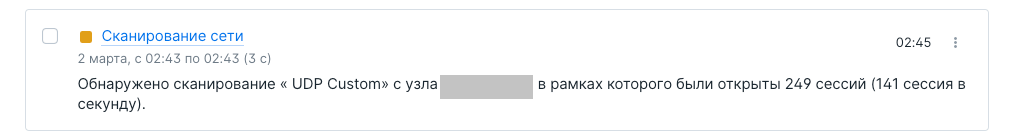

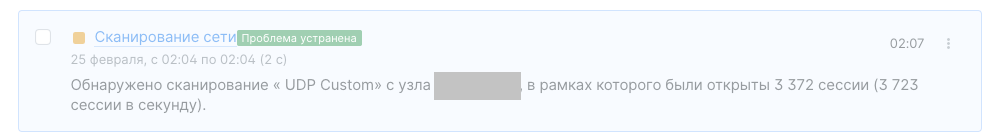

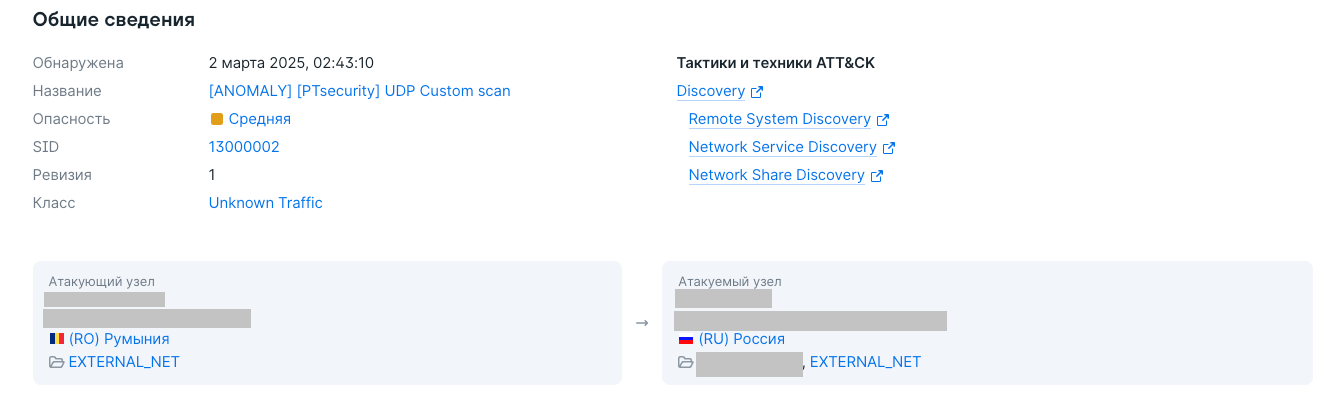

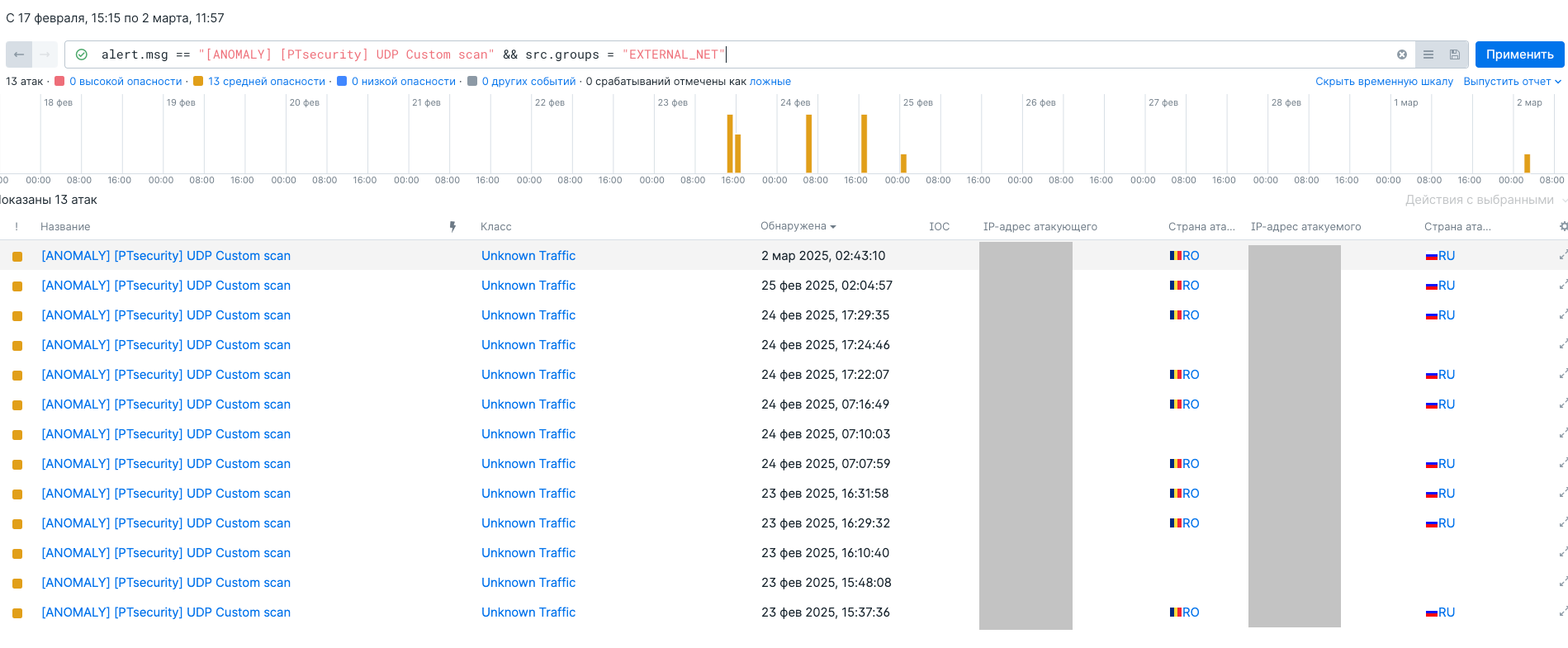

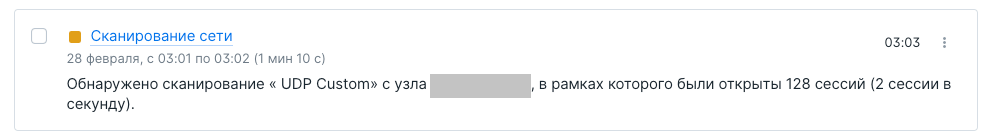

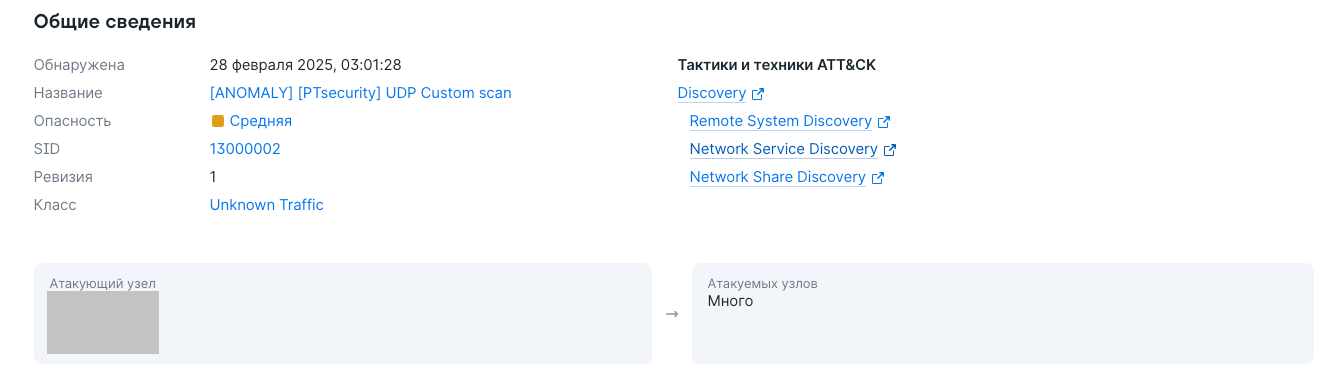

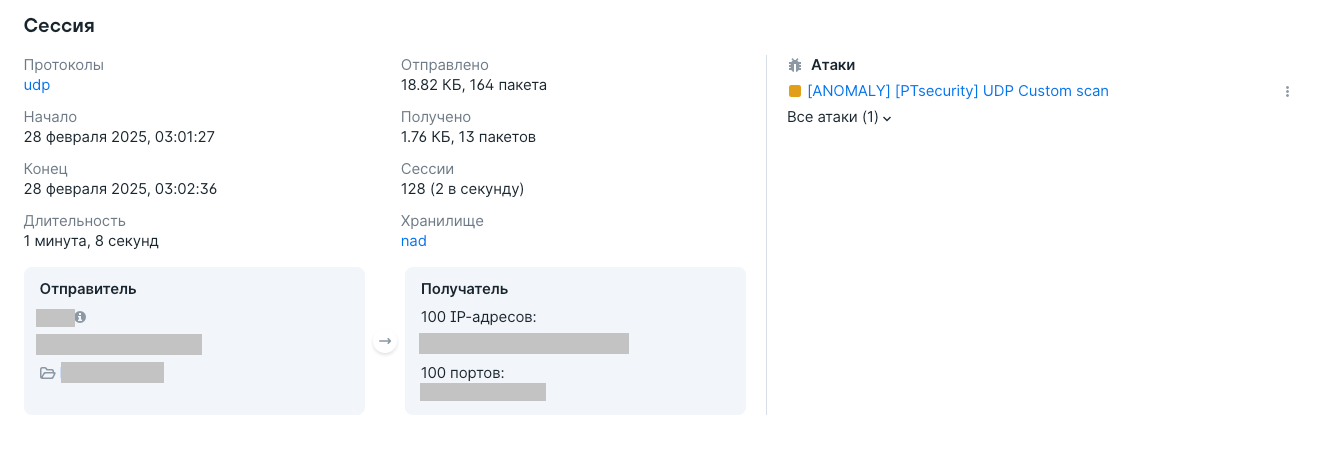

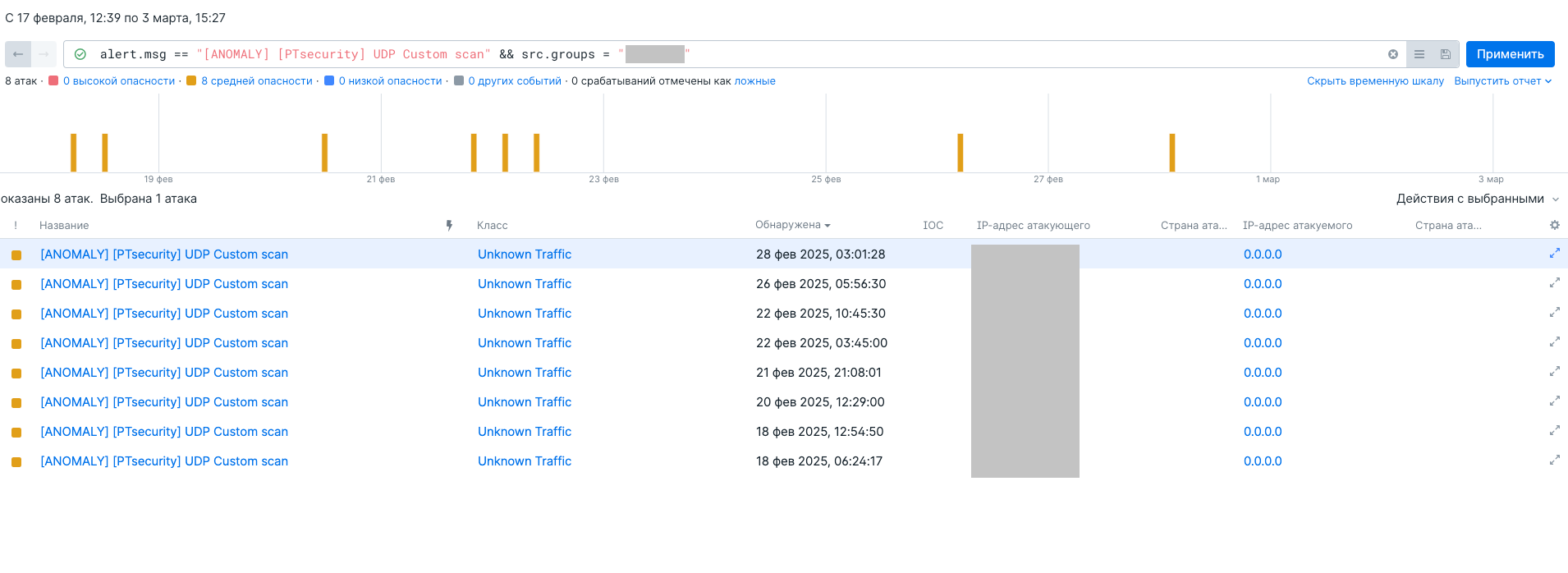

7. Сетевое сканирование (UDP Custom scan)

Описание:обнаружен способ сканирования сети TCP SYN scan. Это может говорить о проведении злоумышленником сетевой разведки.

Рекомендации: определить источник проверить сетевую активность и системные события на этом узле на наличие следов первоначального доступа или перемещения злоумышленника внутри инфраструктуры.

Описание:обнаружен способ сканирования сети TCP SYN scan. Это может говорить о проведении злоумышленником сетевой разведки.

Рекомендации: определить источник проверить сетевую активность и системные события на этом узле на наличие следов первоначального доступа или перемещения злоумышленника внутри инфраструктуры.

Внешние источники

Внутренний источник

Итог разбора: дополнительно был усилен профиль безопасности «Предотвращения вторжений». Правила по умолчанию, настроенные только на предупреждение о сканировании сети, теперь блокируют соединение. При корректной настройке должно хватить текущих средств защиты.

НАРУШЕНИЕ РЕГЛАМЕНТА ИБ

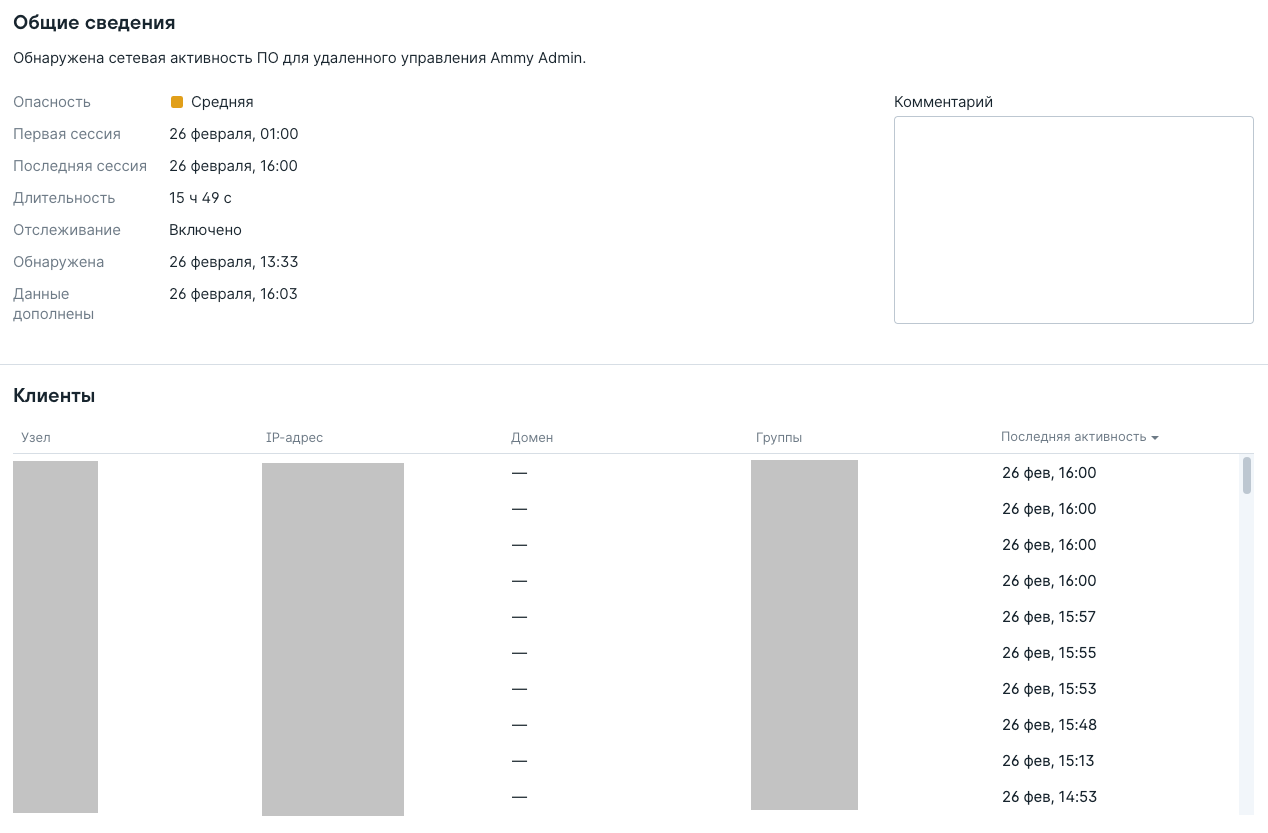

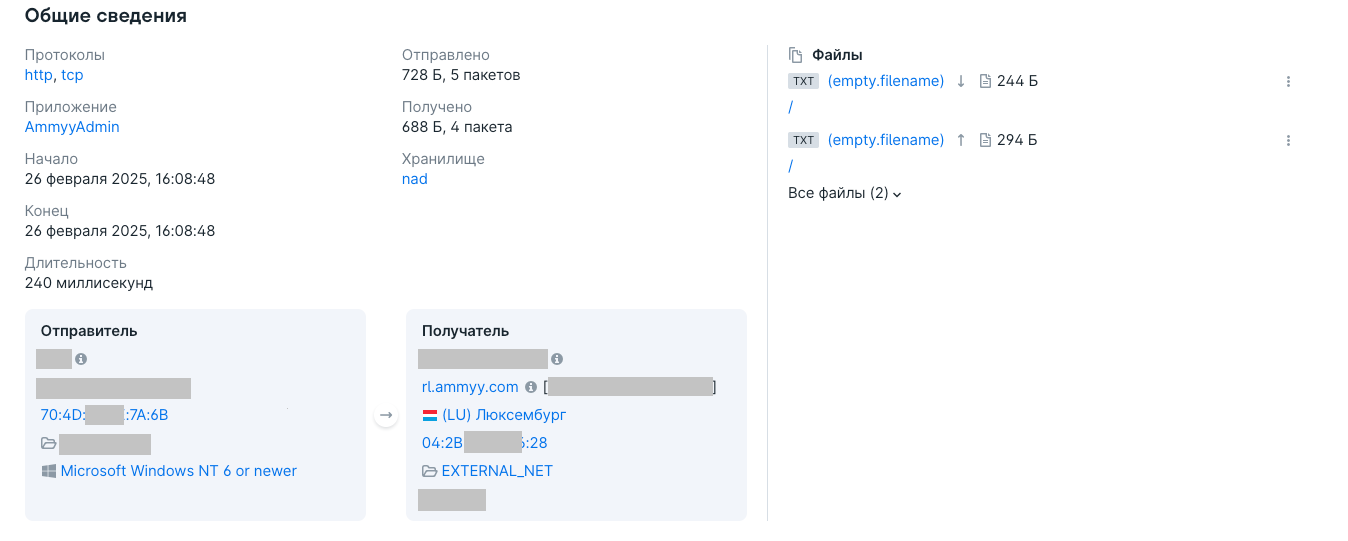

1. ПО AmmyAdmin

Описание: Обнаружено ПО Ammyy Admin, предназначенное для удаленного управления устройством. Подобные программы (Remote Administration Tool, или RAT) используются для демонстрации действий пользователя или оказания технической поддержки. Не всегда являются вредоносными, но часто используются злоумышленниками. После запуска RAT-программы, в скомпрометированной системе могут возникать долгоживущие соединения или периодическая активность.

Рекомендации: Чтобы проверить срабатывание правила, необходимо обратить внимание на следующие признаки: сколько раз сработало правило и какую репутацию имеет рассматриваемый IP-адрес или домен. Как правило, активность вредоносного ПО сопровождается периодическими запросами к управляющему серверу злоумышленников, поэтому единичные срабатывания правил обнаружения вредоносного ПО нельзя считать абсолютным признаком вредоносной активности. Репутацию IP-адреса или домена можно проверить с помощью сторонних источников (например, используя сервис VirusTotal); они доступны по кнопке рядом с адресом. Если подобная активность ранее не наблюдалась и признана вредоносной, изолируйте скомпрометированный узел, проведите проверку на наличие вирусов и расследуйте инцидент.

Описание: Обнаружено ПО Ammyy Admin, предназначенное для удаленного управления устройством. Подобные программы (Remote Administration Tool, или RAT) используются для демонстрации действий пользователя или оказания технической поддержки. Не всегда являются вредоносными, но часто используются злоумышленниками. После запуска RAT-программы, в скомпрометированной системе могут возникать долгоживущие соединения или периодическая активность.

Рекомендации: Чтобы проверить срабатывание правила, необходимо обратить внимание на следующие признаки: сколько раз сработало правило и какую репутацию имеет рассматриваемый IP-адрес или домен. Как правило, активность вредоносного ПО сопровождается периодическими запросами к управляющему серверу злоумышленников, поэтому единичные срабатывания правил обнаружения вредоносного ПО нельзя считать абсолютным признаком вредоносной активности. Репутацию IP-адреса или домена можно проверить с помощью сторонних источников (например, используя сервис VirusTotal); они доступны по кнопке рядом с адресом. Если подобная активность ранее не наблюдалась и признана вредоносной, изолируйте скомпрометированный узел, проведите проверку на наличие вирусов и расследуйте инцидент.

Итог разбора: программный продукт используется системными администраторами для осуществления удаленного взаимодействия с пользователями. Уже с заранее настроенными настройками подключения. Сетевая активность осуществлялась на сервера rl.ammyy.com для получения сетевого ID, данный запрос легитимный.

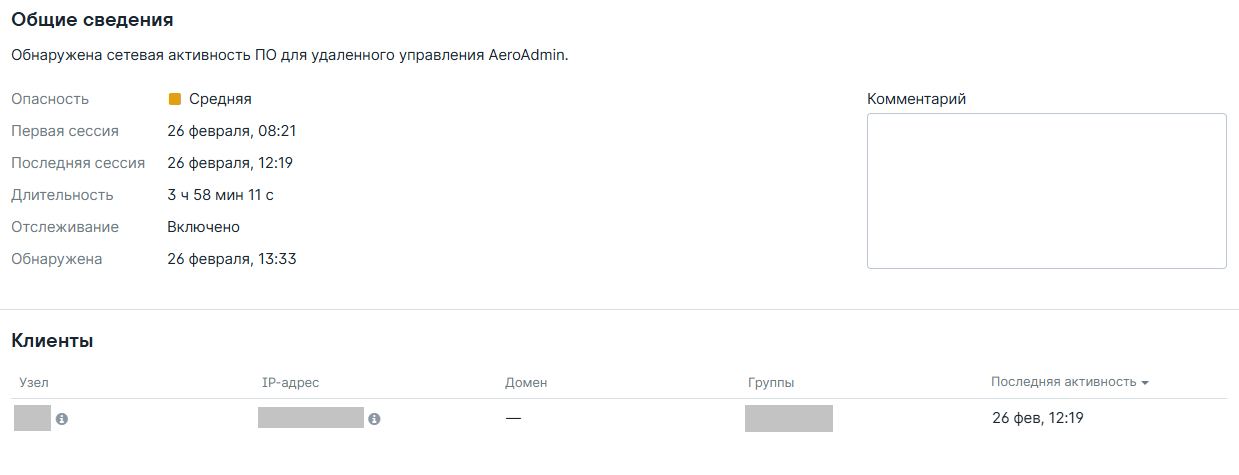

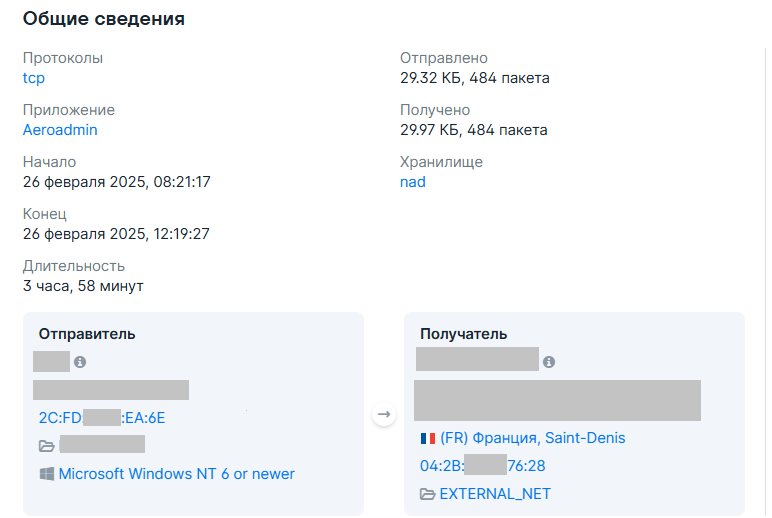

2. ПО AeroAdmin

Описание: Обнаружена сетевая активность ПО для удаленного управления. Злоумышленники могут использовать его для получения удаленного доступа к внутренней сети организации.

Рекомендации: Проверьте легитимность использования этого ПО. Разграничьте права локальных пользователей. Введите политику белых списков ПО с помощью AppLocker (если политикой организации запрещено использовать стороннее ПО для удаленного администрирования).

Описание: Обнаружена сетевая активность ПО для удаленного управления. Злоумышленники могут использовать его для получения удаленного доступа к внутренней сети организации.

Рекомендации: Проверьте легитимность использования этого ПО. Разграничьте права локальных пользователей. Введите политику белых списков ПО с помощью AppLocker (если политикой организации запрещено использовать стороннее ПО для удаленного администрирования).

Итог разбора: будет проведено внутреннее расследование для чего было использован данный продукт и используется ли в данный момент.

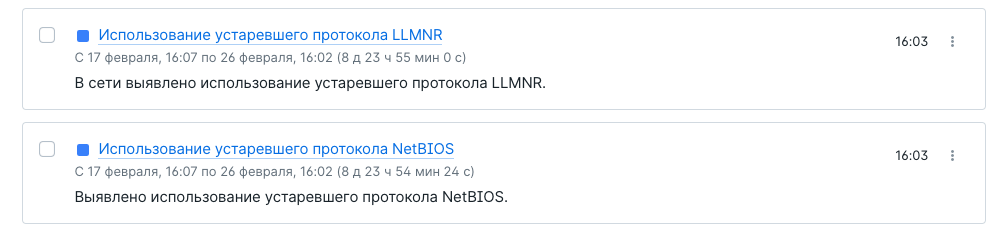

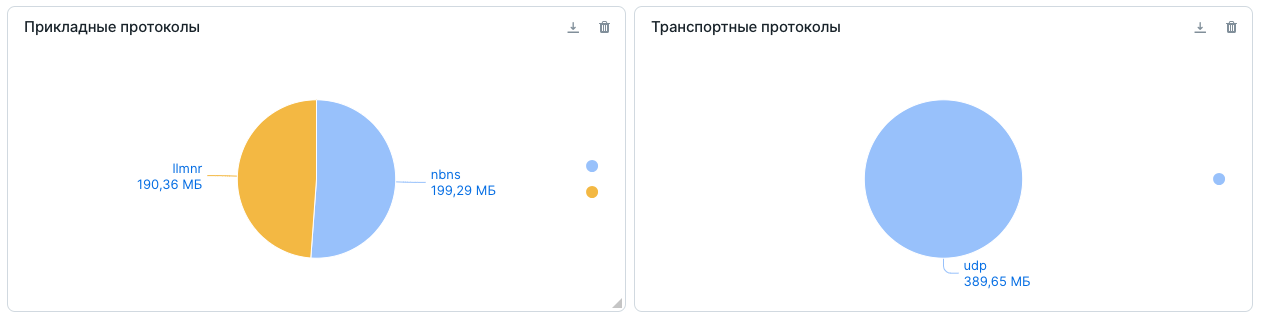

3. LLMNR and NetBios

Описание: В сети выявлено использование устаревших протоколов LLMNR (Link-Local Multicast Name Resolution) и NetBios. Данные протоколы позволяют, за счет широковещательных запросов в локальном сегменте сети L2, разрешать имена соседних компьютеров без использования DNS сервера. Эти протоколы также автоматически используется при недоступности DNS. В случае проникновения злоумышленника во внутреннюю сеть компании, он сможет провести атаку «человек посередине» (англ. Man in the middle (MITM)). Злоумышленник может ответить на широковещательный запрос и тем самым перенаправить запросы жертвы на подконтрольный злоумышленнику сервер. Проведение данной атаки позволит перехватить аутентификационные данные.

Рекомендации: на клиентах произвести настройку DNS. Отключить использование протокола LLMNR (в случае, если данный протокол не используется в инфраструктуре). Произвестиотключениеможноспомощьюгрупповойполитики «Turn Off Multicast Name Resolution» вразделе «Computer Configuration -> Administrative Templates -> Network -> DNS Client». Для отключения значение политики должно быть выставлено в «Enabled».

Произвести отключение NetBios можно через настройку DHCP (dhcpmgmt.msc). Server Options (или Scope Option). Вкладка Advanced -> Microsoft Windows 2000 Options -> 001 Microsoft Disable Netbios Option выставитьзначение 0x2. Если в инфраструктуре имеются узлы под управлением Windows XP или Windows 2000, то отключение NetBios может сказаться на их работоспособности.

Описание: В сети выявлено использование устаревших протоколов LLMNR (Link-Local Multicast Name Resolution) и NetBios. Данные протоколы позволяют, за счет широковещательных запросов в локальном сегменте сети L2, разрешать имена соседних компьютеров без использования DNS сервера. Эти протоколы также автоматически используется при недоступности DNS. В случае проникновения злоумышленника во внутреннюю сеть компании, он сможет провести атаку «человек посередине» (англ. Man in the middle (MITM)). Злоумышленник может ответить на широковещательный запрос и тем самым перенаправить запросы жертвы на подконтрольный злоумышленнику сервер. Проведение данной атаки позволит перехватить аутентификационные данные.

Рекомендации: на клиентах произвести настройку DNS. Отключить использование протокола LLMNR (в случае, если данный протокол не используется в инфраструктуре). Произвестиотключениеможноспомощьюгрупповойполитики «Turn Off Multicast Name Resolution» вразделе «Computer Configuration -> Administrative Templates -> Network -> DNS Client». Для отключения значение политики должно быть выставлено в «Enabled».

Произвести отключение NetBios можно через настройку DHCP (dhcpmgmt.msc). Server Options (или Scope Option). Вкладка Advanced -> Microsoft Windows 2000 Options -> 001 Microsoft Disable Netbios Option выставитьзначение 0x2. Если в инфраструктуре имеются узлы под управлением Windows XP или Windows 2000, то отключение NetBios может сказаться на их работоспособности.

Итог разбора: запланированы работы для будущего отключения использования протокола LLMNR. Это не вредоносная активность, это лишь «подсвечивание рисков», о которых сложно догадаться.

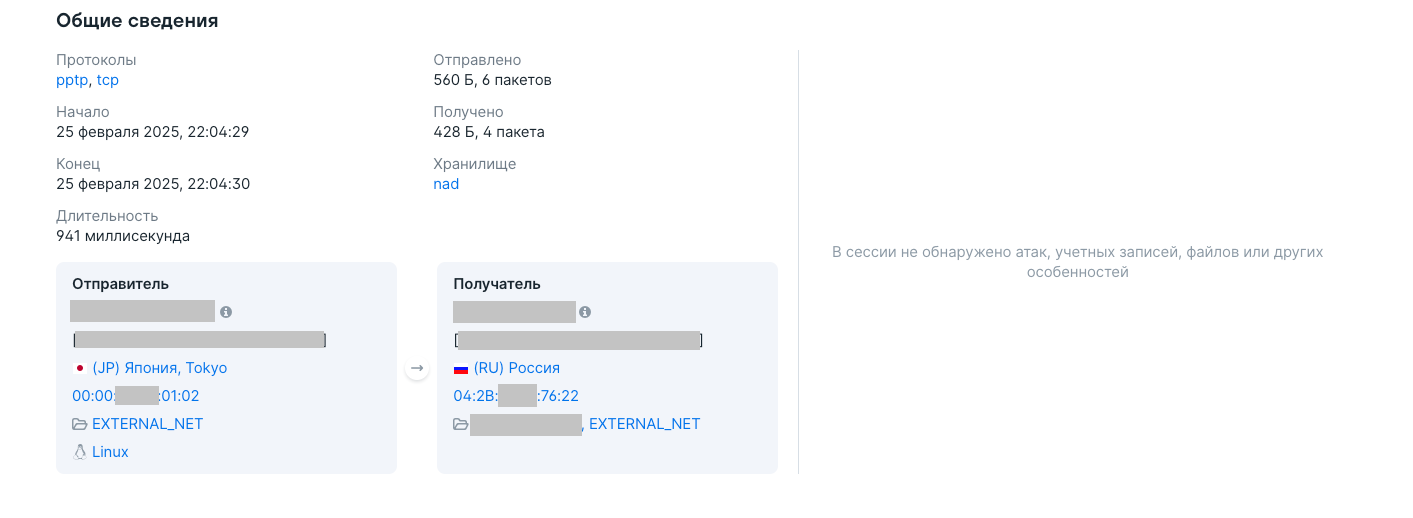

4. VPN-туннель PPTP

Описание: Обнаружен PPTPVPN туннель. Если он используется несанкционированно, это может свидетельствовать об организации канала удаленного подключения нарушителем.

Рекомендации: Проверить легитимность использования PPTP VPN туннеля.

Описание: Обнаружен PPTPVPN туннель. Если он используется несанкционированно, это может свидетельствовать об организации канала удаленного подключения нарушителем.

Рекомендации: Проверить легитимность использования PPTP VPN туннеля.

Итог разбора: порт является системным, служит для VPNPPTP. Данный протокол настроен и используется, но только с одного статического внешнего IP, соответственно разрешающее правило настроено так что только этот IP адрес имеет право подключаться, а остальные запросы отражаются межсетевым экраном. Проникновения не фиксируется, а все попытки успешно отражаются.

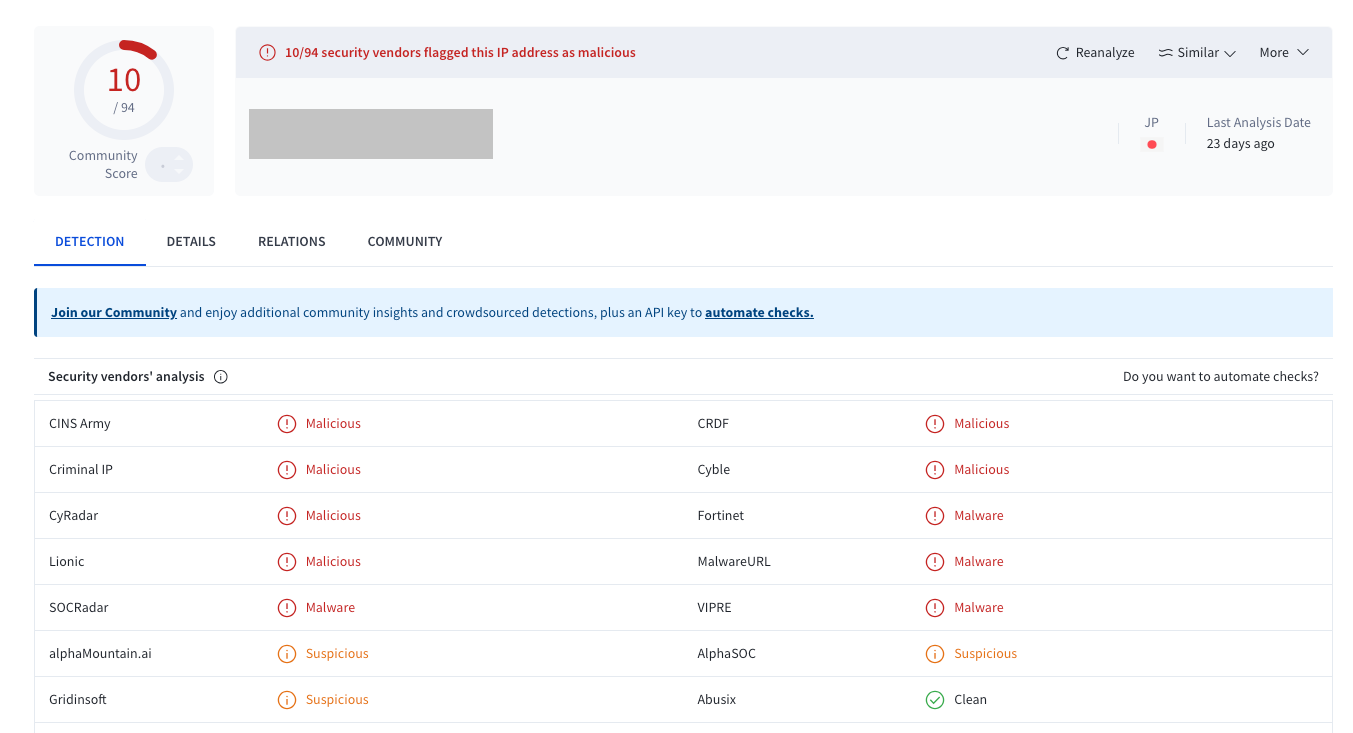

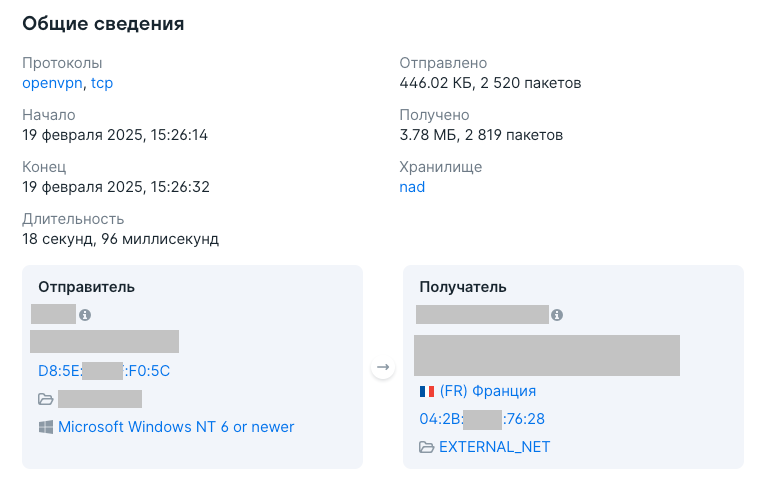

5. OpenVPN

Описание: PT NAD зафиксировал использования протокола OpenVPN. Данный протокол позволяет организовывать шифрованные каналы связи типа точка-точка или клиент-сервер. Такой функционал позволяет нарушителю или вредоносному ПО осуществлять скрытную передачу украденных данных на подконтрольные серверы.

Рекомендации: Проверить легитимность данной активности.

Описание: PT NAD зафиксировал использования протокола OpenVPN. Данный протокол позволяет организовывать шифрованные каналы связи типа точка-точка или клиент-сервер. Такой функционал позволяет нарушителю или вредоносному ПО осуществлять скрытную передачу украденных данных на подконтрольные серверы.

Рекомендации: Проверить легитимность данной активности.

Итог разбора: иногда возникает потребность использовать VPN, тогда по запросу предоставляется разрешение. Все остальные попытки блокируются межсетевым экраном.

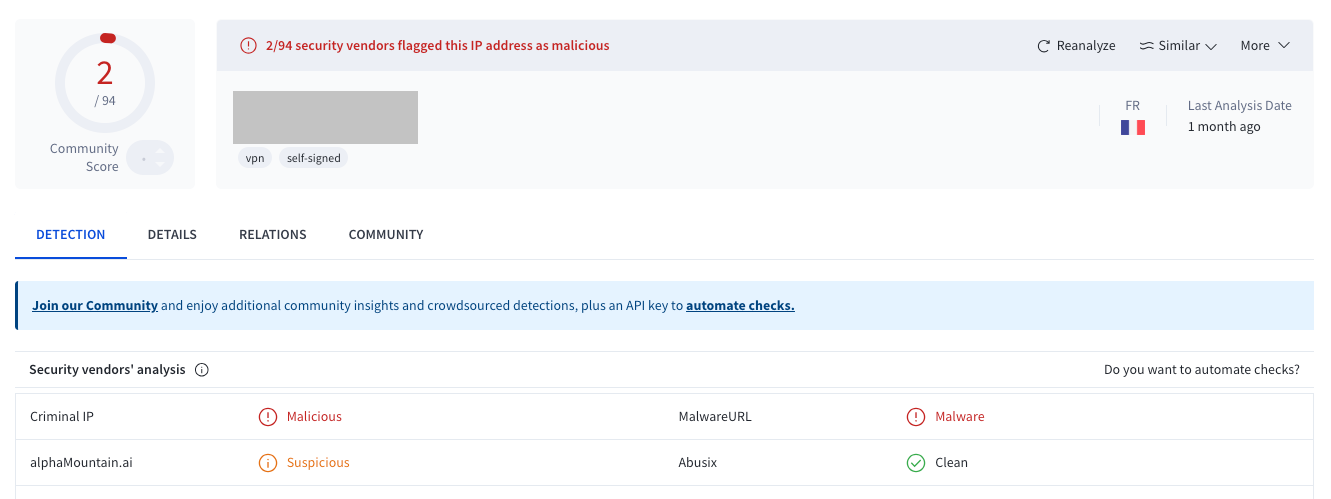

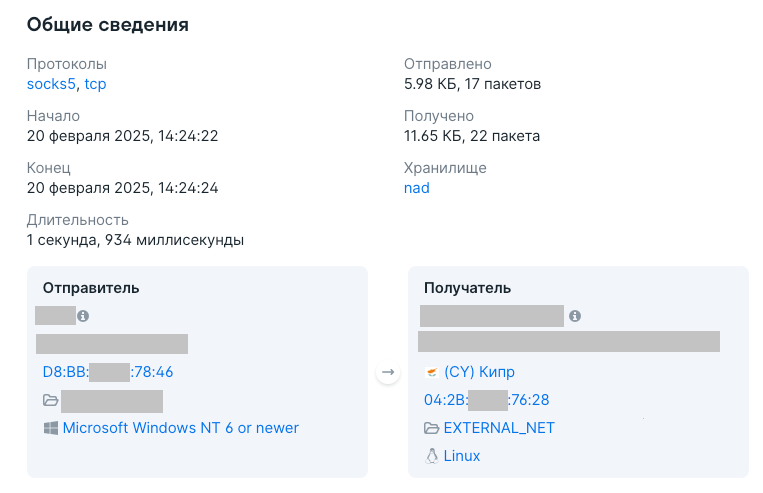

6. Socks5 Proxy

Описание: Обнаружено проксирование сетевого трафика через внешний прокси-сервер по протоколу socks5. Прокси-сервера могут использоваться злоумышленниками для сокрытия вредоносного трафика.

Рекомендации: проверить легитимность данной активности. Настроить NGFW.

Описание: Обнаружено проксирование сетевого трафика через внешний прокси-сервер по протоколу socks5. Прокси-сервера могут использоваться злоумышленниками для сокрытия вредоносного трафика.

Рекомендации: проверить легитимность данной активности. Настроить NGFW.

Итог разбора: на данном АРМ проходят сеансы ВКС и поэтому предоставлены особые разрешения в том числе разрешен proxy.

7. DoH / DoT

Описание: Обнаружено ПО, предназначенное для реализации технологий DNS-over-TLS (DoT) и DNS-over-HTTPS (DoH). Данные технологии предназначены для защиты DNS-трафика (запросов и ответов) от перехвата и подмены.

Рекомендации: убедиться, что использование подобных приложений разрешено корпоративной политикой компании. Активность добавлена в отчёт в качестве примера для демонстрации возможностей системы выявлять работу этого инструментария.

Описание: Обнаружено ПО, предназначенное для реализации технологий DNS-over-TLS (DoT) и DNS-over-HTTPS (DoH). Данные технологии предназначены для защиты DNS-трафика (запросов и ответов) от перехвата и подмены.

Рекомендации: убедиться, что использование подобных приложений разрешено корпоративной политикой компании. Активность добавлена в отчёт в качестве примера для демонстрации возможностей системы выявлять работу этого инструментария.

Итог разбора: в целях безопасности сети предприятия, были усилены правила обхода межсетевого экрана трафиком через различные VPN протоколы, Proxy, DoH и т.д.

8. Telegram Messenger

Описание: Выявлены различные варианты использования мессенджера Telegram. Правило информирует о наличии в сети активности приложения Telegram Messenger. Данная активность не является вредоносной.

Рекомендации: убедиться, что использование подобных мессенджеров разрешено корпоративной политикой компании.

Описание: Выявлены различные варианты использования мессенджера Telegram. Правило информирует о наличии в сети активности приложения Telegram Messenger. Данная активность не является вредоносной.

Рекомендации: убедиться, что использование подобных мессенджеров разрешено корпоративной политикой компании.

Итог разбора: использование не запрещено.

9. Viber

Описание: Выявлено использование мессенджера Viber. Правило информирует о наличии в сети активности приложения Viber Connection. Данная активность не является вредоносной.

Рекомендации: Убедитесь, что использование подобных мессенджеров разрешено в вашей компании. Источники такой активности, как правило, находятся в сетях Wi-Fi.

Описание: Выявлено использование мессенджера Viber. Правило информирует о наличии в сети активности приложения Viber Connection. Данная активность не является вредоносной.

Рекомендации: Убедитесь, что использование подобных мессенджеров разрешено в вашей компании. Источники такой активности, как правило, находятся в сетях Wi-Fi.

Итог разбора: использование не запрещено.

10. Facebook*

*Социальная сеть Facebook запрещена на территории РФ.

Описание: Обнаружено ПО, предназначенное для подключения к социальной сети.

Рекомендации: Убедиться, что использование подобных приложений разрешено корпоративной политикой компании. Активность добавлена в отчёт в качестве примера для демонстрации возможностей системы выявлять работу этого инструментария.

*Социальная сеть Facebook запрещена на территории РФ.

Описание: Обнаружено ПО, предназначенное для подключения к социальной сети.

Рекомендации: Убедиться, что использование подобных приложений разрешено корпоративной политикой компании. Активность добавлена в отчёт в качестве примера для демонстрации возможностей системы выявлять работу этого инструментария.

Итог разбора: ресурс входит в региональную блокировку, доступ мог быть получен только путем туннелирования трафика. Возможно трафик исходил от страниц с возможностью регистрации через данную социальную сеть. Доступ к социальной сети будет заблокирован на уровне NGFW.

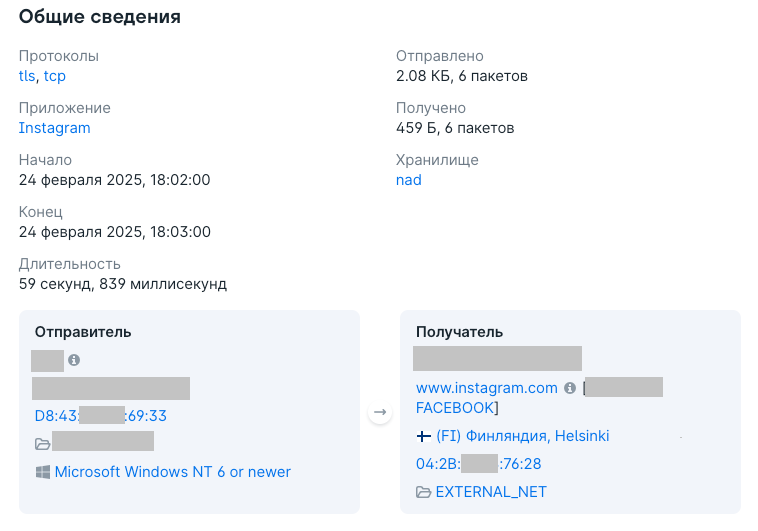

11. Instagram*

*Социальная сеть Instagram запрещена на территории РФ.

Описание: Обнаружено ПО, предназначенное для подключения к социальной сети.

Рекомендации: Убедиться, что использование подобных приложений разрешено корпоративной политикой компании. Активность добавлена в отчёт в качестве примера для демонстрации возможностей системы выявлять работу этого инструментария.

*Социальная сеть Instagram запрещена на территории РФ.

Описание: Обнаружено ПО, предназначенное для подключения к социальной сети.

Рекомендации: Убедиться, что использование подобных приложений разрешено корпоративной политикой компании. Активность добавлена в отчёт в качестве примера для демонстрации возможностей системы выявлять работу этого инструментария.

Итог разбора: ресурс входит в региональную блокировку, доступ мог быть получен только путем туннелирования трафика. Возможно трафик исходил от страниц с возможностью регистрации через данную социальную сеть. Доступ к социальной сети будет заблокирован на уровне NGFW. Текущие средства защиты не могли обнаружить активность.

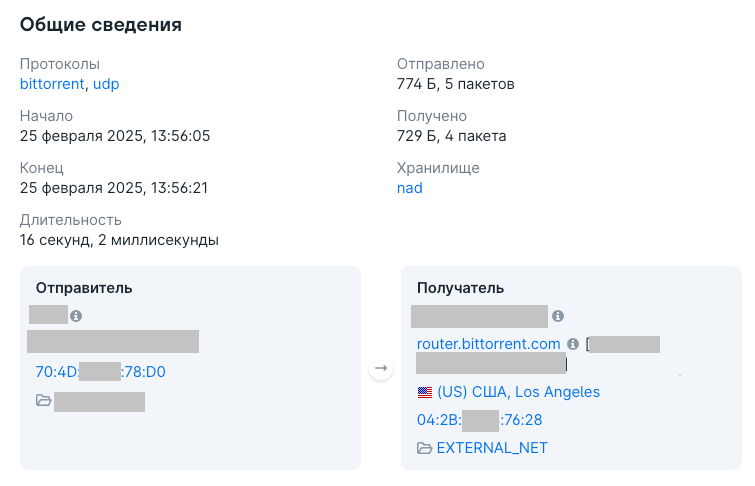

12. Bittorrent

Описание: Обнаружена сетевая коммуникация по протоколу bittorrent. Данный сетевой протокол используется для пирингового (P2P) обмена файлами через сеть Интернет. ПО, использующее данный протокол, может использоваться для несанкционированной загрузки/отдаче файлов (в том числе конфиденциальных данных и вредоносного ПО), а также создавать нагрузку на сетевое оборудование организации.

Рекомендации: организовать разграничение прав локальных пользователей. Ввести политику «белых списков» ПО с помощью AppLocker (в случае, если политикой организации запрещено использовать ПО использующее протокол bittorrent для передачи данных)

Описание: Обнаружена сетевая коммуникация по протоколу bittorrent. Данный сетевой протокол используется для пирингового (P2P) обмена файлами через сеть Интернет. ПО, использующее данный протокол, может использоваться для несанкционированной загрузки/отдаче файлов (в том числе конфиденциальных данных и вредоносного ПО), а также создавать нагрузку на сетевое оборудование организации.

Рекомендации: организовать разграничение прав локальных пользователей. Ввести политику «белых списков» ПО с помощью AppLocker (в случае, если политикой организации запрещено использовать ПО использующее протокол bittorrent для передачи данных)

Итог разбора: иногда появляется необходимость в использовании torrent-клиентов, но в целях безопасности сети и предотвращения избыточной нагрузки на канал было настроено правило блокировки подобных клиентов по профилю приложений на межсетевом экране.

13. HTTP credentials

Описание: в сети обнаружена передача данных для аутентификации по незащищенному протоколу HTTP с большого количества узлов. В случае компрометации сети, злоумышленник сможет перехватить аутентификационные данные.

Рекомендации: на web-серверах перейти на использование защищенного протокола HTTPS.

Описание: в сети обнаружена передача данных для аутентификации по незащищенному протоколу HTTP с большого количества узлов. В случае компрометации сети, злоумышленник сможет перехватить аутентификационные данные.

Рекомендации: на web-серверах перейти на использование защищенного протокола HTTPS.

Итог разбора: в отношении политики безопасности в отношении учетных данных уже были изменения, оставляем под наблюдением. Так же были усилены правила предотвращения вторжения и фильтрации трафика. Текущие средства защиты не могли обнаружить данную активность.

14. LDAP credentials

Описание: в сети обнаружено использование cleartext аутентификации в протоколе LDAP. В случае компрометации сети, злоумышленник сможет перехватить учетные данные, тем самым повысить свои привилегии в сети или получить доступ к новым сетевым сервисам.

Рекомендации: настроить клиент на использование защищенной версии протокола SLDAP или Kerberos.

Описание: в сети обнаружено использование cleartext аутентификации в протоколе LDAP. В случае компрометации сети, злоумышленник сможет перехватить учетные данные, тем самым повысить свои привилегии в сети или получить доступ к новым сетевым сервисам.

Рекомендации: настроить клиент на использование защищенной версии протокола SLDAP или Kerberos.

Итог разбора: в отношении политики безопасности в отношении учетных данных уже были изменения, оставляем под наблюдением. Так же были усилены правила предотвращения вторжения и фильтрации трафика. Текущие средства защиты не могли обнаружить данную активность.

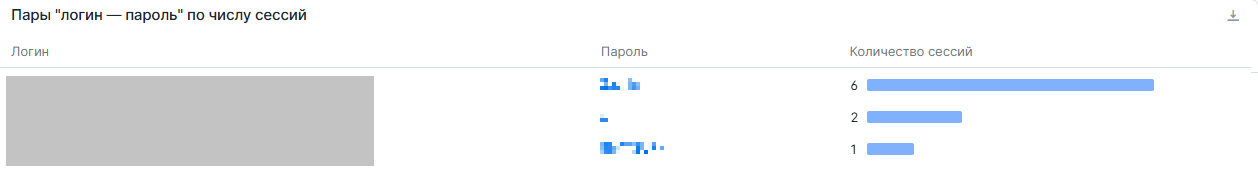

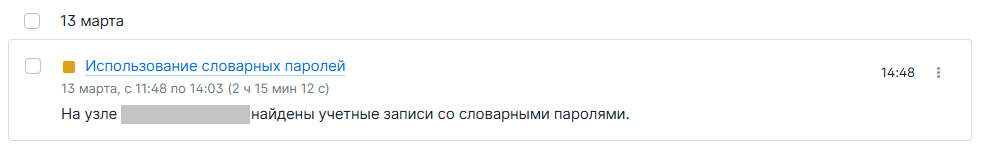

15. Словарные пароли

Описание: обнаружено использование словарных паролей для аутентификации. Такие пароли легко подобрать, используя общедоступные словари. Это может стать точкой проникновения в инфраструктуру или использоваться для кражи данных. Также слабые и словарные пароли широко используются при атаке под названием "Распыление пароля" (Password Spraying).

Рекомендации: измените пароль учетной записи на более надежный, без упоминания времен года, названия компании или домена, а также, по возможности, проверьте его отсутствие в словарях паролей. Также стоит обратить внимание на количество знаков и наличие специальных символов.

Описание: обнаружено использование словарных паролей для аутентификации. Такие пароли легко подобрать, используя общедоступные словари. Это может стать точкой проникновения в инфраструктуру или использоваться для кражи данных. Также слабые и словарные пароли широко используются при атаке под названием "Распыление пароля" (Password Spraying).

Рекомендации: измените пароль учетной записи на более надежный, без упоминания времен года, названия компании или домена, а также, по возможности, проверьте его отсутствие в словарях паролей. Также стоит обратить внимание на количество знаков и наличие специальных символов.

Итог разбора: в отношении политики безопасности и в отношении учетных данных произведены изменения, оставляем под наблюдением. Так же были усилены правила предотвращения вторжения и фильтрации трафика. Текущие средства защиты не могли обнаружить данную активность.

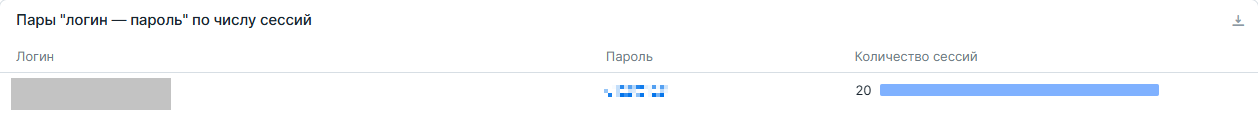

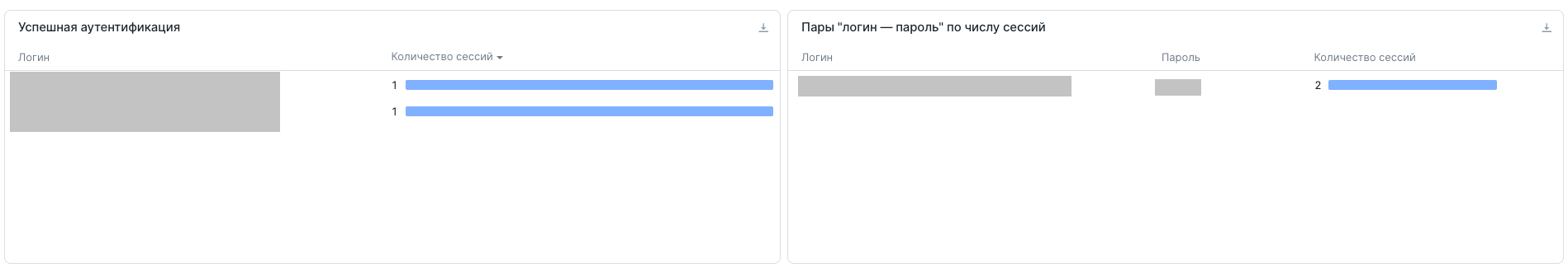

16. Подключение из внешней сети с открытыми учетными данными и машинно-сгенерированной учетной записью

Описание: Обнаружена передача данных для аутентификации по незащищенным протоколам во внешнем контуре. Подключение происходило на внешний адрес межсетевого экрана, но порт http

Рекомендации: Закрыть внешний порт на подклчючение / Перейти на использование защищенных версий протоколов.

Описание: Обнаружена передача данных для аутентификации по незащищенным протоколам во внешнем контуре. Подключение происходило на внешний адрес межсетевого экрана, но порт http

Рекомендации: Закрыть внешний порт на подклчючение / Перейти на использование защищенных версий протоколов.

Итог разбора: по рекомендации специалистов порт был закрыт. Так же были усилены правила предотвращения вторжения и фильтрации трафика.

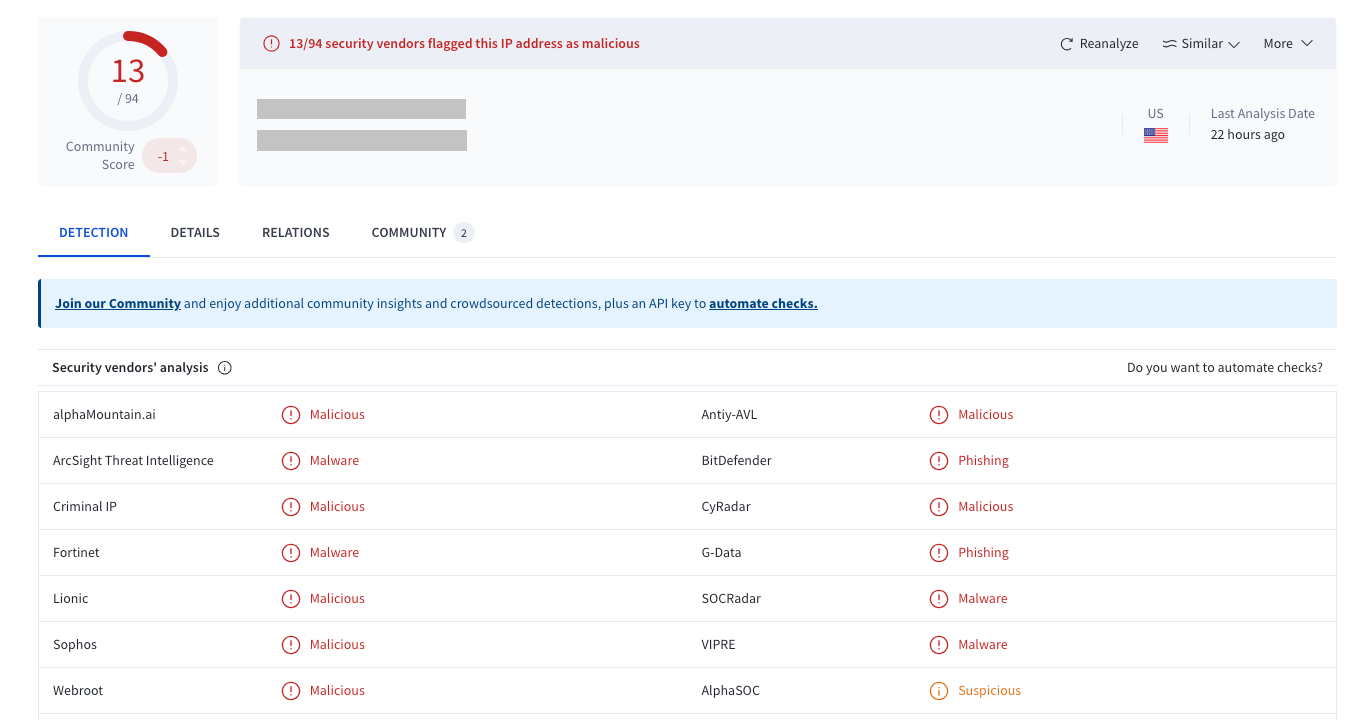

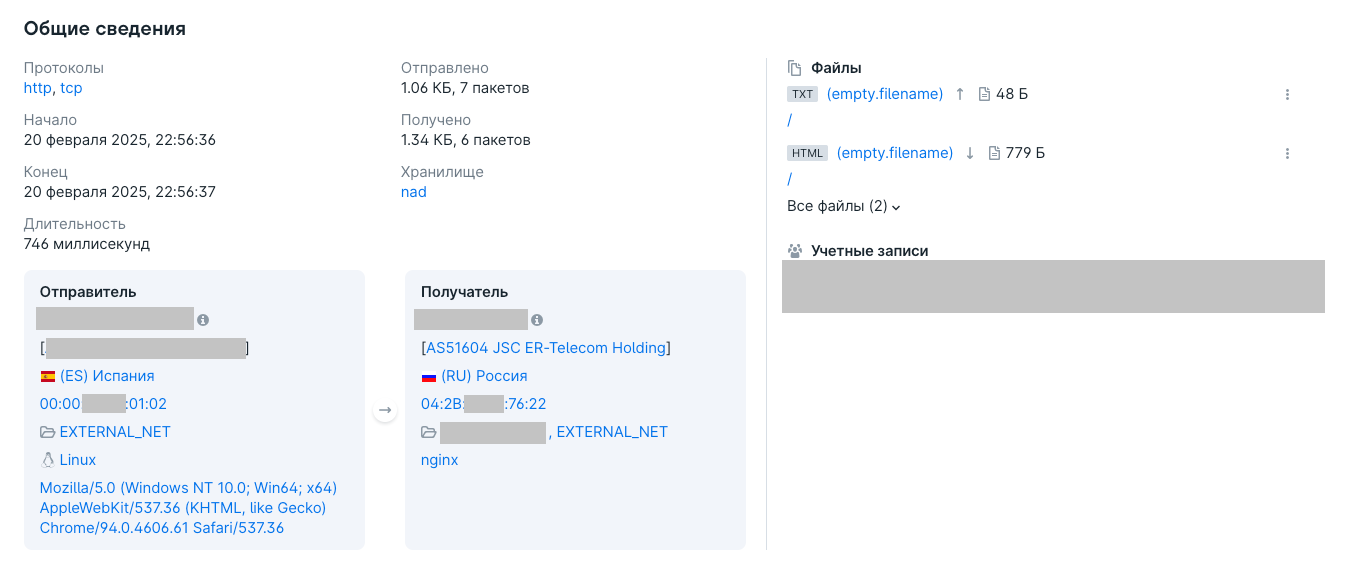

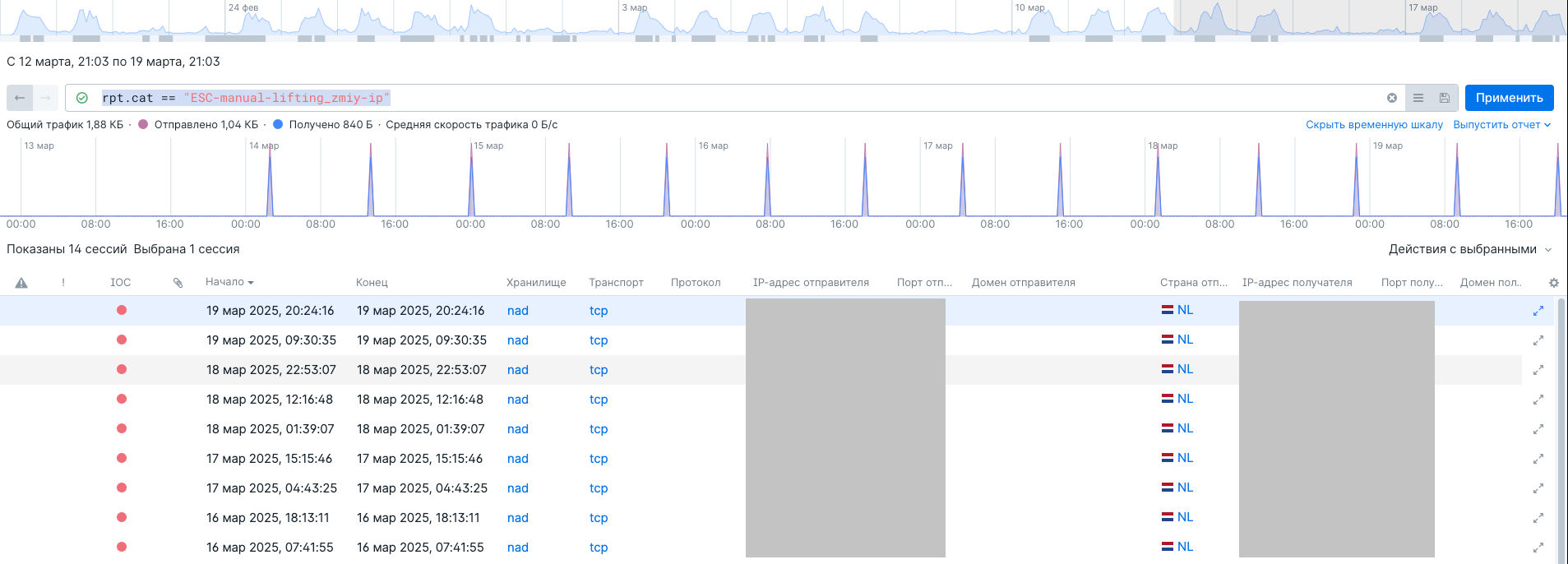

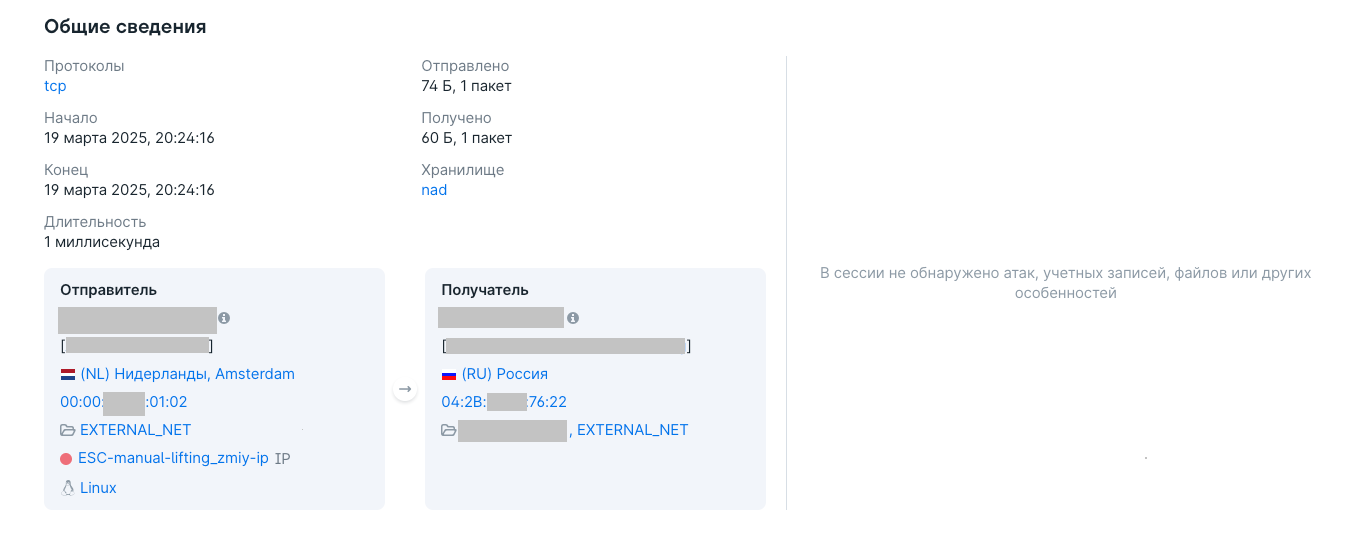

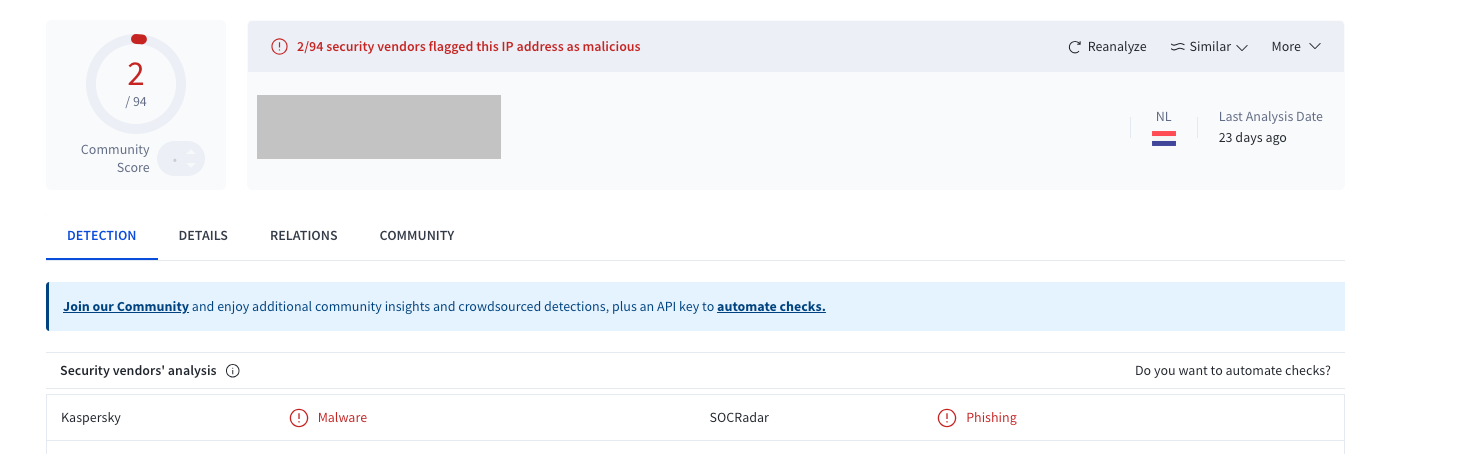

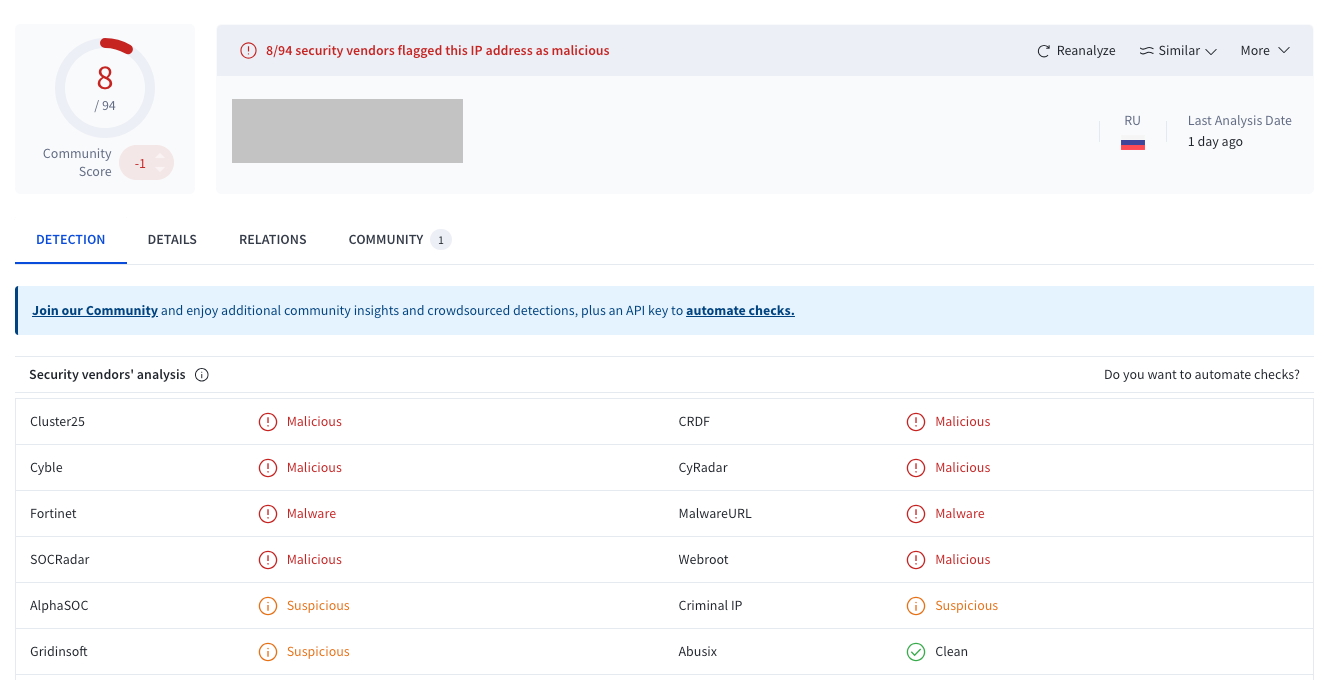

17. Lifting Zmiy

Описание: Обнаружено периодическое зондирование с IP адреса, замеченного в активности, которой было присвоеное название «Lifting Zmiy». Злоумышленники взламывали ПЛК Текон-Автоматика и размещали на них управляющие серверы, используемые в атаках на главные цели.

Среди скомпрометированных устройств — входящие в состав SCADA-систем контроллеры, которые в том числе управляют лифтовым оборудованием. Были атакованы как Linux-, так и Windows-системы. Подробная информация дана по ссылке: https://rt-solar.ru/solar-4rays/blog/4506/

Рекомендации: Закрыть внешний порт на подключение / заблокировать подключение с указанного IP / удостовериться, что подключение не доходит до целевого адресата во внутренней сети / проверить настройки NAT.

Описание: Обнаружено периодическое зондирование с IP адреса, замеченного в активности, которой было присвоеное название «Lifting Zmiy». Злоумышленники взламывали ПЛК Текон-Автоматика и размещали на них управляющие серверы, используемые в атаках на главные цели.

Среди скомпрометированных устройств — входящие в состав SCADA-систем контроллеры, которые в том числе управляют лифтовым оборудованием. Были атакованы как Linux-, так и Windows-системы. Подробная информация дана по ссылке: https://rt-solar.ru/solar-4rays/blog/4506/

Рекомендации: Закрыть внешний порт на подключение / заблокировать подключение с указанного IP / удостовериться, что подключение не доходит до целевого адресата во внутренней сети / проверить настройки NAT.

Прослеживается явная периодичность события. Указана активность за неделю, но в системе можно увидеть, что активность была и ранее.

К сожалению, в сессии получаемая информация по этому событию 1 секунда. Следует придерживаться рекомендациям.

Итог разбора: были усилены правила предотвращения вторжения и фильтрации трафика. В данном случае заблокирован трафик распознаваемый как Lifting Zmiy, а так же подобные попадающие под тактику сбора данных.

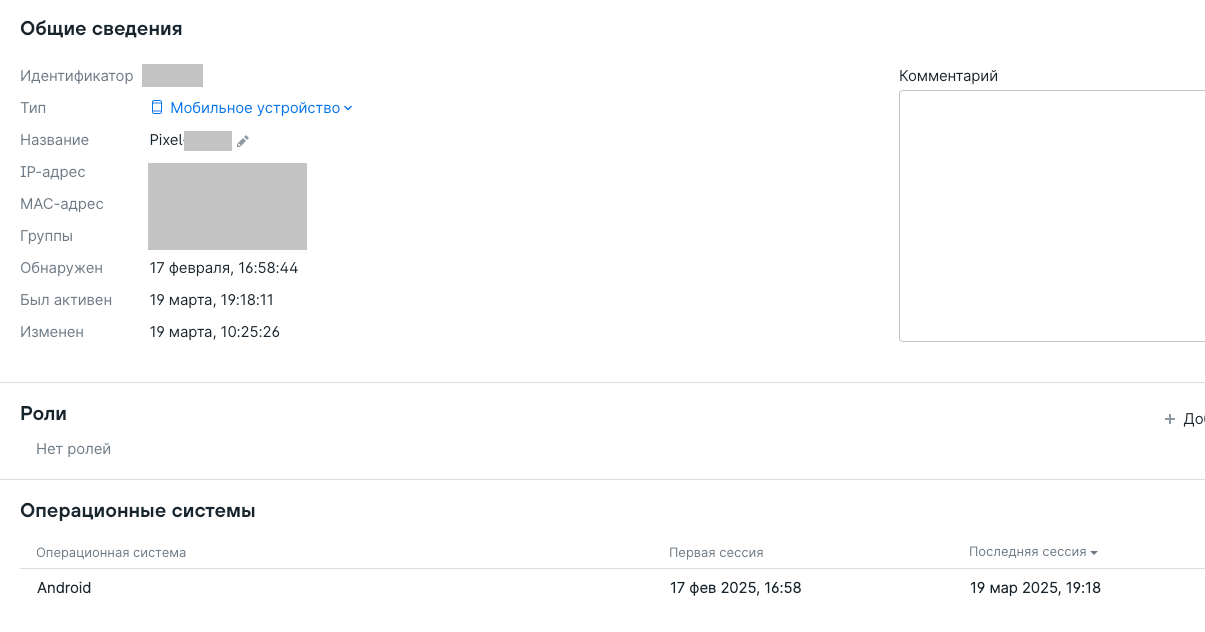

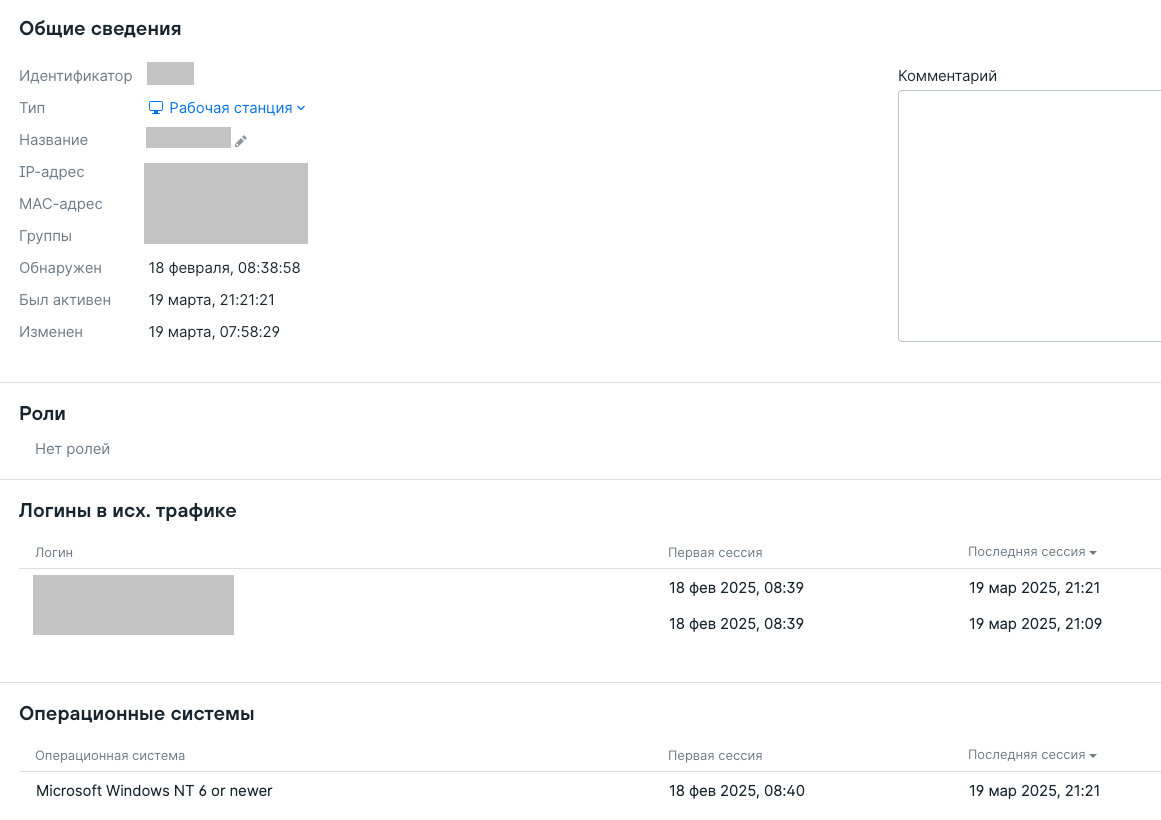

18. Psiphon3 VPN connection

Описание: В сети обнаружено устройство, которое система классифицировала как мобильное, с операционной системой Android.

Описание: В сети обнаружено устройство, которое система классифицировала как мобильное, с операционной системой Android.

В то же время в сети замечено устройство с операционной системой Windows

Можно предположить с очень большой вероятностью, адреса принадлежат одной широковещательной сети. Из этого предложения следует, что мобильные (скорее всего персональные) и стационарные корпоративные устройства имеют непосредственный доступ между собой, что является грубым нарушением безопасности.

Как пример, на мобильным устройстве обнаружена активность VPN сервисаPsiphon3 VPN, следовательно, нарушается контроль периметра сети.

Рекомендации: вынести неконтролируемые частные устройства с беспроводной связью в отдельный сетевой сегмент. Разнести физически маршрутизаторы корпоративной сети и сети WiFi. Настроить NGFW. Исключить прямой доступ к стационарным устройствам.

Итог разбора: в зафиксированной сработке замечен личный телефон, подключенный через корпоративную сеть Wi-Fi. В ближайшем будущем будет пересмотрены настройки Wi-Fi точек, так чтобы подключенные устройства попадали в отличную от рабочих станций подсеть. Но на данном этапе уже включена дополнительная аутентификация через AD для доступа в интернет при подобном подключении, подобные подключения согласованы с отделом IT.

Как пример, на мобильным устройстве обнаружена активность VPN сервисаPsiphon3 VPN, следовательно, нарушается контроль периметра сети.

Рекомендации: вынести неконтролируемые частные устройства с беспроводной связью в отдельный сетевой сегмент. Разнести физически маршрутизаторы корпоративной сети и сети WiFi. Настроить NGFW. Исключить прямой доступ к стационарным устройствам.

Итог разбора: в зафиксированной сработке замечен личный телефон, подключенный через корпоративную сеть Wi-Fi. В ближайшем будущем будет пересмотрены настройки Wi-Fi точек, так чтобы подключенные устройства попадали в отличную от рабочих станций подсеть. Но на данном этапе уже включена дополнительная аутентификация через AD для доступа в интернет при подобном подключении, подобные подключения согласованы с отделом IT.

СЕТЕВЫЕ АТАКИ

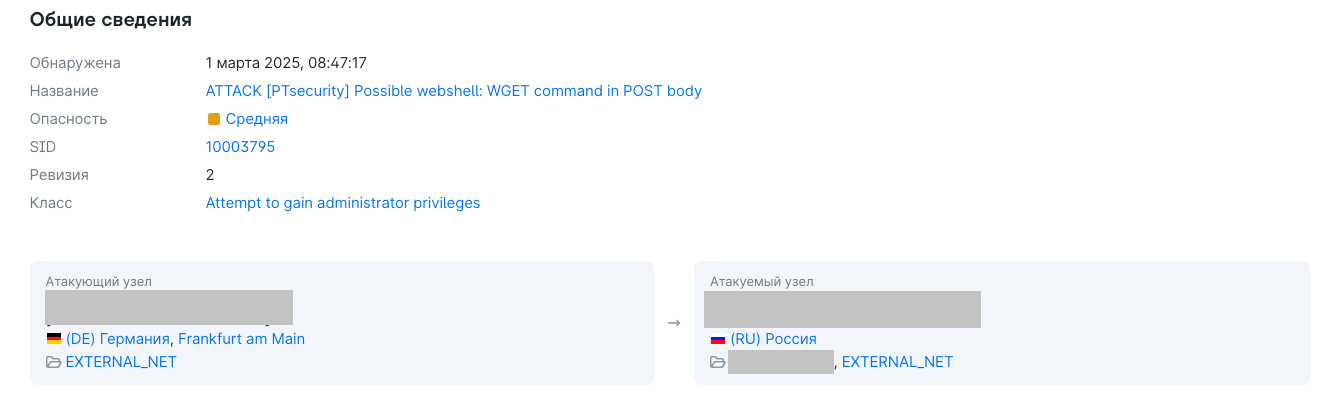

1. Apache HTTP Server 2.4.49 / 2.4.50 / RCE attempt / Directory Traversal (CVE-2021-41773, CVE-2021-42013)

Описание: обнаружены попытки эксплуатации различных уязвимостей (CVE-2021-41773, CVE-2021-42013) на внешний адрес.Данная активность может говорить о проведении сканирования/разведки или о попытках получения первоначального доступа.

Рекомендации: проверить сетевую активность и системные события на атакуемых узлах на наличие следов первоначального доступа. В случае необходимости изолировать скомпрометированные узлы. Заблокировать подобную активность правилами WAF, можно загрузить черный список IP адресов (https://blacklist.3coresec.net/lists/et-open.txt). Убедиться в отсутствие указанных выше уязвимостей на атакуемых веб-серверах.

Описание: обнаружены попытки эксплуатации различных уязвимостей (CVE-2021-41773, CVE-2021-42013) на внешний адрес.Данная активность может говорить о проведении сканирования/разведки или о попытках получения первоначального доступа.

Рекомендации: проверить сетевую активность и системные события на атакуемых узлах на наличие следов первоначального доступа. В случае необходимости изолировать скомпрометированные узлы. Заблокировать подобную активность правилами WAF, можно загрузить черный список IP адресов (https://blacklist.3coresec.net/lists/et-open.txt). Убедиться в отсутствие указанных выше уязвимостей на атакуемых веб-серверах.

Видно, что в рамках одной сессии было произведено четыре атаки. Все сесии окончились ответом «Bad Request 400».

Типы атак, проведенные в рамках данных CVE:

Possible webshell: WGET command in POST body

Apache HTTP Server 2.4.49 RCE attempt (CVE-2021-41773)

Apache HTTP Server 2.4.50 RCE attempt (CVE-2021-42013)

Likely Apache HTTP Server 2.4.49 Directory Traversal (CVE-2021-41773)

Likely Apache HTTP Server 2.4.50 Directory Traversal (CVE-2021-42013)

Possible Directory Traversal in URI

Итог разбора: было установлено, что подобное могло случиться после попыток сканирования сети и последующей фиксацией открытого порта. Порт уже закрыт, а также усилены правила предотвращения вторжения и сканирования сети.

Типы атак, проведенные в рамках данных CVE:

Possible webshell: WGET command in POST body

Apache HTTP Server 2.4.49 RCE attempt (CVE-2021-41773)

Apache HTTP Server 2.4.50 RCE attempt (CVE-2021-42013)

Likely Apache HTTP Server 2.4.49 Directory Traversal (CVE-2021-41773)

Likely Apache HTTP Server 2.4.50 Directory Traversal (CVE-2021-42013)

Possible Directory Traversal in URI

Итог разбора: было установлено, что подобное могло случиться после попыток сканирования сети и последующей фиксацией открытого порта. Порт уже закрыт, а также усилены правила предотвращения вторжения и сканирования сети.

К сожалению, разместить весь отчет в рамках сайта не получается, но мы рекомендуем не смотреть на чужую историю, а создавать свою.